Russische hack voor In-App Aankopen [Update: reactie Apple]

Een Russische hacker heeft een methode ontdekt om in-app aankopen te doen zonder ervoor te betalen. De methode is gevaarlijk, omdat toestelspecifieke informatie en mogelijk andere persoonlijke details gemakkelijk in handen kunnen komen van de hacker. Je loopt daarmee risico dat je gegevens misbruikt worden. Technisch gezien lijkt het als volgt te werken: de methode maakt gebruik van een proxy, waarbij er twee nep-beveiligingscertificaten wordt geïnstalleerd. Die verandert de DNS-instellingen van jouw iPhone, waardoor de transactie kan worden onderschept voordat het iTunes bereikt. De onderschepte gegevens zijn echter voor de hacker ook toegankelijk en kunnen in verkeerde handen vallen. We raden het experimenteren met deze hack dan ook dringend af, al is het maar omdat stelen naast onethisch ook gewoon illegaal is.

Een Russische hacker heeft een methode ontdekt om in-app aankopen te doen zonder ervoor te betalen. De methode is gevaarlijk, omdat toestelspecifieke informatie en mogelijk andere persoonlijke details gemakkelijk in handen kunnen komen van de hacker. Je loopt daarmee risico dat je gegevens misbruikt worden. Technisch gezien lijkt het als volgt te werken: de methode maakt gebruik van een proxy, waarbij er twee nep-beveiligingscertificaten wordt geïnstalleerd. Die verandert de DNS-instellingen van jouw iPhone, waardoor de transactie kan worden onderschept voordat het iTunes bereikt. De onderschepte gegevens zijn echter voor de hacker ook toegankelijk en kunnen in verkeerde handen vallen. We raden het experimenteren met deze hack dan ook dringend af, al is het maar omdat stelen naast onethisch ook gewoon illegaal is.

Niets is echt ‘gratis’, zoals ook deze hack aantoont. In ruil voor een gratis emmer Smurfberries komen jouw iPhone- en iTunes-gegevens in verkeerde handen, waarna iemand op jouw kosten aankopen kan doen. Ethische hackers zoals van het iPhone Dev Team en Chronic Dev Team wijzen het stelen van apps af, omdat iedereen daarvan schade ondervindt – niet alleen de ontwikkelaars die je kleine bedragen van €0,79 of €1,59 niet gunt. Maar ook omdat ontwikkelaars niet geneigd zullen zijn om nog veel tijd en moeite in jouw favoriete app te steken als het merendeel van de gebruikers niet meer voor een app betaalt of in-app aankopen betaalt. Bij een hack die uitsluitend gericht is op het benadelen van ontwikkelaars kun je je afvragen hoe ‘ethisch’ een dergelijke hacker is en hoe zorgvuldig hij met jouw gegevens zal omgaan. Volgens 9to5Mac worden de volgende gegevens naar de servers van de hacker gestuurd: mogelijke app-beperkingen (leeftijdskeuring, etc.), app-id, versie-id, guid (unieke identificatie) van je iDevice, in-app purchase hoeveelheid, naam van in-app purchase onderdeel, taalkeuze, app-identificatie, appversie en regiokeuze.

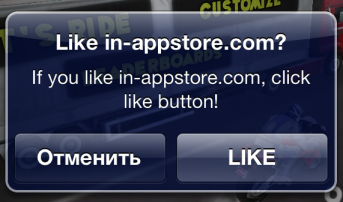

Bijzonder aan de nieuwe hack is dat het zonder jailbreak werkt en dat er gebruik wordt gemaakt van een man-in-the-middle-aanval. De hacker heeft het proces van in-app aankopen met reverse engineering weten te hacken. Bij het doen van een aankoop krijg je niet de gebruikelijke melding zoals hierboven te zien, maar een melding dat je in-appstore.com moet liken. Dit is de website van hacker ZonD80, die donaties vraagt voor zijn inspanningen. De hack lijkt te werken op iOS 3.0 tot en met de nieuwe iOS 6 beta. Er was in het jailbreakcircuit al eerder al een mogelijkheid om In-App Aankopen te kraken beschikbaar die niet via externe servers werkt, maar gebruikmaakt van de afwezigheid van de door Apple geboden controlemogelijkheden. Deze Russische hack lijkt iets geavanceerder te zijn, maar zoals al eerder gezegd tegen een mogelijke prijs.

Bijzonder aan de nieuwe hack is dat het zonder jailbreak werkt en dat er gebruik wordt gemaakt van een man-in-the-middle-aanval. De hacker heeft het proces van in-app aankopen met reverse engineering weten te hacken. Bij het doen van een aankoop krijg je niet de gebruikelijke melding zoals hierboven te zien, maar een melding dat je in-appstore.com moet liken. Dit is de website van hacker ZonD80, die donaties vraagt voor zijn inspanningen. De hack lijkt te werken op iOS 3.0 tot en met de nieuwe iOS 6 beta. Er was in het jailbreakcircuit al eerder al een mogelijkheid om In-App Aankopen te kraken beschikbaar die niet via externe servers werkt, maar gebruikmaakt van de afwezigheid van de door Apple geboden controlemogelijkheden. Deze Russische hack lijkt iets geavanceerder te zijn, maar zoals al eerder gezegd tegen een mogelijke prijs.

Ook belangrijk om te weten is dat de hack niet bij alle apps met in-app aankopen werkt. Ontwikkelaars die gebruik maken van Apple’s aanbevolen methode om de betaling van in-app aankopen te valideren zijn lijken niet hierdoor te zijn getroffen. Ook ontwikkelaars die een eigen (beter beveiligde) methode hebben gebruikt voor aankopen, zijn beter beschermd tegen de hack.

When Store Kit returns a completed purchase to your payment queue observer, the transaction’s transactionReceipt property contains a signed receipt that records all the critical information for the transaction. Your server can post this receipt to the App Store to verify that the receipt is valid and has not been tampered with. Queries transmitted directly to the App Store are sent and received as JSON dictionaries, as defined in RFC 4627.

Apple zal met spoed maatregelen moeten nemen om te voorkomen dat de hack schade toebrengt aan het ecosysteem en aan naïeve gebruikers die het privacygevaar onderschatten of niet willen zien.

“The security of the App Store is incredibly important to us and the developer community. We take reports of fraudulent activity very seriously and we are investigating.”

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

“zeker ook omdat stelen van ontwikkelaars onethisch en ilegaal is”

Maar van iedereen anders mag het wel?

Als je voor de luttele bedragen een hack moet doen ben je toch wel erg zielig bezig vindt ik. Of het onetisch is is de vraag, ontwikkelaars moeten niet roomser dan de paus willen zijn. Met grote regelmaat kom ik apps tegen die reeds lange tijd in de app sore zijn. de ontwikkelaar gooit er een nieuw icoon aan en wijzigd de naar iets en biedt deze versie opnieuw aan. de oude versie, identiek is ook dan nogsteeds te vinden. Users de niet goed opletten kopen de laatste versie opnieuw tegen volle prijs omdat de app store niet ziet dat je dit al eens gekocht hebt, waarschijnlijk door een ander registratienummer voor de app.

Voorbeeld is Big Fish, the vampire saga, in 2010 uitgebracht en gekocht, nu ineens weer met een nieuw icoon en een duurdere prijs terwijl de game identiek is. Ook dit is oplichterij vindt ik, Apple zou ook hier naar moeten kijken. Let je niet goed op dan ben je je centen kwijt, Apple’s refund system sluit teruggave uit!

@Halk: zeurkous…

het werkt idd, net getest op 2 games.

boeit me eigenlijk verder niks, ik speel haast nooit games.

hoe kan iemand obv deze gegevens aankopen doen namens/op jouw account?

De manier van hacken instore als deze niet via Apple loopt maar gewoon al met aankoop aanwezig is maar gelockt software matig is denk ik vrij bekend.

Daarbij deel ik de mening van Civman: toen iOS 5 uitkwam kozen heel veel ontwikkelaars een nieuwe app uit te brengen en wederom je digitale portemonnee tevoorschijn voor kon halen. Als ontwikkelaars ook iets doen met de feedback van gebruikers bijv bugs, gebreken dan betaal ik met plezier. Bitesms/MyWi etc hebben prima support: daar betaal ik dan ook graag 5 dollar aan. Gameloft bijv doet soms maanden over een simpele bugfix.

haal de opmerkingen over ethiek maar uit het verhaal, om klanten potentieel honderder euro’s uit de zak te kloppen voor een spel als de smurfen vind ik ook niet erg ethisch …. desondanks blijft deze actie stelen en dat doe je niet, zeker niet bij bonafide programmeurs die hun best dien om een goede app te maken en onderhouden …

Teveel spellen draaien niet meer om gameplay, maar om in-app aankopen stimuleren, gaat soms zo ver dat spel niet goed speelbaar is zonder & dat zou eens in reviews terug moeten komen. Blacklisten die developers ofzo! ook bij smurf village, zoals hier al genoemd is

Dank je wel 🙂

Bijna elke app draait om in app aankopen. Goed en slim voor geld maar wel een naaistreek eigenlijk.

Al enkele maanden gebruikte ik een jailbreak app die dit trucje ook kon. Vond het toen al apart dat dit toen niet eerder bekend werd, want het is een kwalijke zaak. Deze app werkt overigens alleen voor Apps die geen server connectie maken (veel Apps met bv upgrades).

Als je schrijft “met de auto is het onverantwoord om harder dan 50 door een woonwijk te rijden” dan heb je het toch ook over de auto… of ga je dan ook zeggen “en met de brommer mag het zeker wel”? 😉

Toch vind ik het stukje op het Amerikaanse af betuttelend. Houd je bij de feiten zou ik zeggen.

Ik ben het wel eens met @Ariedv

Inhoudelijk ben ik het zeer zeker eens met IPC voor wat betreft het onethische karakter van deze hack, maar de toonzetting is wat belerend. Gewoon een objectieve berichtgeving zou voldoende moeten zijn. Natuurlijk begrijp ik wel dat IPC zich wil (moet?) indekken tegen ‘het aanzetten van lezers tot illegale praktijken’ maar dan zou ik zeggen: publiceer dit artikel dan niet, want dit roept onherroepelijk vragen op…

Kan iemand mij uitleggen op basis van welk artikel dit strafbaar is?

Ik zag dit nieuws o.a. ook al op OMT en er moet me toch iets van het hart.

Los van de ethiek hier achter en mijn mening over het wel of niet doen van deze “hack”. Stoor ik me enorm aan het gebrek aan nuance. Als je dit doet steel je helemaal niets en wordt er niets gestolen en ik heb het dan niet over het al dan niet versturen van je gegevens naar de hacker. Nee ik heb het over het gebruik van BREIN-achtige en Tim Kuik-achtige terminologie.

Stelen, in juridische termen ook wel ontvreemden genoeg, vereist dat de oorspronkelijke eigenaar geen beschikking meer heeft over het “goed”. Denk bijvoorbeeld aan een auto, als ik een jouw auto steel dan heb jij de auto niet meer en kun jij er ook geen gebruik meer van maken.

Dit (en alle andere vormen van downloaden) is puur kopiëren zonder toestemming (of als je het echt technisch wilt, gebruik maken van software zonder licentie). Het zou dus hetzelfde zijn als dat ik naar jouw auto kijk en er een exacte kopie van maak. De meeste autobezitters zouden daar geen problemen mee hebben. De meeste autofabrikanten echter wel (iets met minder verkoop etc.).

De reden waarom mensen dit alsnog stelen noemen, los van het feit dat BREIN en co. een hype hebben gemaakt van deze term, is omdat dit gebeurt zonder de maker een bedrag te betalen. Met andere woorden de maker loopt geld mis en daarom voelt het voor veel mensen aan alsof je geld uit de zak van de maker jat.

Toch is die zienswijze ook niet helemaal correct, immers blijkt uit verschillende onderzoeken, dat mensen die software downloaden (of namaak kleren kopen) toch nooit van plan zijn geweest of zullen zijn om het origineel te kopen. Kun je dan spreken van stelen? Naar mijn mening niet. Of het dan ineens niet meer “slecht” is, is een tweede en daar mag ieder zijn mening over hebben.

@Lastminuteguy: Hehehe nice 1!

Ik ben er 1 van, die anders nooit 80€ uit had gegeven aan een paar coins voor een schietspelletje dat ik na een aantal uurtjes sowieso al niet meer speel.

De echte dieven zitten bij de platenmaatschappijen. Als je een lp gekocht hebt, daarna een cd en tenslotte het nummer aanschaft bij de iTunesstore betaal je 3 keer voor dezelfde rechten.

Je moet het wel in de context zien zoals het er staat en met een beetje gezond verstand weet je ook wel dat dit op andere zaken slaat, maar goed, als je 14 jaar bent zie je alles niet in het perspectief zoals iemand die het dubbel van die leeftijd heeft. 😛

Wat een sukkel ben je als je dit meteen zonder enig onderzoek uit probeert!!

Deze Rus zegt op zijn blog dat hij de iTunes accounts die hij ermee binnen haalt (met zijn Hack) zal gebruiken om meerdere hacks te ontwikkelen, en daar geef je je account aan!!?? Ben je straks door Apple geblokkeerd en ben je al je aankopen kwijt 😉

#TIP

@Halk: Ik zie een groenteboer geen apps ontwikkelen en in the appstore droppen 😉

@Lastminuteguy:

Helder toch!?? Gewoon gore diefstal, en flink straffen die Russen!!

@Anonymouse: Lekker slim je hebt nu dus je iTunes account aan een Rus gegeven EI!!

Ik neem aan dat je je richt tot mij aangezien mijn nick erbij staat? Je hebt blijkbaar mijn eerdere stukje niet gelezen, immers kwam je dan tot de conclusie dat er geen sprake is van “… wegneemt…” en dus ook geen sprake is van art. 310 WvSr. Ook kun je het artikel ook niet gebruiken als basis voor een redenatie naar analogie. Ik als jurist heb van o.a. dit één van mijn specialismen gemaakt.

Ik snap niet waar iedereen zich zo druk om maakt, iedereen moet doen wat hij zelf wil. Mooie hack, goed gevonden! +1 voor Lastminuteguy

@Lastminuteguy: super! Precies hoe ik er ook over denk :)) +1

Inderdaad last minute guy!! Ik vind het zo zuur als je voor een spelletje wat je gekocht hebt voor je TELEFOON (tetris oid) ergens in het tiende level in een keer nog een euro moet gaan betalen voor extra levels oid!? Is toch te gek voor woorden. Je koopt het spel, verder geen onzin in app aankopen meer nodig. Ik vind het sowieso al ‘apple gierigheid’ dat ze ‘in app ankopen’ toestaan. En dan zitten veel apps nog vol met reclame ook. Het zou wat zijn als je microsoft word (of welk andere tekstverwerker) op een pc had gekocht, vervolgens nog 2 euro voor gekleurde letters en letterypes moest betalen om dan een brief te typen tussen reclame vensters.

Dankuwel rusland.

En mijn itunes mogen ze hebben. Ik heb principieel nog nooit een app aangeschaft en hij staat vol nepgegevens en geen creditcard.

Ik snap dat t in jou geval niet zoveel uitmaakt maar via de jailbreak tool heb je helemaal geen itunes gegevens nodig. Weet je in elk geval zeker dat je niet een nieuwe account hoeft aan te maken met nep gegevens 😉

Art. 310 is dus niet van toepassing. Iemand anders nog een idee waarom dit strafbaar zou kunnen zijn?

Wat zijn we weer hypocriet. Je mag niet stelen als het om de App Store gaat. Ik durf te wedden dat velen die reageren genoeg andere zaken downloaden waarvoor zeker niet betaalt wordt.

Jailbreaken is geen vorm van stelen?

Ik werk in een winkel waar games verkocht worden voor de DS, er zijn nog maar weinig mensen die geen R4 kaartje hebben.

Dus laten we nu niet doen alsof het onethisch is en sneu voor de ontwikkelaars want jullie menen er geen bal van. Wanneer er een manier is om het gratis te krijgen dan staat iedereen in de rij. Als je er echt wat van meent betaal je voor films, voor muziek en ook voor al je boeken;-)

@Ruud: Waarom zou je betalen voor muziek?

Moet je in een restaurant betalen voor de geur van het eten van je buurman?

Moet je een kapper extra betalen omdat het haar van je vrouw goed zit?

Moet de erfgenamen van Rembrandt betalen om de nachtwacht?

@gert: Waarom moeten ze jou betalen? Omdat je werkt? Omdat je iets maakt? of omdat je een dienst verleent?

Het is dus normaal dat je muziek download, het is normaal dat je games kopieert en het is normaal dat je een USB stick met 9000 boeken kopieert van je buurman?

Het kan dus dan doen we het. Maar wij vinden dat we het mogen omdat andere hun zakken vullen. Wij bepalen dat allemaal zelf wat we goed en niet goed vinden.

Man van de beveiliging zei laatst tegen mij dat ze een boef te pakken hadden in de AH die eten had gejat. Daar was hij trots op. Later vroeg hij aan mij of we een R4 kaartje hadden, want zijn buurman had nog wat spellen voor de DS?

Waar je trots op kan zijn;-)

Ik zal niet zeggen dat ik netjes mn muziek koop, maar wat voor een vergelijking is dit? Zeg je dit ook aan de kassa als je de bios in loopt? En kom je met deze smoes ook t circus theater binnen?

Misschien ben ik niet bepaald de aangewezen persoon om je het grote geheim te vertellen, maar net zoals jij betaald krijgt van je werkgever (ik neem even aan dat je wel eens gewerkt hebt) krijgen artiesten hun inkomsten van de verkoop van hun muziek.

Wat een verhelderende dag moet dit zijn zeg,…

Overigens is het natuurlijk altijd leuk om de kapper van je vrouw een compliment te geven voor de opknapbeurt 😉

@Jean-Paul Horn: Toch zit er wel een kern van waarheid in de argumenten van Gert. Probleem is dat de wet- en regelgeving nog achterloopt bij de huidige ontwikkelingen, het is nog teveel gestoeld op ‘de oude maatschappij’. Een maatschappij waarbij alles nog vrijwel fysiek (tastbaar) was. Dingen die je beet kon pakken waren het bezit van iemand. Had je dat ‘ding’ (voorwerp) oneigenlijk in je bezit dan was dat diefstal, punt. Nu bestaan er zaken als bits en bytes. Een USB-stick kan jouw eigendom zijn en ook de bits en bytes die erop staan, echter als deze in een bepaald patroon aanwezig zijn dat iemand zo heeft ontworpen, dan ineens is er iets ontstaan waarvoor je voor het gebruik ervan (intellectueel eigendom) moet betalen. Maar fysiek is alles nog steeds van jou als bezitter van de USB-stick. En het is juist dat laatste waar de huidige maatschappij nog moeite mee heeft. We zijn nog niet gewend aan niet-fysiek eigendom. Dit is puur een mind-set, we moeten gewoon nog wennen aan het feit dat niet tastbare zaken ook eigendomsrechten kunnen bevatten. Juist omdat het zo gemakkelijk is om een dergelijk bitpatroon te downloaden (MP3, video, programma, etc.) op ons zelf gekochte medium, neigen we sterk naar het gevoel dat het hele pakketje van ons is, omdat het fysieke gedeelte (de USB-stick in dit geval) wel degelijk ons eigendom is!

Langzaam maar zeker begint het besef te komen dat ook voor intellectuele eigendom betaald moet worden, maar de maatschappij en wet- en regelgeving zitten wat dat betreft nog in een overgangsfase en zal nog wel even duren eer een en ander volledig is dichtgetimmerd aan beide kanten…

N.B.: Tuurlijk bestonden al voor het digitale tijdperk niet-fysieke zaken en diensten (zoals kunst en muziek), maar de digitale opslag heeft wel veel veranderd voor ons belevingsgevoel. En dat is nu juist waar het om gaat.

@Jean-Paul Horn: Het lijkt er helaas op dat ik niet meer kan reageren.

@Halk: Dat geldt uiteraard als een algemene opmerking, maar we zullen het meteen herschrijven.

@gert: Ik hoop wel dat je betere argumenten hebt dan hetgeen je nu poneert. Daarbij hoef je de erfgenamen van Rembrandt inderdaad niet te betalen voor de Nachtwacht: vrijwel alle copyright vervalt na 70 jaar na het overlijden van de auteur (in de Europese Unie althans). Op jouw genoemde punten 2 en 3 zit sowieso geen copyright en beschouw ik dus maar even als onzinargumentatie. Op punt 1 (muziek) rust auteursrecht en daar wordt dus in het algemeen – al dan niet direct door jezelf – voor betaald. Of je moet de eerste stelling retorisch hebben bedoeld, want dan kan ik geen antwoord geven.

@iNick: Dan zal Gert toch echt met betere voorbeelden moeten komen, want al zijn voorbeelden (op punt 1 na) zijn niet afgedekt door auteursrecht, noch hebben daar in de verste verte iets mee te maken. En ik ben zeer bekend (net als veel beleidsmakers en influentials) met de beperkingen van het hedendaagse auteursrecht. Dat geeft echter nog geen recht om dan maar rücksichtslos inbreuk daarop te maken omdat de “wet niet klopt”.