Beveiliging bedrijfsgegevens kansloos tegen spyphone software

Steeds meer bedrijven bieden hun werknemers de mogelijkheid om gevoelige bedrijfsinformatie zoals e-mails te bekijken op hun iPhone, iPod touch of iPad. Vaak worden daarvoor Mobile Device Management (MDM) oplossingen gebruikt, waarbij de bedrijfsgegevens versleuteld worden verstuurd en opgeslagen en worden afgeschermd van privégegevens van medewerkers. Op de Black Hat conferentie in Amsterdam werd deze vorm van beveiliging tegen het licht gehouden, waaruit blijkt dat gevoelige bedrijfsgegevens alsnog relatief eenvoudig gecompromitteerd kunnen worden.

Steeds meer bedrijven bieden hun werknemers de mogelijkheid om gevoelige bedrijfsinformatie zoals e-mails te bekijken op hun iPhone, iPod touch of iPad. Vaak worden daarvoor Mobile Device Management (MDM) oplossingen gebruikt, waarbij de bedrijfsgegevens versleuteld worden verstuurd en opgeslagen en worden afgeschermd van privégegevens van medewerkers. Op de Black Hat conferentie in Amsterdam werd deze vorm van beveiliging tegen het licht gehouden, waaruit blijkt dat gevoelige bedrijfsgegevens alsnog relatief eenvoudig gecompromitteerd kunnen worden.

De iPhone als spyphone

Het iOS besturingssysteem blijkt een populair doelwit te zijn geworden voor diverse aanbieders van spyphone software, zoals de beruchte software van FinFisher en HackingTeam. Met spyphone software kan zonder dat de gebruiker dat doorheeft bijvoorbeeld geluid worden opgenomen, kan de locatie van de telefoon worden bepaald, kunnen e-mails, applicatiegegevens en wachtwoorden worden doorgestuurd of kan een intern bedrijfsnetwerk worden geïnfiltreerd. Spyphone software die gebaseerd is op bekende kwetsbaarheden in bestaande jailbreaks is vanaf enkele euro’s per maand beschikbaar, terwijl geavanceerdere software die gebruik maakt van onbekende kwetsbaarheden voor vele honderdduizenden euro’s verhandeld wordt. Gebruikers kunnen bijvoorbeeld met de software worden besmet via fysieke toegang of door ze een spear phishing e-mail of SMS te sturen en zonodig te verleiden om op een link te klikken.

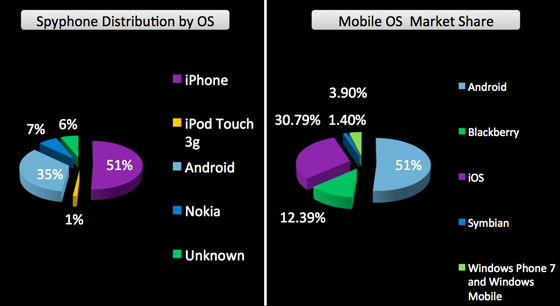

Volgens onderzoek dat is uitgevoerd door Lacoon Mobile Security naar 250.000 smartphones bij een operator in Oktober 2012 bleek ongeveer 1 op de 1000 smartphones al geïnfecteerd te zijn met dergelijke spyware. De spyphones kunnen geïnfecteerd zijn door een bezorgde ouder of jaloerse echtgenoot, maar ook door een concurrerend bedrijf of rivaliserende overheid. Aangezien smartphones over het algemeen gericht worden aangevallen met dergelijke spyware en de software zich niet automatisch verspreidt, is 1 op 1000 smartphones een opvallend hoog aantal. Gelet op het marktaandeel van iOS wordt de iPhone bovendien relatief vaak aangevallen om te worden ingezet als spyphone.

Mobile Device Management (MDM) en versleuteling

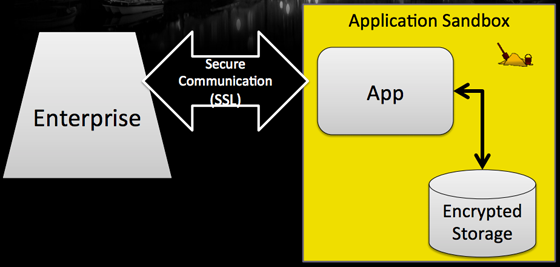

Grote bedrijven en organisaties proberen de risico’s die voortvloeien uit het gebruik van smartphones binnen hun bedrijfsomgeving zoveel mogelijk te beperken. Volgens Gartner zal in 2017 zelfs circa 65% van de bedrijven gebruik maken van een Mobile Device Management (MDM) oplossing. Populaire MDM oplossingen zoals die van MobileIron, AirWatch, Fiberlink, Zenprise en Good Technologies bieden in dat kader veelal een versleutelde container waarin gevoelige bedrijfsinformatie kan worden opgeslagen. Door de communicatie tussen de smartphone met het bedrijfsnetwerk ook op een veilige wijze te laten plaatsvinden (bijvoorbeeld door middel van VPN/SSL) worden de risico’s verder beperkt. De vraag die de onderzoekers van Lacoon hebben proberen te beantwoorden is of deze maatregelen voldoende zijn in het licht van de dreiging die uitgaat van bestaande spyphone software.

De meest populaire MDM oplossingen maken gebruik van applicaties op de iPhone, iPod touch of iPad die binnen de reguliere sandbox van Apple draaien. Met basale controles wordt gepoogd om vast te stellen of het toestel potentieel geïnfecteerd is door spyphone software, bijvoorbeeld door te controleren of er een jailbreak is uitgevoerd en daarbij Cydia is geïnstalleerd. De spyphone software is de MDM applicaties echter vaak een stap voor, door een jailbreak zoveel mogelijk onzichtbaar te maken, door onbekende kwetsbaarheden te gebruiken of door de software te signeren met een enterprise- of ontwikkelaarscertificaat.

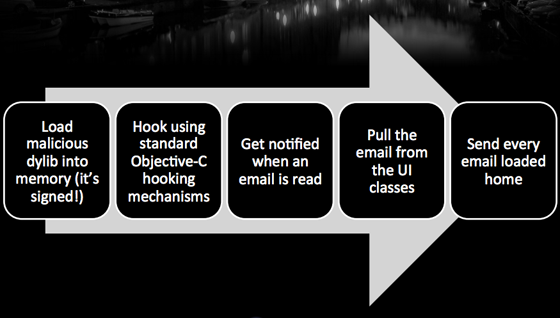

Tijdens de presentatie toonden de onderzoekers hoe de spyphone software vervolgens kan worden ingezet om de beveiliging van de versleutelde container van de populaire MDM software van Good Technologies te omzeilen op Android en iOS gebaseerde toestellen. Op iOS werd daarbij code ingeladen die op de achtergrond actief bleef om vast te stellen wanneer een beveiligde e-mail werd geopend. De inhoud van de e-mail kon vervolgens relatief eenvoudig onversleuteld uit het geheugen van de smartphone worden gehaald en automatisch worden doorgestuurd naar de aanvaller. De onderzoekers benadrukten dat zij de software van Good Technologies onder handen hebben genomen op basis van de populariteit van deze oplossing, maar dat de beveiliging van de software van andere aanbieders op exact dezelfde manier kan worden gecompromitteerd.

Conclusie en advies

Het aantal spyphones dat in de praktijk wordt aangetroffen is relatief hoog gezien het feit dat deze software over het algemeen wordt gebruik om toestellen gericht te infecteren. De beveiliging die geboden wordt door populaire MDM applicaties is grotendeels afhankelijk van de veiligheid van het besturingssysteem waar de applicaties op gebruikt worden. De onderzoekers van Lacoon Mobile Security stelden dan ook terecht de vraag in hoeverre deze MDM applicaties iets toevoegen aan de beveiliging; als het besturingssysteem niet gecompromitteerd is dan is de beveiliging van de MDM applicaties overbodig en als het besturingssysteem wel gecompromitteerd is dan kunnen de MDM applicaties gebruikers daar niet tegen beschermen. Volgens de onderzoekers moeten MDM oplossingen dan ook vooral worden gebruikt om beheer gemakkelijker te maken en om privé en zakelijke gegevens van elkaar te scheiden, maar zijn deze niet zozeer geschikt als (de belangrijkste) beveiligingsmaatregel.

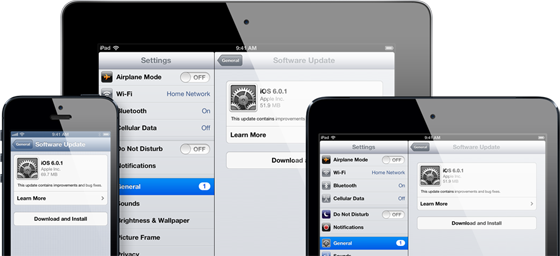

Reguliere gebruikers die hun iPhone, iPod touch of iPad alleen voor privédoeleinden gebruiken hoeven zich op dit moment nog weinig zorgen te maken over het risico dat uitgaat van spyphone software, zo lang ze de fysieke controle houden over hun toestel. Als er daarnaast gevoelige bedrijfsgegevens of andere geheime informatie op het toestel wordt opgeslagen of vanaf het toestel wordt benaderd, bestaat het risico dat gebruikers gericht worden aangevallen door kwaadwillenden. Daarbij kunnen bekende kwetsbaarheden worden gecombineerd met fysieke toegang of kunnen zelfs onbekende kwetsbaarheden op afstand worden uitgebuit. De beveiliging die populaire MDM applicaties tegen dergelijke aanvallen kunnen bieden bijkt in de praktijk minimaal. Het is daarom aan te raden om gebruikers bewust te maken van de risico’s en dat zij melding maken van mogelijke incidenten. Gebruikers en beheerders kunnen zich verder beschermen tegen bekende kwetsbaarheden door altijd de meest recente versie van het iOS besturingssysteem te gebruiken.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Apple

Apple is het bedrijf achter de iPhone, iPad, Mac, Apple Watch en de andere mooie producten die we op iCulture bespreken, maar ook de vele diensten zoals de App Store, Apple Music, Apple Pay, iCloud en meer. Lees meer over Apple's CEO Tim Cook en de andere Apple-topmensen, hoe je contact opneemt met Apple Support en de Apple Stores in Nederland en België.

- Alles wat je wil weten over Apple

- Apple Park, het hoofdkantoor van Apple

- Apple's managementteam

- Alles over Apple CEO Tim Cook

- Alles over de iPhone

- Alles over de iPad

- Alles over de Apple Watch

- Alles over de MacBook

- Contact opnemen met Apple Support

- Apple Stores in Nederland: Amsterdam, Haarlem, Den Haag

- Apple Stores in België: Brussel en verder

- Alles over Apple's diensten

Ik vraag me af wat het risico is om een malware/spysoftware besmetting op te lopen op een niet gejailbrakete iPhone/iPad. Volgens mij is dat erg klein c.q. verwaarsloosbaar, tenzij je doelwit bent van een overheid en dat FinFisher inderdaad (nog steeds) blijkt te werken (zijn daar ook echt publieke bewijzen van?). Zijn er nu bekende risico’s op de huidige iOS versie? Volgens mij gaat het vooralsnog hooguit om App’s die zonder toestemming bijv. contactgegevens gebruiken en zelfs dat “gat” is dacht ik inmiddels gedekt. Ik ken geen echte spyware gevallen op iOS.

Kortom: ik zou graag meer onderbouwing zien van de genoemde cijfers.

Aanvulling: ik zie dat die FinFisher hack alleen op Windows werkte, eventueel op OSX, maar niet op iOS. De enige “bekende” hack is dan FinSpy, waarvan nog onduidelijk is of en hoe dat op een (niet gejailbrakte) iPhone telefoon werkt.

@Bikey: een aantal van de circa 50 malware families die zich richten op Android en iOS maken gebruik van 0-days. Dat zijn dus onbekende kwetsbaarheden waar gebruikers zich niet tegen kunnen beschermen en die zich over het algemeen juist richten op niet gejailbreakte toestellen. Het is dan ook niet zozeer van belang of er een jailbreak is uitgevoerd op het toestel, aangezien de spyphone software zelf een jailbreak zonodig met bekende of met onbekende kwetsbaarheden kan bewerkstelligen.

Aangezien “evasi0n” (jailbreak iOS 6.0 t/m 6.1.2) op dit moment bovendien nog niet gepatcht is kan een aanval die één of meer van deze kwetsbaarheden gebruikt (en/of combineert met onbekende kwetsbaarheden, bijvoorbeeld om de aanval op afstand uit te voeren) op dit moment ook gebruikt worden tegen een toestel dat gebruikt maakt van de meest recente officiële firmwareversie.

Specifiek wat FinFisher betreft is er weinig publiek bekend over de (on)mogelijkheden, maar gezien het prijskaartje van enkele honderdduizenden euro’s mag je er denk ik vanuit gaan dat deze spyware meer kan dan de varianten die op bekende (jailbreak) kwetsbaarheden zijn gebaseerd. De FinFisher Windows software kan zover ik begrijp in ieder geval gebruikt worden om een mobiel toestel dat met de computer wordt verbonden te infecteren.

@Paul Pols: Paul, dank voor de toelichting.

Toch krijg ik de indruk dat het nog meevalt met het risico. Momenteel (inderdaad: voor zover bekend) is het niet zo dat de exploits op iOS zonder meer vanuit een webpagina of door het installeren van een trojan App gebruikt kunnen worden. Om evasi0n te kunnen gebruiken (die een combinatie van meerdere gaten gebruikt om te kunnen werken. Gaten die worden/zijn gepatched in de volgende update) moet de gebruiker fysiek zijn iPhone met de PC verbinden, booten en diverse niet normale handelingen verrichten. Je “loopt” dat dus niet zomaar op.

Ik kan me wel voorstellen dat een bedrijf veel geld krijgt als het ze lukt om exploits te vinden die de fanatieke en kundige hacker-community nog niet heeft gevonden en openbaar heeft gemaakt (heel goed dus dat dat gebeurt!).

Helaas krijgen we daar weinig inzicht in en wordt soms nogal wat onrust gestookt door (beveiligingsbedrijven) die daar belang bij hebben.

Is er een manier om te achterhalen of ik spyphone software op m’n phone heb?