Gisteren kon je bij ons lezen dat Jody Sanders een beloning van $10.000 heeft uitgeloofd voor de unlock van de laatste baseband van de iPhone 3G en 3GS. Zoals beloofd houden je van de laatste ontwikkelingen op de hoogte en kun je in dit artikel lezen hoe de situatie er momenteel voor staat.

Gisteren kon je bij ons lezen dat Jody Sanders een beloning van $10.000 heeft uitgeloofd voor de unlock van de laatste baseband van de iPhone 3G en 3GS. Zoals beloofd houden je van de laatste ontwikkelingen op de hoogte en kun je in dit artikel lezen hoe de situatie er momenteel voor staat.

Inmiddels heeft Jody Sanders op de website van iPhoneUnlockUK de uitdaging voor het unlocken van de 05.11.07 baseband geplaatst zoals hij ook eerder had aangekondigd. Opvallend aan de uitdaging zoals deze op de website is verschenen is dat de uitdaging expliciet voor iedereen open staat (en dus niet alleen voor Geohot). Daarnaast belooft Jody Sanders dat ze de beloning van $10.000 niet alleen aan zullen bieden voor het unlocken van de 05.11.07 baseband, maar ook voor eventuele toekomstige baseband updates van Apple voor de iPhone 3G en iPhone 3GS. Zoals we ook in ons vorige artikel opmerkten, is het overigens zeer de vraag in hoeverre beloftes van Jody Sanders betrouwbaar zijn.

Inmiddels heeft Jody Sanders op de website van iPhoneUnlockUK de uitdaging voor het unlocken van de 05.11.07 baseband geplaatst zoals hij ook eerder had aangekondigd. Opvallend aan de uitdaging zoals deze op de website is verschenen is dat de uitdaging expliciet voor iedereen open staat (en dus niet alleen voor Geohot). Daarnaast belooft Jody Sanders dat ze de beloning van $10.000 niet alleen aan zullen bieden voor het unlocken van de 05.11.07 baseband, maar ook voor eventuele toekomstige baseband updates van Apple voor de iPhone 3G en iPhone 3GS. Zoals we ook in ons vorige artikel opmerkten, is het overigens zeer de vraag in hoeverre beloftes van Jody Sanders betrouwbaar zijn.

Om enigszins te begrijpen waar Geohot ondertussen mee bezig is, zullen we eerst beknopt uitleggen hoe het proces waar hij mee bezig is ongeveer verloopt. De informatie hieronder hebben we geprobeerd zo eenvoudig mogelijk te presenteren, maar de informatie zelf is van nature behoorlijk technisch en kan daarom moeilijk te begrijpen zijn voor een deel van de lezers.

Het proces begint met het zoeken naar een kwetsbaarheid (vulnerability) in de code van Apple, die vervolgens met behulp van een exploit misbruikt kan worden. De exploit is de eerste stap in het creëeren van een zogenaamde injection vector; dat wil zeggen een manier om code of data op een bepaalde plaats te kunnen injecteren. Als dit lukt, kan er vervolgens een payload worden geschreven; de code die uiteindelijk met behulp van de injection vector geïnjecteerd wordt en de unlock van de baseband tot gevolg heeft.

Het lijkt erop dat Geohot inderdaad aan de slag is gegaan met de twee commando’s die iH8sn0w met hem gedeeld heeft zoals we gisteren al opmerkten. De implementaties van beide commando’s lijken een kwetsbaarheid te bevatten, de één een zogenaamde stack overflow, de ander een heap overflow. De termen stack en heap slaan allebei op verschillende gedeeltes van het geheugen. Een poging van Geohot om op een ‘simpele’ manier nog andere kwetsbaarheden te vinden leverde niets op.

Het zal het niet meevallen om deze kwetsbaarheden om te zetten in injection vectors. Voor de stack overflow kunnen volgens Geohot maar een bepaald aantal tekens in een bepaalde volgorde worden gebruikt. Deze beperking is zodanig, dat dit in de praktijk waarschijnlijk niet tot een unlock zou kunnen leiden. Zonder in nog meer technische details te vervallen, kunnen we zeggen dat het misbruiken van een heap overflow over het algemeen nog moeilijker is dan het misbruiken van een stack overflow. MuscleNerd ging er tot nu toe zelfs vanuit dat het specifieke commando daardoor niet bruikbaar zou zijn.

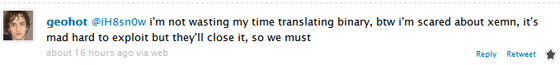

Toch blijft Geohot vooralsnog proberen om de heap overflow te misbruiken, al was het maar omdat het commando (AT+XEMN) waar deze zich in bevindt tien dagen geleden wereldkundig werd gemaakt. Het is daarom waarschijnlijk dat Apple bij een volgende firmware upgrade ook deze kwetsbaarheid op zal lossen en er dus geen gebruik meer van zou kunnen worden gemaakt. Het andere commando is momenteel alleen bekend bij iH8sn0w, Geohot en p0sixninja (van het Chronic Dev Team).

Vooralsnog blijft alle hoop gevestigd op Geohot voor het unlocken van de baseband, hoewel anderen zich ook in de strijd zouden kunnen mengen voor $10.000. MuscleNerd heeft namens het iPhone Dev Team aangegeven dat ze wel bezig zijn met de laatste baseband, maar absoluut niet mee zullen doen met deze actie van Jody Sanders. Uit de laatste tweet van Geohot over zijn pogingen blijkt dat hij nog steeds vordering lijkt te maken en nog niet van plan is op te geven. Wordt vervolgd dus!

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Als deze jailbreak er is, kan hij dan ook voor iPod touch 3G gebruikt worden?

Artikel gelezen? Gaat over unlock! 😉 geen jailbreak!

We kunnen er wel een soap van maken

Moah bedankt voor het op de hoogte houden van dit gebeuren.. toch hou ik het zelf allemaal al erg nauwlettend in de gaten.. (komt mede doordat ik met een 5.11.7 baseband toestel zit 😉 )

Hopenlijk gaat het ze lukken, en ik gun het Geohot zeker!

Interessant artikel.

Nooit eerder geweten hoe jailbreakers/unlockers te werk gaan

bedankt voor het leuke artikel 😉

ik vind het best mooi om te volgen, zo een beetje competitie 😉

Laat ze maar doen, het is amusant en (de meeste onder ons) zijn er ook nog wat mee.

hahaha prachtig dit! ik hoop wel dat het lukt! die Geohot gaat voor de 10k !!! en *spiernerd* zegt niet dat hij voor de 10k gaat maar eigelijk doet ie dat nou wel natuurlijk 🙂

mooie post Paul 😉

Klopt, maar voor unlock heb je jailbreak nodig slimpie;) Zonder jailbreak..geen softunlock;)

Heeel mooie post! 😉

en idd het is een soap aan het worden die ik eigenlijk niet zo volg maar wel is leuk om er nu over mee te lezen.

Gelukkig hoef ik geen unlock softw. meer :p

Ik denk niet dat je op een iPod Touch iets met een unlock bent (en bijna alle iPhones (enkel met de nieuwe bootrom=tethered) hebben een jailbreak) Dus nee, het gaat in deze context puur over unlock.

@ASN:

ja maar er wordt hier geen jailbraik meer ontwikkelt. als de unlock er is zal er geen update zijn van de jailbraik.

waarschijnlijk enkel iets installeren uit cydia…

@ASN: alsnog geldt; het gaat hier om een unlock, geen jailbreak.

Echt hoor… Die Geohot, heeft hij ooit een normaal leven buiten het hacken? Maar goed, laat hem vooral zijn gang gaan. Die unlock is wel handig!

Ik ben enorm blij met me simlockvrije 3gs als ik dit allenmaal zo lees.

Lijkt wel een beetje jailbreakclub.nl geworden hier 😉

Kom op geohot!!! Ik hoop dat het je lukt!!

Slimpie dit heeft niks met een jailbreak te maken, als deze unlock er komt dan komt het beschikbaar op de nu-al-jailbreakable-devices.

Als je oplet met updaten heb je nergens last van;) En ik ben blij dat er eindelijk wat meer jailbreak tussen komt! Een jaar geleden was het trouwens niet anders dan jailbreak.

Hoe wil je iets installeren ‘enkel uit cydia’ zonder je iPhone te jailbreaken?

Dat was het vroeger ook.

OT: vind het wel leuk om te volgen 🙂 geohot heeft zich in het verleden al bewezen dus ik denk dat het hem dit keer ook lukt.

@dReameater: op zich ga ik ervan uit dat de mensen die dringend op de 05.11.07 unlock zitten te wachten inderdaad ook zelf Twitter in de gaten houden en vandaar dat ik ook in elke post wel de links naar de belangrijkste Twitter accounts opneem. Aan de andere kant denk ik dat de meeste mensen totaal geen idee hebben wat de situatie nu precies is als ze alleen de tweets lezen, dus vandaar deze poging om zowel hier het nieuws te brengen als het nieuws te verduidelijken.

@Marinus: aangezien de locatie van Geohot Cambridge Massachusetts is en daar ook de universiteit Harvard gevestigd is, zou het me niets verbazen als daar een link tussen zit. 😉

Wat me niet helemaal duidelijk is, is waarom ze hier mee bezig zijn.

Is het de bedoeling om te kunnen unlocken?

Of gaat het om de bootrom update in de nieuwe 3GS toestellen te ‘kraken’?

Het ging hier, kennelijk voor jouw tijd, ten tijde van de iPhone 2G alleen maar over jailbreaken. Misschien de oude blogposts eens doorlezen?

@ ASN

Beter zeg je nilks meer ASN, want het gaat totaal nergens over.

Het is me allemaal iets wat te technisch, maar wil toch het volgende effe kwijt:

De nieuwe 3GS kan je in een aantal landen (Italië, België, etc.) ook unlocked verkrijgen. Waarom wordt de iPhone-software van deze iPhones bijvoorbeeld niet “gebruikt” om de gelockte iPhones te unlocken?

Bedankt voor de update weer. Ik hoop dat je hier updates over blijft geven met je fantastische uitleg.

Omdat sommige iphones hardware-matig Locked zijn…

Wat ik me nu wel afvraag (iets technischere vraag): hoe komt het dat de heap moeilijker te misbruiken is dan de stack. Uiteindelijk is de heap toch een soort “omgekeerde” stack en zijn het beiden toch een vorm van gelinkte lijsten? Puur uit nieuwsgierigheid. 🙂

10.000? Voor 90 euro heb ik mijn toestel unlocked bij t-mobile. Legaal.

Robert

Volg het in spanning, pas als ‘ie er is, ga ik de update naar de 3GS overwegen 🙂

omdat GeoHot, MusleNerd en Dev Team geen unlocked toestel kunnen betalen…

@ASN:

Lees de reacties waar je op reageert nu nog eens en probeer het dan eens opnieuw…

’t wordt tijd dat de unlock uitkomt, ik kan m’n iphone al een tijd niet meer gebruiken

@galip91: @Lyndon: helaas is het niet zo makkelijk dat je ‘gewoon’ de software van een unlocked iPhone op een locked iPhone zou kunnen zetten. Daar komen namelijk allerlei iPhone-specifieke nummers en signature-checks bij kijken!

Waarom zou het Dev-team niet mee willen doen met zo’n wedstrijd? Als ze die $10.000 winnen kunnen ze bijvoorbeeld altijd nieuwe iPhones/iTouches kunnen kopen en investeren in hardware om devices uit te lezen.

@galip91:

op zich is het wel een interessant gegeven natuurlijk. Ik vraag mij af hoe Apple je iPhone unlocked als je daar recht op hebt. Dus nadat je t-mobile hebt verzocht om de iPhone te unlocken. Iemand een idee hoe dat gaat, soort van pincode die op afstand geactiveerd wordt of zo?

Zou die software en codes niet te kraken zijn? Niet dat het mijzelf wat uitmaakt. Heb mijn 3G nu meer dan een jaar dus kan unlocken wanneer ik maar wil.

Hoe kan het zijn dat http://www.iphoneunlockuk.com/ (opdrachtgever dus) aankondigt dat ze de nieuwe 05.11.07 kunnen unlocken? Hebben wij allemaal iets gemist?

Want volgens mij hebben Geohot of anderen niet openbaar gemaakt dat ze de 05.11.07 baseband hebben geunlocked.

@WvB22: Volgens mij wordt het bijgehouden in een centrale database. Dus T-Mobile geeft je Imei nummer (unieke nummer van je telefoon) door aan Apple, wanneer je je iPhone aansluit op je computer checkt iTunes met de centrale database of je imei in een unlock lijst voorkomt. Zo ja, dan maakt iTunes je iPhone simlock vrij.

dit is wat ik begrepen heb destijds.

Hoe kan het trouwens zijn dat http://www.iphoneunlockuk.com/ (opdrachtgever van die $10000) aankondigt dat ze de nieuwe 05.11.07 baseband per direct kunnen unlocken? Hebben wij allemaal iets gemist?

Want volgens mij hebben Geohot of anderen niet openbaar gemaakt dat ze de 05.11.07 baseband hebben geunlocked.

@Paul Durden:

OK, dat wil ik uiteraard best geloven, want de meesten die ermee bezig zijn, hebben daar toch een behoorlijke kluif aan. Maar dat neemt niet weg dat je voor een paar tientjes (zoals eerder aangegeven door Robert, je je toestel legaal kunt laten unlocken door bijvoorbeeld T-Mobile…….

Geweldig artikel!

Mijn respect voor Paul;)

blijf hiermee doorgaan zou ik zo zeggen

@Magnifor, ff de website gecheckt and sounds like a scam , als je verder graaft geven ze ( tegen betaling ) de unlock voor custum 3.1.2 terwijl je dit zelf kan doen en word er verder niet meer over de “nieuwe ” baseband gesproken

@ThaBudz: Zoiezo is die complete site een soort van scam. Niet te vertouwen die gasten.

Ik begin de hoop toch op te geven hoor. Het duurt te lang…

Zijn ze nu helemaal niet bezig met het hacken van de nieuwe bootrom? Zit ik daar straks met mijn nieuwe niet jailbrake-bare iphone :(.

Het valt mij op dat geohot al 17u geen tweet meer geplaatst heeft. Zou het kunnen dat hij een oplossing gevonden heeft en achter de schermen onderhandelt met Jody Sanders om het geld te incasseren, voor hij de unlock vrij geeft?

Mocht deze unlock voltooid zijn, zullen we er toch 39 pond voor moeten neerleggen..

Update: er is een zekere scott yatur die beweert een unlock te hebben. Hij onderhandelt met Jody over de wijze van betaling van de prijs. Op te volgen!

@MuscleNerd @scottyatur based on what you’ve shown me, this won’t lead to an unlock. No parts of yellowsn0w directly apply to 5.11 like that (sorry)

about 52 minutes ago via web

Kan iemand me uitleggen wat Geo bedoeld met deze printscreen op z’n blogspot?

geohot laat weten dat de unlock nog ver weg is en dat hij “burnt out” is…

Het ziet er echt niet goed uit 🙁

dienen scott yatur geloof ik echt niet, want hij heeft zijn gegevens doorgespeeld aan musclenerd en aan geohot en zij zeggen allebei dat dat geen doorbraak is

@belgiumiphone:

Waarom reageerd iedereen dan zo van “thx Geo”

“Goed gedaan Geo” op die sprintscreen?

Begrijpen ze hem dan allemaal verkeerd?

Ik weet het niet ik begrijp de print al helamaal niet.

Ik was in NL op schiphol en daar verkochten ze legaal unlocked iPhones.

Mag dat dan in NL?

@Martijn

ja hoor waarom zou dat niet mogen? Omdat T-Mobile het alleenrecht heeft?

Vrije handelsmarkt hier invoeren en gewoon verkopen.

Providers mogen de Iphone niet aanbieden met hun abonnementen maar volgens mij ben je vrij om ze te importeren en te verkopen je betaald dan wel de hoofdprijs natuurlijk omdat je geen korting via de provider krijgt.

ik hoop dat ze ook een makkelijke handleiding maken voor 2g iphones unlocken. ben er zelf niet zo goed in 🙁