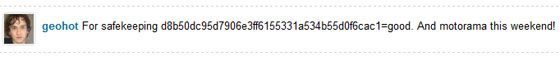

Na Sherif Hashim heeft ook Geohot een exploit gevonden in de nieuwe baseband 05.12.01, die wordt meegeleverd met firmware 3.1.3. Gisteravond publiceerde hij via Twitter de SHA-1 hash d8b50dc95d7906e3ff6155331a534b55d0f6cac1. Deze hash is een versleutelde weergave van een baseband exploit die Geohot eerder vond in baseband 05.11.07 en die nog steeds in de laatste basebandversie aanwezig blijkt te zijn.

Na Sherif Hashim heeft ook Geohot een exploit gevonden in de nieuwe baseband 05.12.01, die wordt meegeleverd met firmware 3.1.3. Gisteravond publiceerde hij via Twitter de SHA-1 hash d8b50dc95d7906e3ff6155331a534b55d0f6cac1. Deze hash is een versleutelde weergave van een baseband exploit die Geohot eerder vond in baseband 05.11.07 en die nog steeds in de laatste basebandversie aanwezig blijkt te zijn.

De kwetsbaarheid die Sherif Hashim heeft gevonden, heeft hij doorgespeeld aan het iPhone Dev Team omdat hij zelf geen ervaring heeft met het verder ontwikkelen van een unlock. Op dit moment is het nog niet duidelijk of Sherif Hashim en Geohot dezelfde kwetsbaarheid in de nieuwe baseband (ook wel modemfirmware genoemd) hebben gevonden. Het is wel duidelijk dat Geohot en MuscleNerd van het iPhone Dev Team elkaar hebben gesproken met de bedoeling om te achterhalen of dit het geval is. Omdat beide partijen een geschiedenis met elkaar hebben waardoor ze elkaar niet helemaal vertrouwen, zal waarschijnlijk met behulp van een versleutelde stack dump bepaald worden of ze dezelfde of verschillende kwetsbaarheden hebben gevonden.

Voorlopig lijkt het erop dat geen van beide partijen van plan is om de kwetsbaarheid te gebruiken voordat er weer een nieuwe firmwareversie uit is. Over het algemeen probeert het iPhone Dev Team langer te wachten dan Geohot met het publiek maken van een kwetsbaarheid, zoals onder andere bleek met de jailbreak van de iPhone 3GS en met firmware 3.1. Een logisch timing voor het iPhone Dev Team zou bijvoorbeeld kunnen zijn te wachten tot het moment dat er een nieuwe iPhone wordt uitgebracht, om te voorkomen dat Apple de kwetsbaarheid voor die tijd kan patchen. Mocht blijken dat beide partijen allebei een andere kwetsbaarheid hebben gevonden, dan zou een unlock van de laatste baseband op de korte termijn waarschijnlijker zijn.

<visnet_> What does geohot tweet mean?

<%geohot> its my bb exploit for safekeeping

<%Par4doX> geohot: did you turn that over to the dev team or are you doing something with it?

<%geohot> my days of turning things over are done 😛

<%geohot> i hope its different from the one they have

<%geohot> but they prob already have it

<%geohot> its the one i orig wanted to release blacksn0w with

<%Par4doX> it’s still there in the new bb

<%geohot> yep, just checked

<%geohot> but then opted to use xemn since it was public

<Evan> Oo, it carries over from 05.11 to 05.12?

<%geohot> why wouldn’t it, apple doesn’t fix things proactivly

<@MuscleNerd> geohot we prob should figure out a way to know if we have same exploit double blind, otherwise we may release 2 different ones at same time

<%geohot> any suggestions?

<@MuscleNerd> not sure how to do that without making it easy to brute force tho

<%geohot> yea, i salted the hash

<@MuscleNerd> yeah

<@MuscleNerd> hmm maybe if we both hash the stack dump

<@Confucious> Can you two take this out of public sight?

<@MuscleNerd> the stack itself, not the header before it or the registers after it

<Her> muscle: any notice about the exploits are the same ?

<%geohot> we are working on it

<%geohot> cryptography, perfect for people who don’t trust each other 😛

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Ze kunnen beter nog een maandje wachten 🙂

Waar komt dit gesprek vandaan?

Ben benieuwd, wanneer is het resultaat bekend?

@Trevis: van #iphone op irc.osx86.hu. Een klein kwartier na de laatste regel van Geohot verdween hij van IRC en sindsdien hebben beide heren niets meer bekend gemaakt over het resultaat van de vergelijking. Uit doorgaans betrouwbare bron heb ik zojuist vernomen dat het waarschijnlijk om dezelfde kwetsbaarheid gaat.

waarom zoekt hij nu eindelijk niet eens naar een volledige jailbrek voor de 3GS!!??

@ GIGI misschien gaat hij het direct voor 3.1.3 uitbrengen je weet maar nooit met hem daarnaast http://twitter.com/br0k3n_appl3

deze gozer zegt dat hij binnen 1 of 2 dagen een jailbreak+unlock uitbrengt.. hoe meer concurrentie deste sneller het uit zal komen ( denk ik )

Omdat dat maar een kleine handicap is. Stel je voor dat je nu een 3Gs koopt en je hem niet meer kunt gebruiken. En jij maar klagen dat je hem op computer moet aansluiten als je opnieuw opstart 😉

Jammer. hopelijk klopt het niet maar we wachten af, niet dat me het wat uitmaakt, ik heb 05.11.01 en 3.1.2 dus ik zit veilig, ben eigenlijk wel weer toe aan een grote update! @Paul Durden:

aah…hier zit ik op te w88, ik ben dus zo’n idioot die heeft geupdate (en dacht dat bij problemen dus ongedaan te kunnen maken) en nu met een onbruikbare 3gs 32 gb zit 🙁

hopen dat er toch 2 ‘lekken’ zijn ondekt en er snel een unlock beschikbaar komt…

@FatihBatur: je kunt er met aan zekerheid grenzende waarschijnlijkheid vanuit gaan dat br0ken_appl3 thuis hoort in het rijtje scams waar MuscleNerd eerder al voor waarschuwde.

@Paul Durden: waarschijnlijk wel, maar hij zei dat hij het niet voor geld deed…

@FatihBatur: Waarschijnlijk wil die gewoon even stoer doen op Twitter en geilt ie op de aandacht! Jammer voor de 3GS gebruikers

Waarom zoekt geohot dan naar een lek als die er toch niks mee doet?

Hoop dat hij ook met een jailbreak voor de 3G iPod touch komt!

haha, grappig om mij hier geciteerd te zien worden op iPc. gruwelijk slimme gasten, heb ontzettend veel respect voor hen.

Hoera voor Geohot met z’n brakke jailbreak/unlock methoden. ’t is dat het zoveel voordelen biedt, anders zou ik die troep al lang verwijderd hebben.

ik hoop dat er ook snel een jailbreak komt voor de 3gs 3.1.3 new bootrom!

Nou succes dan met deze hash terug te rekenen dude 🙂

Hopelijk blijft geohot altijd unthetered jailbreak maken en een soort pwnagetool.

@Paul Durden: Of het een scam is, betwijfel ik… Hij (of zij natuurlijk) zegt het gratis uit te brengen en geen donaties te hoeven. Als-ie eenmaal uit is, proberen kan geen kwaad.

En als-ie alleen even voor al die aandacht gaat, nouja, jammer dan hoor. Nu hebben we niks, straks misschien iets. En anders nog steeds niks 🙂

Tsja, unlock is fijn, maar hoef ik voorlopig nog niet. Tegen de tijd dat mijn contract afloopt, kan ik ‘m gratis laten unlocken 😛 Heb dan toch liever die jailbreak voor m’n 3GS.

@iCreatedTech:

daar wacht ik ook op ja

@sNicker:

Dit hele gebeuren hebben we al een keer meegemaakt onder de naam appuloha1l. Ik zou niet meteen geloven wat iedereen ons probeert wijs te maken

ik hoop dat die jailbreak komt voor de iphone 3gs 3.1.3 versie.

Its a shame for members here who have updated and are stuck , but these are a small group , its better to wait until firmware 4.0 or atleast a good upgrade as the holes are getting small , also apple if they plan to release a new iphone are monitoring the jailbreakers and would love to know of these holes to patch or even make the next iphone jailbrake proof., and thats something knowone wants , also read some poor guy got arrrsted in an apple shop for having a jailbroken iphone , this is apple pushing our rights of ownership beyond a joke , if they do not like their iphone being jailbroken then one idea is to rent the iphone to the customer , no 2 year contracts just use the phone and change it lwhen a new one comes out , bit like a lease auto , as for jailbreaking a 3gs this can be done on 3.1.3 its only the unlock that does not work , do as i did if you own a t-mobile version pay for the unlock and then jailbreak away without any worries

@ thumper_uk..

That guy wasn’t arrested.. Read the whole story correcty musclenerd posted!

This is how bad rumours start!

Wait wot, a jailbreak for 3.1.3 Baseband 05.12.01 already exists?

Tethered or not, all I can read is this is still not out there.