Overzicht: ongepubliceerde exploits, toekomstige jailbreaks en unlocks

Dankzij limera1n en de implementatie van de bijbehorende exploit in greenpois0n zijn alle toestellen waar iOS 4.1 op draait untethered te jailbreaken. Toekomstige iOS-versies zullen op iDevices die nu op iOS 4.1 gejailbreakt zijn vermoedelijk ook met PwnageTool untethered te jailbreaken blijven. Daarnaast houdt het Chronic Dev Team SHAtter achter de hand en werkt comex aan een userland-jailbreak. Gisteren werd ook nog bekend dat Geohot over een ongepubliceerde iBoot-exploit beschikt en sinds een week weten we dat er weer hoop is op een unlock. In dit artikel geven we je een overzicht van de recente ontwikkelingen en wat dit betekent voor toekomstige jailbreaks en unlocks.

Dankzij limera1n en de implementatie van de bijbehorende exploit in greenpois0n zijn alle toestellen waar iOS 4.1 op draait untethered te jailbreaken. Toekomstige iOS-versies zullen op iDevices die nu op iOS 4.1 gejailbreakt zijn vermoedelijk ook met PwnageTool untethered te jailbreaken blijven. Daarnaast houdt het Chronic Dev Team SHAtter achter de hand en werkt comex aan een userland-jailbreak. Gisteren werd ook nog bekend dat Geohot over een ongepubliceerde iBoot-exploit beschikt en sinds een week weten we dat er weer hoop is op een unlock. In dit artikel geven we je een overzicht van de recente ontwikkelingen en wat dit betekent voor toekomstige jailbreaks en unlocks.

iBoot-exploit van Geohot

Lezers met een goed geheugen kunnen zich misschien nog herinneren dat Geohot in maart van dit jaar een video toonde waarin een untethered jailbreak van een 3e generatie iPod touch te zien was. Met de kennis van nu weten we dat het destijds om een vroege versie van de limera1n-jailbreak kan gaan. Tóch was er nog een curieus element: limera1n is in principe tethered en maakt gebruik van een userland-exploit van comex om een untethered jailbreak te bereiken, dus hoe kon Geohot destijds al een untethered jailbreak tonen? Deze vraag werd gisteren door een Twitter-gebruiker aan comex voorgelegd (aangezien @geohot zijn Twitter-account in ieder geval voorlopig vaarwel heeft gezegd – alle andere accounts die zich als hem voordoen zijn nep).

Lezers met een goed geheugen kunnen zich misschien nog herinneren dat Geohot in maart van dit jaar een video toonde waarin een untethered jailbreak van een 3e generatie iPod touch te zien was. Met de kennis van nu weten we dat het destijds om een vroege versie van de limera1n-jailbreak kan gaan. Tóch was er nog een curieus element: limera1n is in principe tethered en maakt gebruik van een userland-exploit van comex om een untethered jailbreak te bereiken, dus hoe kon Geohot destijds al een untethered jailbreak tonen? Deze vraag werd gisteren door een Twitter-gebruiker aan comex voorgelegd (aangezien @geohot zijn Twitter-account in ieder geval voorlopig vaarwel heeft gezegd – alle andere accounts die zich als hem voordoen zijn nep).

Het blijkt dus zo te zijn dat Geohot naast de tethered bootrom-exploit die gebruikt wordt in limera1n ook nog over een exploit in iBoot beschikte, waarmee de jailbreak untethered kon worden gemaakt. In het kader van het preserveren van exploits (om deze op een later en meer opportuun moment alsnog te kunnen gebruiken) heeft Geohot dus besloten om deze niet nader beschreven iBoot-exploit voorlopig te bewaren. In plaats daarvan heeft hij de userland-exploit van comex gebruikt die bedoeld was voor de greenpois0n jailbreak. Een saillant detail daarbij is dat Geohot volgens het Chronic Dev Team de userland-exploit tegen zijn afspraak met comex in gebruikt zou hebben. Al snel na de release van limera1n besloot comex overigens om een stabielere versie van de exploit ook via limera1n beschikbaar te maken, zodat de eindgebruikers in ieder geval niet de dupe zouden worden.

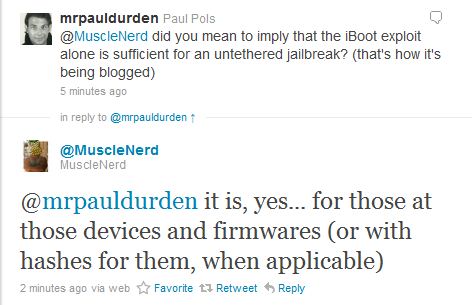

Aangezien Geohot zijn blog en Twitter voor het publiek heeft gesloten blijft het voorlopig speculeren naar de (on)mogelijkheden van de ongepubliceerde iBoot-exploit. In reactie op onze vraag hierover liet MuscleNerd van het iPhone Dev Team overigens weten dat de iBoot-exploit voldoende zou moeten zijn voor een untethered jailbreak op de iDevices en firmwareversies die er kwetsbaar voor zijn. De vraag die rest is om welke iDevices en firmwareversies het gaat, maar een antwoord op deze vraag zou al te veel bekend kunnen maken.

Bootrom-exploits: limera1n en SHAtter

De reden voor Geohot om limera1n nét voor greenpois0n uit te brengen, was dat hij ervan overtuigd was dat de kwetsbaarheid waar de limera1n-exploit gebruik van maakt in de bootrom van de volgende generatie iDevices gepatcht zal zijn. De bootrom en iBoot zijn namelijk op dezelfde code gebaseerd en de kwetsbaarheid is niet meer aanwezig in de laatste iBoot-versies. De bootrom is in tegenstelling tot iBoot read-only en kan daarom niet met een firmware-update overschreven worden. Het duurt daarom langer voordat een patch in de bootrom terug te vinden is. Nog te produceren en introduceren iDevices kunnen echter van een nieuwe bootrom worden voorzien, waardoor deze niet meer te jailbreaken zouden zijn.

De reden voor Geohot om limera1n nét voor greenpois0n uit te brengen, was dat hij ervan overtuigd was dat de kwetsbaarheid waar de limera1n-exploit gebruik van maakt in de bootrom van de volgende generatie iDevices gepatcht zal zijn. De bootrom en iBoot zijn namelijk op dezelfde code gebaseerd en de kwetsbaarheid is niet meer aanwezig in de laatste iBoot-versies. De bootrom is in tegenstelling tot iBoot read-only en kan daarom niet met een firmware-update overschreven worden. Het duurt daarom langer voordat een patch in de bootrom terug te vinden is. Nog te produceren en introduceren iDevices kunnen echter van een nieuwe bootrom worden voorzien, waardoor deze niet meer te jailbreaken zouden zijn.

Door limera1n eerder uit te brengen hoopte Geohot dat de SHAtter-exploit waar greenpois0n gebruik van zou maken bewaard zou blijven. Het Chronic Dev Team (niet te verwarren met het iPhone Dev Team) besloot vervolgens inderdaad om de SHAtter-exploit voorlopig te bewaren en de limera1n-exploit te implementeren. Dit betekent dat de volgende generatie iDevices mogelijk nog kwetsbaar zal zijn voor de SHAtter-exploit en met deze exploit tot in de lengte der dagen (in ieder geval tethered) gejailbreakt zullen kunnen worden. Het risico bestaat echter dat de informatie die reeds bekend was gemaakt (en inmiddels verwijderd is) over deze exploit genoeg informatie bevat voor Apple om de kwetsbaarheid voor die tijd al op te sporen.

Userland-exploits van comex

Achter de schermen is @comex ook druk bezig met het zoeken naar kwetsbaarheden in iOS en naar mogelijkheden om deze te gebruiken om een jailbreak te bewerkstelligen. Tot nu toe richt comex zich vooral op zogenaamde userland-jailbreaks, oftewel jailbreaks die vanuit de door Apple geboden gebruikersomgeving kunnen worden gelanceerd (zoals bij Spirit en Jailbreakme.com). Het is alléén bij een userland-jailbreak mogelijk om een jailbreak uit te voeren vanuit de browser. Een userland-jailbreak is echter ook makkelijker voor Apple om te patchen en zal gezien de beveiligingsrisico’s vaak een reden zijn voor het tussentijds uitbrengen van een nieuwe iOS-versie.

Achter de schermen is @comex ook druk bezig met het zoeken naar kwetsbaarheden in iOS en naar mogelijkheden om deze te gebruiken om een jailbreak te bewerkstelligen. Tot nu toe richt comex zich vooral op zogenaamde userland-jailbreaks, oftewel jailbreaks die vanuit de door Apple geboden gebruikersomgeving kunnen worden gelanceerd (zoals bij Spirit en Jailbreakme.com). Het is alléén bij een userland-jailbreak mogelijk om een jailbreak uit te voeren vanuit de browser. Een userland-jailbreak is echter ook makkelijker voor Apple om te patchen en zal gezien de beveiligingsrisico’s vaak een reden zijn voor het tussentijds uitbrengen van een nieuwe iOS-versie.

Voor een userland-jailbreak zullen er over het algemeen drie exploits nodig zijn om de jailbreak te bewerkstelligen. Als eerste moet er met behulp van een exploit de mogelijkheid worden verkregen om arbitraire code te draaien (code execution). Aangezien belangrijke processen zoals MobileSafari in de beschermde user-omgeving draaien, zal vervolgens de volledige toegang tot de iDevice moeten worden verkregen (privilege escalation). Tot slot dient ervoor te worden gezorgd dat de jailbreak ook actief blijft nadat de iDevice opnieuw is opgestart (memory persistence). Er is sprake van dat comex op dit moment over meerdere niet nader gespecificeerde exploits zou beschikken, die in ieder geval niet vóór iOS 4.2 gebruikt zullen gaan worden.

PwnageTool en toekomstige iOS-versies

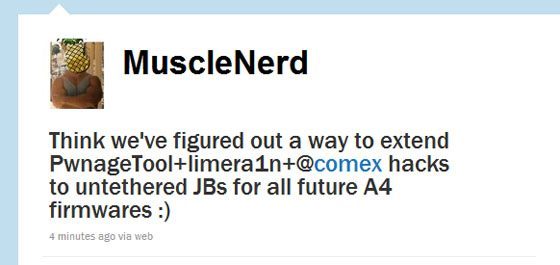

In een recente tweet heeft @MuscleNerd aangegeven dat ze waarschijnlijk een methode hebben gevonden om te zorgen dat je met PwnageTool naar toekomstige iOS-versies zult kunnen updaten met behoud van een untethered jailbreak (en een eventuele unlock). Door de voor jouw toestel unieke handtekening voor iOS 4.1 op te slaan zul je altijd naar deze firmwareversie kunnen herstellen.

Vervolgens zou je dan altijd met behulp van een met PwnageTool gemaakte custom firmware naar latere firmwareversies kunnen herstellen – zonder dat er voor deze toekomstige firmwareversies nieuwe exploits hoeven te worden gevonden (voor een jailbreak op de iDevices die op de A4-chip gebaseerd zijn). Dit betekent dat jailbreaks voor deze toestellen voortaan binnen enkele dagen kunnen volgen nadat Apple een nieuwe firmwareversie beschikbaar heeft gemaakt. Op de iPhone 3G en de 2e generatie was dit al eerder mogelijk.

Unlock van de iPhone 3G, iPhone 3GS en iPhone 4

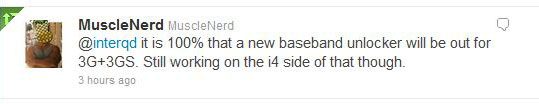

In principe staat de zoektocht naar kwetsbaarheden om de baseband (modemfirmware) van de iPhones te unlocken los van de zoektocht naar kwetsbaarheden voor jailbreaks. Om een iPhone te kunnen unlocken, heb je echter wél altijd eerst een jailbreak nodig. Vorige week kon je bij ons lezen dat de hersenchirurg en hacker Sharif Hashim opnieuw een kwetsbaarheid heeft gevonden in de laatste baseband-versies. Zowel de 05.14.02 baseband van de iPhone 3G en iPhone 3GS als de 02.10.04 baseband van de iPhone 4 worden door deze kwetsbaarheid (of kwetsbaarheden) getroffen. Een unlock van de iPhone 3G, iPhone 3GS en iPhone 4 op basis hiervan zal in ieder geval tot na de release van iOS 4.2 op zich laten wachten.

In principe staat de zoektocht naar kwetsbaarheden om de baseband (modemfirmware) van de iPhones te unlocken los van de zoektocht naar kwetsbaarheden voor jailbreaks. Om een iPhone te kunnen unlocken, heb je echter wél altijd eerst een jailbreak nodig. Vorige week kon je bij ons lezen dat de hersenchirurg en hacker Sharif Hashim opnieuw een kwetsbaarheid heeft gevonden in de laatste baseband-versies. Zowel de 05.14.02 baseband van de iPhone 3G en iPhone 3GS als de 02.10.04 baseband van de iPhone 4 worden door deze kwetsbaarheid (of kwetsbaarheden) getroffen. Een unlock van de iPhone 3G, iPhone 3GS en iPhone 4 op basis hiervan zal in ieder geval tot na de release van iOS 4.2 op zich laten wachten.

Verklarende woordenlijst

- Bootrom: de bootrom is de eerste code die er na het aanzetten van de iPhone of iPod touch wordt gedraaid en is vergelijkbaar met de BIOS van een computer. De bootrom is read-only en de eerste schakel in de chain of trust van een iDevice. In de DFU-modus wordt eerst de bootrom geïnitialiseerd en kan je vervolgens met een (gesigneerde) firmware herstellen. Als de iDevice in de normale modus wordt gestart, controleert de bootrom de LLB en start deze vervolgens. Voor een untethered-jailbreak is het over het algemeen nodig dat de chain of trust tijdens deze eerste schakel gebroken wordt (tenzij deze intact blijft zoals bij een userland-jailbreak).

- iBoot: is de laatste en meest gecompliceerde stap in het opstartproces. iBoot biedt de mogelijkheid voor recovery mode, laadt de kernel van iPhone OS en ook de device tree. iBoot controleert daarnaast de communicatie via de recovery modus en naar de kernel.

- LLB: de Low Level Bootloader is de stap na de bootrom in het opstartproces van een iPhone en iPod touch. De LLB heeft een aan de bootrom vergelijkbare functie en overschijft de bootrom in het RAM geheugen, waardoor het reverse engineeren van de bootrom wordt bemoeilijkt. Vervolgens controleert en start de LLB de volgende stap in het opstartproces: iBoot.

- Pwnagetool: PwnageTool wordt gemaakt door het iPhone Dev Team en kan gebruikt worden om een custom firmware te maken waarmee iDevices te upgraden zijn naar een nieuwe firmware versie zonder daarbij de jailbreak of (mogelijkheid voor een) unlock te verliezen.

- Tethered jailbreak: de term tethered heeft in deze context niets te maken met het delen van de internetverbinding tussen een iPhone en een desktop-computer. Een tethered jailbreak wil zeggen dat een iDevice steun nodig heeft tijdens het opstarten van een gejailbreakt bestandssysteem van een ander apparaat (om code te kunnen injecteren). In de praktijk betekent dit dat je de jailbreaktool telkens moet gebruiken om je iDevice opnieuw op te starten.

- Untethered jailbreak: dit is de jailbreak die we het liefst zien, waarvoor geen hulp van een ander apparaat nodig is tijdens het opstarten. Voor een untethered-jailbreak is het over het algemeen vereist dat de chain of trust tijdens het eerste stadium van het opstartproces (de bootrom) gebroken wordt, tenzij deze intact blijft zoals bij een userland-jailbreak.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Jammer, Limera1n en Greenpoison werkt niet op mijn Iphone 3Gs new bootroom! Heb ios 4.1.. Het wil maar niet lukken 🙁

De reacties zijn niet bedoeld voor vragen met betrekking tot de (on)mogelijkheden van het jailbreaken of unlocken van jouw specifieke iDevice en eventuele problemen die je daarbij tegen komt. Met dergelijke reacties kun je terecht op het forum.

Is er al een datum bekend om iphone 3gs met de 05.14.02 baseband te unlocken? Ik heb tele2-simkaart… en ik wil hem graag gebruiken 🙂

Zoals in het artikel staat: in ieder geval na de release van iOS 4.2.

Zo, jij hebt er werk van gemaakt. Veel informatie en mKkelijk te lezen.

Keep it up!

mooi artikel!

toch vreemd dat er 2 jailbreak’s tegelijk uitkomen ik snap het verschil niet helemaal ze doen het beide toch gewoon?! maar wel fijn dat het er is!

Hulde voor dit prachtige overzicht. Dank!

@rick:

Het verschil zit hem voornamelijk in de broncode. Het dev team brengt over het algemeen stabielere versies uit dan Geohot. Geohot heeft meestal de snelle versies en brengt ondertussen veel updates uit.

En dan erbij: Geohot bracht zijn jailbreaktool uit om snel van donaties te spekken. Het dev team vraagt namelijk niet om donaties, Geohot wel.

goed overzichtelijk artikel(well done)

laten we hopen dat ze nog veel verassingen qua jailbreaktools en unlocks in petto hebben.

Het chronicdevteam heeft veel groter een link voor donaties op hun website geplaatst. Dat klopt dus niet helemaal. Ook waren er in het begin meer problemen met greenpois0n dan met limera1n.

@Joost: volgens mij heb je het over het iPhone Dev Team, terwijl greenpois0n is gemaakt door het Chronic Dev Team. Toch klopt het wel dat limera1n hackier is dan greenpois0n: limera1n is gehaast uitgebracht om greenpois0n/SHAtter (om de in het artikel beschreven redenen) voor te zijn. Aan greenpois0n is ongeveer een jaar gewerkt. Onder de motorkap blijkt limera1n deels uit code van de eerdere jailbreaks blackra1n en zelfs nog purplera1n te bestaan.

onzin geohot vraagt niet om donaties maar verwelkomt ze wel geo en dev team zijn daarin gelijk en so what geef ze eens ongelijk !

ze mogen van mij best wat verdienen voor al het harde werk waar wij de vruchten van plukken.

zij geven vrijheid ! 🙂

hier stop ik met melodramatisch te zijn 😉

maar GeoHot rulez ! vind de “ruzies” tussen hem en devteam altijd erg vermakelijk ! waarbij hij telkens dev team in het stof laat bijten 😀

krijg nu tieten ! heb ik al die tijd de verkeerde website gevolgd in de veronderstelling dat het the chronic dev team was.

maar wie the piep zijn de iphone dev team nu weer ? waaruit bestaan zij ?

jeetje ik raak in de war, misschien leuk idee voor het volgende artikel, the who is who of the iphone jailbreak teams ?

Kijk: daarom kom ik regelmatig naar dit forum. Nuttige, heldere en uitgebreide informatie. Complimenten!

@fuqua: voor alle duidelijkheid – comex, Geohot en het Chronic Dev Team nemen donaties aan. Het iPhone Dev team niet. Het Chronic Dev Team bestond al veel langer en was vooral op de achtergrond actief in de zoektocht naar exploits e.d. maar werden ook eerder al afgetroefd door Geohot (blackra1n) en besloten toen hun jailbreak niet uit te brengen. Greenpois0n is hun eerste publieke jailbreak.

Het iPhone Dev Team is het welbekende team waarvan MuscleNerd de bekendste hacker is. Ze zijn verantwoordelijk voor o.a. de jailbreaktools redsn0w en PwnageTool en de unlock ultrasn0w. Misschien inderdaad wel een leuk idee om hier eens een artikel over te schrijven – want ik zie deze verwarring vaker. Ik houd het in gedachten!

Wat een goed geschreven artikel. Erg duidelijk en toch gaat het diep in op alle aspecten van deze jailbreak wereld

@Patrick

Deze moet je gewoon kunnen jailbreaken. Ik zou niet weten waarom niet.

@fuqua

Goed idee!

Mooi geschreven! Duidelijk stuk!

Goed verhaal maar als dit zo is valt Geohot sinds 4.0x echt NIETS meer te verwijten.

Hij heeft een snelle hack gemaakt die de rest ongemoeid laat en zelfs een langere houdbaarheid geeft.

(wat meer overleg had gekund maar doen de anderen dat naar hem ook?)

Super uitleg. Ik begin het nu aardig te snappen! 🙂

idd niet de plek om dit te vragen maar ik kan je kort antwoord geven; ik heb 3 iphone 3gs gejailbreaked en alle hadden het zelfde probleem dat het jailbreaken niet goed ging. ik kwam er achter dat je de iphone opnieuw moest syncen met itunes (backup van iphone terug zetten) en dat je moest wachten totdat je weer contact had met je gsm provider. als je dat hebt gedaan DAN pas gaan jailbreaken !

bedankt voor de verheldering, ik dacht overigens dat comex bij de iphone dev team hoorde ? maar blijkt dus dat het ook een “rogue agent” is zoals GeoHot ?!

dus in het kort, de

Ra1n serie = van Geohot

Pois0n “serie” = van Chronic dev team

PWNtools en sn0w serie = Iphone dev team

vandaar mijn verwarring al die tijd. 🙂

Pwnagetool: PwnageTool wordt gemaakt door het iPhone Dev Team en kan gebruikt worden om iDevices te upgraden naar een nieuwe firmware versie zonder daarbij de jailbreak of (mogelijkheid voor een) unlock te verliezen.

Ben ik niet helemaal met je eens Paul, want je upgrade je iDevices niet met PwnageToon, je maakt je Custom iOs er mee of zet je iDevice er mee in DFU. Het daadwerkelijke upgraden gaat via iTunes. Alleen iTunes kan een iOs op je iDevice zetten.

Toch zijn we het hierover eens. Voor zover mijn eerdere formulering daarvan tot misverstanden zou kunnen leiden is deze aangepast in de verklarende woordenlijst.

Erg goed artikel, bedankt!

euh, wat een termen allemaal… als je zelf geen hacker bent is het allemaal erg eng. Ik begrijp dat een nwe iphone 4 met het laatste ios (4.1?) nog niet te unlocken is?

Volg zelfs alles via twitter maar goed overzicht van de situatie. Nice artikel (h5)

Na diverse keren Greenpois0n te hebben geprobeerd met 4.1 op 3Gs crashte Cydia telkens bij opstarten. iPhone hersteld, vervolgens opnieuw Greenpois0n en opnieuw Cydia installeren. Zelfde verhaal. Toen zonder herstel Limera1n gebruikt, weer Cydia geinstalleerd en voila, loopt als een trein! Het verhaal dat de JB van Chronic Dev beter en stabieler is dan de release van Geohot is voor mij volstrekte onzin. Sterker nog, het tegendeel is waar!!!

Echt duidelijk artikel.

Als iemand informatie over jailbreak/unlock wilt weten moet die ff deze artikel lezen.

@ Pipo,

dat klopt maar waarschijnelijk zal deze unlock worden gereleased als IOS 4.2 uitkomt ergens in November !

@Fl0ris:

Hmm, begin december gaat m’n nwe abo in, dus dat is de moeite dan niet meer waard eigenlijk… intussen wacht ik nog steeds op mn iphone4…. ik hoopte deze te kunnen unlocken en er dus alvast mee kon bellen…

Goed artikel!!! Heb het bij mn favorieten gezet om het later nog s te kunnen gebruiken!!!

Mn 3Gs iOs4.1 gejailbreakt met Limera1n en werkte perfect,net zoals blackra1n perfect 3.1.2 jailbreakte!!!!

Greenpois0n liep vast!!!!

zeer interessant artikel!

bedankt voor al deze info!

is inderdaad wel beter dat ze wachten met de exploits uit te brengen. Indien Apple met iets spectaculairs afkomt in een nieuwe firmware… Dan zou het zonde zijn moesten we niet meer kunnen jailbreaken (0_0)

Ik heb een 3G OS4.0 gejailbreakt, met een unlock die ik nodig heb omdat ik in het buitenland zit. Hij is alleen enorm traag en ik wacht dus met smart op de unlock van 4.1, maar die is er nu dus nog steeds niet als ik het goed begrijp.

jullie moeten je nergens druk overmaken 😛

alles wat gemaakt is door de mens in dit geval apple,

is dus te kraken(jailbreaken) ook te unlocken,

dus sit tight,… 😀 en heb geduld op elke volgende jailbreak

Inderdaad, alleen is LimeRa1n nog niet voor de iPod Touch 2G beschikbaar. Greenpois0n heeft nog wat reboot problemen en zag er wel erg slordig uit met die console boot ofzo. LimeRa1n laat gewoon een raindrop zien en klaar

@rick: ja, greenpois0n kun je ook gebruiken voor ipod touch 2g MC-model 😉

Ik zou het wel fijn vinden als er wat achtergrondinfo zou komen over de jailbreakteams

ik heb mijn iphone ook gerailbreakt ^^ 3GS.

ik kan nu via cydia thetheren ^^. ik heb gewoon via limera1n kan je wel 3GS makkelijk jailbreaken HOME + POWER dan nog ff home inhouden klaar is kees

waar blijf de sim unlock, kan niet wachten zit hier met een at&t iphone met simlock, en wil deze graag gaan gebruiken.

software versie 4.1