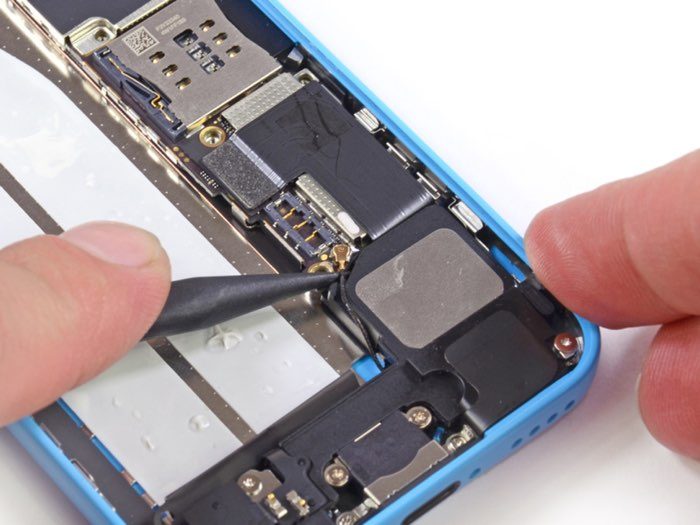

Volgens beveiligingsonderzoekers is de FBI van plan om gebruik te maken van NAND-mirroring, om toegang te krijgen tot de iPhone van een terrorist. Daarbij wordt de NAND-opslag van het toestel verwijderd en gekopieerd met een chiplezer. Vervolgens wordt de originele chip weer bevestigd. Het is een riskant proces, want bij het losmaken van de vastgesoldeerde chip kan er schade ontstaan, waardoor er geen toegang meer mogelijk is.

NAND-mirroring

De informatie is afkomstig van Jonathan Zdziarski, die erg bekend is in het iPhone-hackerscircuit en Matthew Green, cryptografie-expert en assistent-hoogleraar aan het Johns Hopkins Information Security Institute. Volgens Green is het een gevaarlijke benadering, maar kan de FBI er wel in slagen om de encryptie te omzeilen.

Door het mirroren van de NAND-flash kunnen de onderzoekers meerdere pincodes proberen, zonder de limiet van 10 pogingen te overschrijden, waarbij de data wordt gewist. Op een iPhone 5c is de techniek mogelijk, omdat er geen Touch ID en Secure Enclave in zit.

Israelisch bedrijf

Dat de FBI slechts twee weken nodig heeft om nieuwe methoden te proberen, bewijst volgens Zdziarski nog maar eens dat ze hulp van buiten hebben. De FBI wordt mogelijk geholpen door het Israëlische bedrijf Cellebrite, dat eerder overheden hielp bij het ontgrendelen van BlackBerry-toestellen, zo bleek eerder vandaag.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Film 'iHostage' over Apple Store-gijzeling is binnenkort te zien op Netflix: spannend of smakeloos? (28-03)

- iPhone mini definitief verleden tijd: geen kleine modellen in de toekomst (27-03)

- Vooruitblik: dit zijn onze 10 verwachtingen van de WWDC 2025 (26-03)

- Dit verklapt de uitnodiging van de WWDC 2025 over iOS 19 (26-03)

- Apple kondigt WWDC 2025 aan: op deze datum worden iOS 19 en meer onthuld (25-03)

Deze mogelijkheid had de FBI al lang volgens mij. Ik denk dat ze middels de rechtzaak geprobeerd hebben om een “native” backdoor te eisen voor de toekomst. Ze hadden waarschijnlijk niet gerekend op zo’n grote weerstand van Apple en meerdere grote computerbedrijven.

Het is/was een proefproces.

Nog even de complimenten voor Willem die dit al in een eerder draadje schreef:

@Ed: Willem leest waarschijnlijk ook gewoon Tweakers 😉

Precies Ed.

Ze hebben allemaal een mening maar Willem kwam met Nand.

Maar ja wij Nederlanders zijn vooral goed in het afzeiken van jan en alleman.

Ontopic: Goed geschreven Willem 👍🏻

Die techniek was eerder al in het nieuws gekomen dat dit een mogelijke optie zou zijn maar wel een hele riskante.

Willem heeft een eigen recherche bureau. Daar hoeft Willem geen Tweakers voor te lezen.

Ok, hier raak ik van on de war. Werk je bij de politie, of gebruik je een Frans woord voor iets waar we ook gewoon een gangbaar Nederlands woord voor hebben (onderzoeksbureau)?

Op mijn legitimatiebewijs en vergunning staat toch echt:

Particulier recherchebureau

Dus waar jij van in de war raakt is mij onduidelijk 🙂

De nand solderen op een 5C werkt volgens mij niet, omdat de hardware-id meegenomen is in de encryptie, een backup terugzetten lijkt me ook onbegonnen werk, binnen een milliseconde zou hij weer gewist zijn, ik ben benieuwd.

Ik heb laatst nog een stoel gekocht en op de factuur stond toch echt: fauteuil

Geintje 😉

Voor iemand die maar enig verstand heeft van moderne hardware is dit een open deur.

Persoonlijk zou ik een kleine modificatie aanbrengen om de nand in-circuit opnieuw te kunnen flashen, want dat desolderen/insolderen is niet goed voor je moederbordje. Of wat nog beter zou werken, een nand-emulator aansluiten ipv. de echte nand.

Fabrikanten bedenken wel allerlei methodes om deze aanpak moeilijker te maken. Zoals bv. de “Secure Enclave” van modernere iPhones, die dit moeilijk of zelfs onmogelijk moet maken. De orginele PSP van jaren geleden was ook vatbaar voor deze aanpak (de beruchte UP modchip voor ingewijden), daarom integreerde Sony vanaf de tweede versie het nand in de mainprocessor. Een aanpak die ze later ook bij de PS3 en verder toepasten.

Prima: Telefoon terrorist kan worden uitgelezen. En nu loslaten, FBI. De volgende iPhone die bij een terrorist wordt gevonden kunnen jullie op eenzelfde manier uitlezen. Geen noodzaak dus dat jullie aan alle iPhones hoeven te morrelen.

Het kon al allemaal, zie deze video.