Zo werkt KeRanger, de eerste ransomware voor de Mac

Mac-gebruikers werden zondagavond opgeschrikt door een melding over malware. Voor het eerst is er ‘in het wild’ ransomware verschenen voor de Mac. In dit artikel lees je welke risico’s je loopt en hoe je jezelf kunt beschermen.

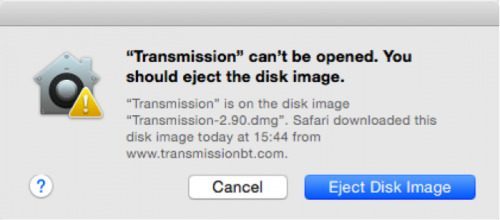

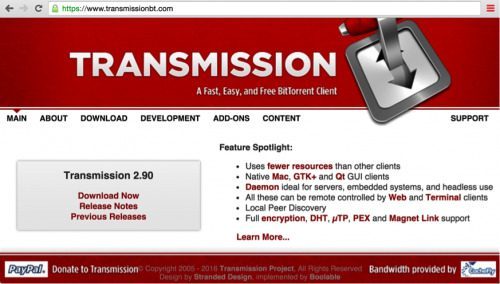

De malware bleek te zijn verstopt in sommige (dus niet alle) installers van versie 2.90 van Transmission voor de Mac. Dit is op de Mac een van de meestgebruikte bittorrent-programma’s.

Wat is ransomware?

Bij ransomware wordt de toegang tot bestanden op je computer geblokkeerd. Pas na betaling krijg je de sleutel om de bestanden weer te kunnen gebruiken. Dit kan erg vervelend zijn als het om unieke documenten met belangrijke informatie gaat, zoals een scriptie of rapport waaraan je wekenlang hebt gewerkt. De ransomware die bij Transmission is aangetroffen is KeRanger genoemd.

Deze manier van geld afhandig maken komt al langer voor bij Windows. Op de Mac is het de eerste keer dat ransomware op zo’n brede schaal bekend wordt, al weten we nog niet zeker hoeveel mensen daadwerkelijk zijn getroffen. De schadelijke werking van de malware is pas vanaf maandag 7 maart merkbaar.

Apple beschermt je tegen malware via XProtect en GateKeeper. Transmission heeft inmiddels de veilige versie 2.92 uitgebracht.

Wat doet KeRanger?

Sommige installers van versie 2.90 van Transmission zijn besmet met KeRanger. Als je een besmette update installeert, zal KeRanger binnen 3 dagen vrijwel alle gegevens op de schijven van je Mac versleutelen. Je ontvangt daarna een bericht met een link, om het losgeld van 1 bitcoin (ca. $400) te betalen. Na betaling ontvang je een code om de bestanden op je Mac weer te ontgrendelen.

Wanneer loop je geen gevaar?

In de volgende situaties loop je geen gevaar op besmetting door KeRanger:

- Je gebruikt Transmission niet. In dat geval is er ook geen kans op besmetting.

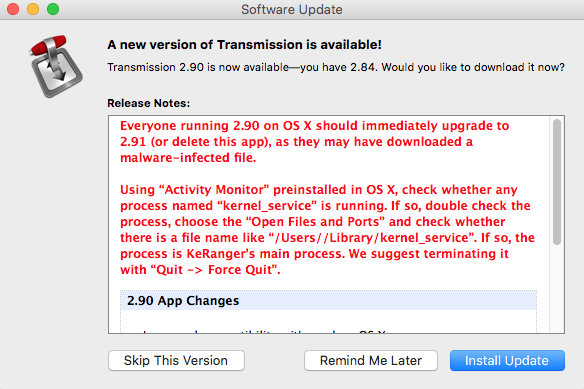

- Je gebruikt nog versie 2.84 van Transmission. Dit is een oudere versie die je gewoon kunt blijven gebruiken. Ook kun je updaten naar de veilige versie 2.92, die inmiddels beschikbaar is.

- Je hebt vóór vrijdagavond 4 maart 2016 versie 2.90 van Transmission geïnstalleerd. In dat geval heb je een niet-besmette installer gebruikt en is er niets aan de hand.

- Je gebruikt al versie 2.92 van Transmission. Ook in dat geval loop je geen gevaar, ook als je tussentijds versie 2.90 hebt gehad. De veilige versie 2.92 verwijdert namelijk alle malware van KeRanger.

Hoe werkt KeRanger?

De security-experts van Palo Alto Networks hebben een uitgebreide uitleg op de website gezet, waarin ze uitleggen hoe KeRanger te werk gaat. De malware gebruikte een geldig, gesigneerd Mac Developer-certificaat, waardoor ze de beveiliging van Apple’s GateKeeper konden omzeilen. Sindsdien heeft Apple het gebruik van dit specifieke certificaat ingetrokken, zodat KeRanger geen schade meer kan aanrichten.

De besmette installer van Transmission 2.90 was te herkennen aan een extra bestand General.rtf, dat eruit zag als een gewoon tekstbestand. Het bleek echter een uitvoerbaar bestand in Mach-O formaat. De gebruiker merkte daar niets van. Na installatie houdt KeRanger zich 3 dagen koest en komt daarna in actie. De malware is gemaakt op 4 maart, dus vanaf maandag 7 maart zal de KeRanger actief worden. De malware zal dan beginnen met het encrypten van bestanden op de harddisk van de Mac.

Wie loopt risico op KeRanger-besmetting?

De kans dat je besmet bent met KeRanger is vrij klein. Je moet versie 2.90 van Transmission hebben geïnstalleerd tussen 4 maart 11:00 uur PST en 5 maart 7:00 uur PST. Dit betekent tussen vrijdagavond 4 maart 20:00 uur Nederlandse tijd en zaterdag 16:00 uur Nederlandse tijd.

Dat betekent dus ook dat mensen die meteen de Transmission-update hebben geïnstalleerd toen we er een week geleden over geschreven, geen gevaar lopen.

De besmette update werd verspreid via de Transmission-website. Het is nog onduidelijk hoe de aanvallers de KeRanger-malware hebben kunnen bundelen met een officiële update. Mogelijk was Transmission slachtoffer van een hack, waardoor de aanvallers een installer konden maken waarmee geknoeid was.

Kan ik Transmission nu veilig updaten?

Je kunt op dit moment veilig updaten via de installer die op de website van Transmission te vinden is. De ontwikkelaars hebben de besmette installer inmiddels verwijderd en vervangen door een veilige versie 2.92.

KeRanger verwijderen van de Mac, hoe werkt dat?

Heb je tussen vrijdagavond en zaterdagmiddag Transmission geüpdatet en ben je bang dat je besmet bent, dan moet je zo snel mogelijk Transmission 2.92 installeren. Doe dit vóórdat KeRanger actief wordt op jouw Mac. Versie 2.92 van Transmission zoekt automatisch naar KeRanger-malware en verwijdert dit.

Om te zien of jouw Mac besmet is, moet je de volgende stappen nemen:

- Gebruik Terminal of Finder om te kijken of een van deze twee bestanden op jouw Mac aanwezig zijn:

/Applications/Transmission.app/Contents/Resources/ General.rtfof:

/Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtfIs dit bestand aanwezig, dan moet je Transmission meteen verwijderen van je Mac of updaten naar de nieuwste versie.

- Gebruik de Activiteitenweergave op je Mac, om te kijken of het volgende proces actief is:

kernel_serviceDubbelklik hierop en zoek naar:

/Users//Library/kernel_service Sluit dit proces af.

- Controleer of de volgende bestanden aanwezig zijn in de map ~/Library:

.kernel_pid, .kernel_time, .kernel_complete en kernel_service

Zo ja, verwijder deze bestanden.

Op de website van Palo Alto Networks vind je meer instructies voor als je getroffen bent. De kans op besmetting is echter klein. De instructies hoef je alleen door te lezen als een van bovenstaande bestanden of processen aanwezig zijn op jouw Mac. Aan het begin van dit artikel hebben we uitgelegd in welke situaties je je geen zorgen hoeft te maken.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Opinie: Aankomende WWDC-keynote wordt belangrijkste Apple-presentatie in jaren (en dit is waarom) (13-03)

- Het einde van de vijftig tinten spacegrijs: overzicht van een van Apple's meestgebruikte kleur (06-03)

- ELEGNT is Apple's robotlamp met menselijke gedragstrekjes (07-02)

- Matter-organisatie belooft beterschap en focust in 2025 op bugfixes bij smart home-standaard (23-01)

- Afscheid na 18 jaar: Jean-Paul en Gonny gaan vertrekken (maar iCulture blijft!) (15-01)