aLTEr-kwetsbaarheid

Tot nu toe was het gangbare advies dat je data zoals bankcodes en wachtwoorden veiliger via het 4G-netwerk kunt versturen dan via Wi-Fi. Dat advies geldt nog steeds, maar het is goed om je te realiseren dat ook 4G-netwerken niet helemaal veilig zijn. Met dure apparatuur is het mogelijk om misbruik te maken van drie lekken die in de huidige standaarden voor 4G/LTE zijn ontdekt. Twee daarvan zijn passief, de derde kan actief worden toegepast en heeft de bijnaam aLTEr gekregen. Deze is het meest ernstig.

Ondanks deze kwetsbaarheden ben je toch afhankelijk van mobiele data. Zoek je een goedkoper iPhone-abonnement dan kunnen we je verder helpen met enkele bespaartips.

Drie lekken in 4G-netwerken

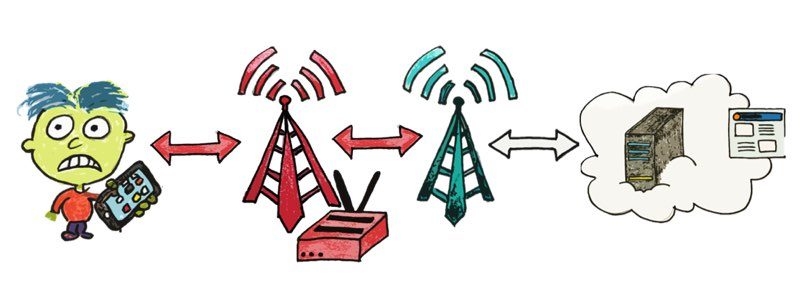

aLTEr maakt het mogelijk om een deel van de datapakketten die een apparaat en een zendmast uitwisselen te onderscheppen en aan te passen. Dat komt omdat de datapakketten onvoldoende zijn versleuteld. Zo wordt het mogelijk om mensen naar een kwaadaardige DNS-server door te sturen, waardoor je niet de website van de Rabobank of van je e-mailprovider te zien krijgt, maar een phishing-site. Met de verzamelde wachtwoorden zou iemand schade kunnen aanrichten.

De tweede kwetsbaarheid houdt in dat iemand je browsergeschiedenis kan achterhalen. Met behulp van fingerprints is met 89 procent zekerheid te achterhalen welke sites jij hebt bezocht. Dit is een passief lek, omdat je er niet meteen iets kwaadaardigs mee kunt doen. Het derde lek is ook passief en betreft een zogenoemde identity mapping attack, waarbij je de identiteit van een persoon kunt achterhalen.

De lekken zijn ontdekt door een team onderzoekers van de Ruhr-Universität Bochum en de New York University Abu Dhabi.

4G-netwerken zijn qua beveiliging sterk verbeterd ten opzichte van 2G en 3G, maar helemaal veilig is het toch nog steeds niet. De afgelopen jaren zijn regelmatig kwetsbaarheden ontdekt, waardoor spionagetools zoals StingRays gebruikt kunnen worden om communicatie te onderscheppen. Daardoor is het mogelijk om de communicatie op kilometers afstand af te luisteren.

Bewust onveilig

Het grote probleem is dat de makers van de standaarden onder druk staan. Spionagediensten willen niet dat 4G volledig veilig is, omdat het ze minder mogelijkheden geeft om af te tappen. Zo zette de Britse GCHQ de makers van de GSM-standaard in de jaren tachtig onder druk om 54-bit encryptie te gebruiken, omdat dit zwak genoeg was om de beveiliging te kunnen kraken.

Bij het aLTEr-lek is het probleem dat de datalaag van een LTE-netwerk niet integrity-protected is. Dit houdt in dat een aanvaller de bits binnen een versleuteld pakket kan wijzigen. De onderzoekers schrijven:

The aLTEr attack exploits the fact that LTE user data is encrypted in counter mode (AES-CTR) but not integrity protected, which allows us to modify the message payload: the encryption algorithm is malleable, and an adversary can modify a ciphertext into another ciphertext which later decrypts to a related plaintext.

Zo kan een aanvaller dankzij aLTEr zich voordoen als de netwerkmast van een provider en als het doelwit op het echte netwerk. De aanvaller kan vervolgens de communicatie tussen beide onderscheppen.

Twee oplossingen

Om aanvallen via aLTEr te voorkomen zullen providers moeten samenwerken. Ze zullen de specificatie van het encryptieprotocol moeten verbeteren, door bijvoorbeeld over te stappen naar AES-GCM of ChaCha20-Poly1305. De onderzoekers denken echter dat het de providers niet zoveel interesseert en de moeite niet zullen nemen.

Een andere oplossing is dat ‘alle’ websites overstappen naar HTTP Strict Transport Security, waardoor het onmogelijk wordt om gebruikers door te sturen naar een kwaadaardige website. Dit lost echter een deel van het probleem op, omdat aanvallers nog steeds telefoongesprekken en sms/rcs-teksten kunnen onderscheppen.

5G-netwerken ook kwetsbaar

Gelukkig komt binnenkort 5G eraan, waarin alles is opgelost? Toch niet helemaal, want de onderzoekers zeggen dat 5G weliswaar encryptie met authenticatie ondersteunt, maar dat dit niet verplicht is. Veel providers zullen niet de moeite nemen om het toe te passen.

De 3GPP-groep, die bezig is met het ontwikkelen van standaarden voor telecomnetwerken, zegt bovendien dat het lastig is om de 5G-specificatie te updaten. Als reden noemen ze dat grote providers zoals AT&T en Verizon al zijn begonnen met de implementatie. Wat ze er echter niet bij zeggen is dat providers zoals AT&T veel macht hebben én nauw samenwerken met spionagediensten, die er weer belang bij hebben dat de beveiliging niet te goed is.

De 3GPP-groep zal van 20 tot 24 augustus het probleem bespreken tijdens een bijeenkomst in China. Een paper met alle technische details is hier te vinden in PDF-formaat. Een uitleg die ook voor gewone mensen goed te volgen is vind je hier.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Waarom zegt de EU niets over dit soort praktijken?

@T: waarschijnlijk omdat zij er ook voordeel bij hebben omdat criminelen zo weer beter te checken zijn. En dat willen ze natuurlijk graag zo houden. En worden waarschijnlijk onder druk gezet door de overheid om hier niet teveel druk achter te zetten. Ik ben maar een leek, dus ik gok ook maar wat, maar ze halen hier iets positiefs uit, want als dit ons complete systeem zou kunnen kapot maken zou het allang aangepakt zijn. Want zijzelf gebruiken de meest hoge bescherming voor hun toestellen. Vader heeft bij overheid gewerkt. En voor elke keer dat je je iPhone gebruikt moest een 15 cijferige pincode worden ingevoerd. En denk maar niet dat je alle apps zomaar kunt downloaden. Ze zijn niet gek daar. Zij zijn save, dus zolang dat het geval is, is er voor hun weinig haast bij. En pas wanneer er een keer iets mega fout gaat en miljoenen mensen ineens slachtoffer zijn geworden van identiteitsfraude en half Nederland op z’n kont ligt… dan pas wordt alles opnieuw bekeken en gaan ze maatregelingen nemen. Tot die tijd is het pappen en nathouden

Maar zoals ik al zei: ik ben een leek op dit gebied dus ik kan er naast zitten… het is maar een mening

Als er nu nog een bank is die HTTPS Strict Transport Security nog niet gebruikt, dan zou ik subiet een andere bank nemen. Dan hebben ze hun zaken niet op orde.