Beveiligingslekken die iOS 16.6.1 oplost werden gebruikt voor Pegasus-spyware

Doorsnee burgers zullen niet zo snel slachtoffer worden van de Pegasus-spyware, dat vooral gericht is op het afluisteren van journalisten en politici. Maar de nu gedichte beveiligingslekken konden ook worden toegepast bij een veel bredere doelgroep. Daarbij werd gebruik gemaakt van exploits die nog niet door Apple waren opgelost. Daarmee was het mogelijk om binnen te dringen op toestellen met iOS 16.6, zonder interactie met het slachtoffer. De exploit werd ontdekt op een iPhone van iemand die bij een burgerrechtenorganisatie in Washington DC werkte.

Blastpass-bug kan malware installeren

Het Citizen Lab van de Universiteit van Toronto ging er vervolgens mee aan de slag. Volgens deze organisatie wordt gebruik gemaakt van een zero-day kwetsbaarheid in PassKit, dat wordt gebruikt voor de Wallet-app. Door via iMessage een kwaadaardig plaatje te sturen naar het slachtoffer, was het mogelijk om toegang te krijgen tot allerlei informatie op het toestel. Citizen Lab rapporteerde de vondst bij Apple, die meteen in actie kwam en de nummers CVE-2023-41064 en CVE-2023-41061 eraan toe wees. Zelf spreken de onderzoekers van de Blastpass-bug, waarmee malware is te installeren zonder dat de gebruiker iets hoeft te doen. Volgens de organisatie is Blastpass gevaarlijk, omdat het kan worden geactiveerd door een plaatje of bijlage te laden, iets wat regelmatig gebeurt in Safari, Berichten, WhatsApp en andere third party-apps. Je hoeft geen doelwit van Pegasus-spyware te zijn om ermee te maken te krijgen.

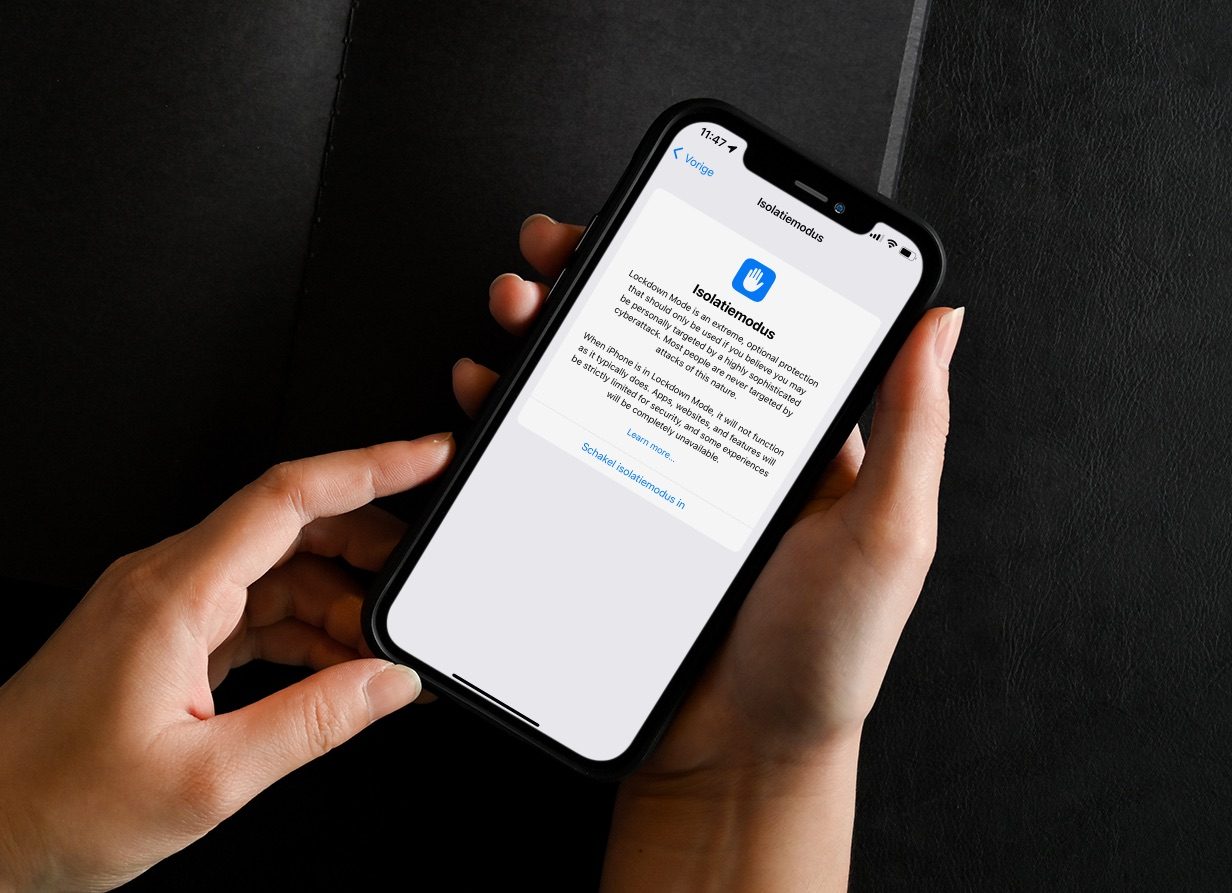

Isolatiemodus was effectief tegen Blastpass

Mocht je wel in de doelgroep van Pegasus-vallen, dan kun je het beste de isolatiemodus op de iPhone inschakelen om ook tussen de beveiligingsupdates door zo veilig mogelijk te kunnen communiceren. Volgens Citizen Lab heeft de isolatiemodus de hu gevonden kwetsbaarheden afdoende geblokkeerd, maar er kunnen altijd weer nieuwe optreden.

iOS 16.6.1 los het beveiligingslek op, zo bevestigt Citizen Lab in een blogposting, waarin wat meer informatie over de achtergrond wordt gegeven dan bij Apple te vinden is. In de nabije toekomst zullen de onderzoekers nog meer details geven. Dit doen ze op het moment dat het merendeel van de gebruikers de upate iOS 16.6.1 heeft geïnstalleerd en de exploit nauwelijks meer gebruikt kan worden.

Apple heeft beveiligingsupdates uitgebracht voor iOS, iPadOS, macOS en watchOS om de zero-day kwetsbaarheden op te lossen. Het gaat om iOS 16.6.1, iPadOS 16.6.1, macOS 13.5.2 en watchOS 9.6.2. Voor oudere versies zoals iOS 15 en macOS 12 zijn nog geen beveiligingsupdates uitgebracht.

Informatie over de beveiligingsaspecten van software-updates van Apple vind je op deze pagina:

https://support.apple.com/kb/HT201222.

Het gaat om de volgende twee beveilingsproblemen. De eerste is van toepassing op Image I/O, het raamwerk dat apps gebruiken om bestandsformaten van afbeeldingen te lezen:

Impact: Processing a maliciously crafted image may lead to arbitrary code execution. Apple is aware of a report that this issue may have been actively exploited.

Description: A buffer overflow issue was addressed with improved memory handling.

CVE-2023-41064: The Citizen Lab at The University of Torontoʼs Munk School

De andere kwetsbaarheid heeft betrekking op de Wallet-app:

Impact: A maliciously crafted attachment may result in arbitrary code execution. Apple is aware of a report that this issue may have been actively exploited.

Description: A validation issue was addressed with improved logic.

CVE-2023-41061: Apple

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Apple brengt tweede beta van iOS 18.5 en iPadOS 18.5 voor ontwikkelaars uit (14-04)

- Gerucht: 'iPadOS 19 wordt meer als macOS dankzij deze drie verbeteringen' (14-04)

- De belangrijkste iOS 19-geruchten: dit is er al gezegd over Apple’s volgende grote iPhone-update (09-04)

- 'Nieuwe gelekte beelden van iOS 19 geven een indruk van het nieuwe uiterlijk' (08-04)

- Apple zet automatische updates vanzelf aan in iOS 18.4 en macOS Sequoia 15.4 (03-04)