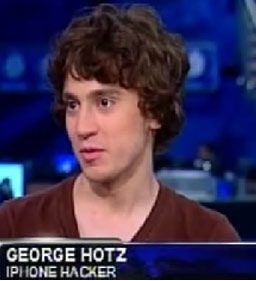

De op ISPF gebaseerde unlock van Geohot is waarschijnlijk de beste methode om je iPhone te simlockvrij te maken. In de toekomst moet natuurlijk nog blijken of de methode de nieuwe firmwareversies zal blijven kunnen weerstaan.

De op ISPF gebaseerde unlock van Geohot is waarschijnlijk de beste methode om je iPhone te simlockvrij te maken. In de toekomst moet natuurlijk nog blijken of de methode de nieuwe firmwareversies zal blijven kunnen weerstaan.

Mocht je de unlock om wat voor reden dan ook ongedaan willen maken, dan zul je ervoor moeten zorgen dat de seczone van je iPhone weer in originele staat wordt gebracht. Volg hiervoor de onderstaande handleiding in vier stappen.

Stap 1

Download en unzip IPSF revirgin tools, maak op je iPhone in de root de folder /recover aan en upload alle files inclusief je originele seczone-file naar deze folder.

Stap 2

Voer de onderstaande commando’s uit in Term-VT100:

[code language=”bash”]

launchctl unload -w /System/Library/LaunchDaemons/com.apple.CommCenter.plist

cd /recover

chmod 755 *

./process

cat secloader seczone > reverse

./iUnlock secpack reverse

./norz seczone.revert 0×3FA000 0×2000

[/code]

Na het doorlopen van deze stappen is je orginele seczone weer teruggeplaatst. De file seczone.revert is de seczone die zich op dat moment in de iPhone bevindt. Als je deze vergelijkt met de originele seczone zul je zien dat deze gelijk zijn. In een gehackte seczone zie je vanaf 0x400 dat de RSA-key is vervangen door nullen.

Stap 3

Reflashen van het modem.

Doordat de seczone is aangepast dient het modem ook opnieuw te worden geflasht:

[code language=”bash”]

./bbupdater -f ICE04.03.13_G.fls -e ICE04.03.13_G.eep

launchctl load -w /System/Library/LaunchDaemons/com.apple.CommCenter.plist

[/code]

Stap 4

Signal.app

De ISPF-unlock onder 1.1.3 en 1.1.4 maakte gebruik van Signal.app en een LaunchDeamon om de unlock te activeren. Verwijder deze met:

[code language=”bash”]

rm /Applications/Signal.app

rm /System/Library/LaunchDaemons/signal.plist

[/code]

Reboot nu je iPhone en hij is hersteld naar baseband-versie 4.03.13. Vanaf nu kun je weer vrolijk up- of downgraden met een herstelde seczone.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

welke unlock methode wordt gebruikt door:

ziPhone

&

iPlus2.0

?

Kunnen we dan ook bovenstaande ‘ongedaan-maak-methode’ gebruiken?

op de signal.app na dan..

oh ik vindt net op de site van iplus dat ze een anysim gelijke methode gebruiken..:P

@ironmanixs: Klopt het dat als je de originele seczone niet meer hebt je niet meer kunt virginizen? Ik heb destijds onder 1.0.2 de betaalde iPSF methode gebruikt (versie 1.6 dus geen backup van de bestanden) waarbij mijn originele seczone geupload is naar hun servers. Of kun je de seczone van iemand anders gebruiken om te virginizen?

In de seczone zit een ’token’ dat uniek is voor iedere iPhone, dit ’token’ is encrypted doormiddel van RSA het probleem hiervan is dat jezelf alleen maar de public key hebt en dat Apple de private key bezit.

Wanneer je het token hebt gewist zoals de ISPF methodes doen, en je hebt geen backup dan ben je het ’token’ voorgoed kwijt omdat je geen nieuwe kunt genereren zonder de private key.

Het gebruiken van iemand anders zijn seczone is niet aan te raden, ik zou hem gewoon leeg laten. We zien in de toekomst wel of het problemen gaat opleveren, daar valt nog niets over te zeggen.