GrayKey al op grote schaal gebruikt voor iPhones van verdachten

‘GrayKey overal in gebruik’

Met GrayKey kunnen politiediensten en andere overheidsdiensten toegang krijgen tot de iPhones van verdachten bij een misdrijf. Eerder dit jaar maakte het Amerikaanse bedrijf Grayshift bekend dat ze een oplossing hebben gevonden waarmee ze vrijwel ‘alle’ vergrendelde iPhones kunnen hacken. Uit een onderzoek van Motherboard blijkt dat het kastje op grote schaal is ingekocht en ook al wordt gebruikt. GrayKey is een vrij dure oplossing en de fabrikant kan niet garanderen hoe lang het blijft werken. De methode is namelijk afhankelijk van een kwetsbaarheid in iOS, die mogelijk op korte termijn kan worden gefixt. Toch nemen de overheidsdiensten nu maar het risico.

FBI wil niets zeggen over GrayKey

De FBI wil niet zeggen of ze GrayKey gebruiken om toegang te krijgen tot iPhones van verdachten. “We ontkennen noch bevestigen het bestaan van documenten waarin staat vermeld dat wij ooit interesse hadden in deze technologie”, aldus een verklaring van de FBI.

FBI-directeur Christopher Wray beweerde onlangs dat overheidsdiensten “steeds vaker niet in staat zijn” om bewijsmateriaal te vinden op versleutelde toestellen. Maar Wray sprak misschien niet helemaal de waarheid.

Bij Grayshift kun je voor 30.000 dollar het GrayKey-apparaat aanschaffen waarmee je een onbeperkt aantal iPhone-toegangscodes kunt uitproberen totdat de juiste combinatie is gevonden. Voor 15.000 kunnen de diensten ook een abonnement nemen, waarmee ze maximaal driehonderd iPhones kunnen proberen te ontgrendelen. Het State Department en de politie van de staten Maryland en Indiana hebben het al aangeschaft, zo ontdekte Motherboard. De geheime dienst van de VS zou plannen hebben om “tenminste een half dozijn” GrayKey-kastjes aan te schaffen. Het is onduidelijk of het apparaat altijd werkt, omdat niemand erover wil praten. Omdat de methode werkt met een brute force-aanval, waarbij heel veel pincodes achter elkaar worden geprobeerd, zou Apple in staat moeten zijn om het vrij gemakkelijk te blokkeren.

De FBI klaagt al langer dat het lastig is om toegang te krijgen tot iPhones. In 2016 leidde dat tot een langlopend conflict tussen de FBI en Apple in de zogenaamde San Bernardino-zaak. De zaak stopte uiteindelijk omdat de FBI een methode had gevonden om toegang te krijgen tot het vergrendelde toestel. De FBI vraagt al langere tijd om een achterdeurtje in de iPhone, maar Apple weigert dat. Nu GrayKey beschikbaar is, is zo’n achterdeurtje minder nodig omdat de politiediensten het klusje zelf kunnen klaren.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Deze transparante AirPods kun je niet kopen (11-04)

- Opinie: Aankomende WWDC-keynote wordt belangrijkste Apple-presentatie in jaren (en dit is waarom) (13-03)

- Het einde van de vijftig tinten spacegrijs: overzicht van een van Apple's meestgebruikte kleur (06-03)

- ELEGNT is Apple's robotlamp met menselijke gedragstrekjes (07-02)

- Matter-organisatie belooft beterschap en focust in 2025 op bugfixes bij smart home-standaard (23-01)

Hmm .. en dit komende van een overheid die haar burgers waarschuwt zorgvuldig om te gaan met hun gegevens en beveiliging serieus te nemen en dan vervolgens Apple niet helpt om een beveiligingslek te dichten. Klinkt een beetje als nalatigheid tegenover haar eigen burgers.

Hopen op een snelle update

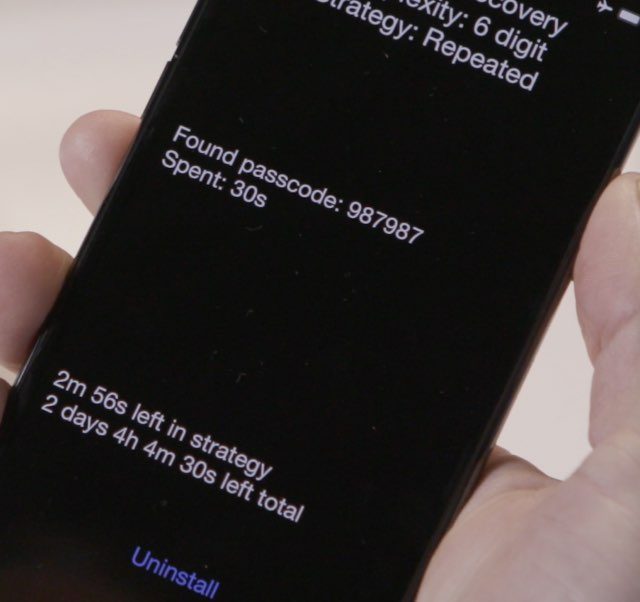

Dit kastje doet probeert dus eindeloos veel wachtwoordcombinaties uit met een bruteforce aanval. Een 6-cijferig wachtwoord is dus niet voldoende. Ik ben benieuwd of ze ook uitgebreidere wachtwoorden van meer dan 10 willekeurige tekens kunnen kraken.

In dit artikel werd een ander artikel verwezen waarin de foto’s van het kastje te zien is. Dat artikel is van 16 maart 2018. Ongetwijfeld dat het kastje al langer bestaat. Vind het dan ook een kwalijke zaak dat Apple, na meer dan een maand van het bestaan van dit kastje, het lek nog steeds niet gedicht heeft. 6 tekens of 60 tekens als wachtwoord… dit mag nooit gebeuren. Apple heeft privacy hoog in het vaandel staan. Wat ze vaak ook nakomen. Maar dit vind ik dan wel weer een kwalijke zaak.

Weet je dat of denk je dat allleen maar ?

Uiteraard kunnen ze dit ook kraken. Het kost alleen extreem veel meer tijd met elk karakter dat je toevoegt.

Zou Apple al zulke toestellen gekocht hebben om het lek te dichten? Hoop dat dit snel word opgelost!

Je kan toch instellen dat het toestel wordt gewist na een aantal verkeerde inlogpogingen? Dan werkt deze oplossing toch niet? Of mis ik iets?

Uiteindelijk zal een iPhone altijd te kraken zijn. Stap 1: kopieer de geëncrypteerde data in een virtual machine. Stap 2: maak een kopie van de kopie en probeer een willekeurig wachtwoord. Fout wachtwoord? Herhaal stap 2. Met dit proces omzeil je de tijdslimiet om een nieuw wachtwoord te in te voeren. Dit proces is tijdrovend, maar zal altijd werken. Indien men kennis heeft van fouten in iOS, kan men het decryptieproces mogelijk versnellen. Dat iCloud backups gewoon bij Apple gedecrypteerd opgehaald kunnen worden mits een verzoekschrift is algemeen geweten. Samengevat: kraken kan altijd, het is een kwestie van het kraakproces te vertragen.

@Reinier: WAARSCHIJNLIJK gebruikt dit kastje een kwetsbaarheid om dat te omzeilen, net als de steeds langer wordende interval tussen invoerpogingen.

“Waarschijnlijk” in hoofdletters, omdat niemand wil zeggen hoe het werkt, in de hoop dat Apple de kwetsbaarheid dan niet snel kan oplossen. Dus zo lang iedereen de lippen op elkaar houdt weten we niks zeker…

Worden er nu dan ineens meer iPhones gepikt dan voorheen? Hoeveel keer is jou telefoon al in beslag genomen door de FBI om te kijken wat voor illegale praktijken je er op na houd.

Dit zou met de secure enclave niet moeten lukken.

@Reinier: Ik dacht hetzelfde. De optie zit ook nog steeds in iOS om je iPhone te wissen na tien mislukte pogingen om toegang te krijgen.

@Michel:

Zie het antwoord van Jasper. Door niet het toestel zelf te proberen te ontsluiten maar een virtual machine, omzeil je het automatische wissen.

Die kans is klein Ruud. De exhaustieve search doet het prima bij max 9999 mogelijke combinaties. Als je een flink wachtwoord gebruikt dat loopt de tijd die nodig is voor de exhaustieve search exponentieel op, zeker als je letters en cijfers door elkaar gebruikt. Onwaarschijnlijk dat dat apparaatje dat kan.