iOS-beveiliging is zo sterk, dat geheime diensten het niet kunnen kraken

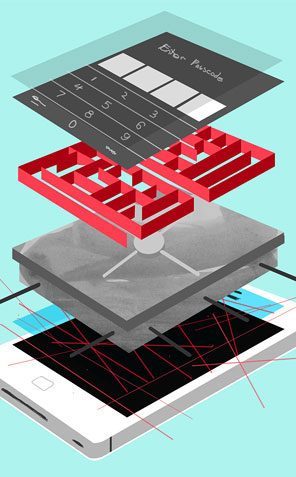

De beveiliging van iOS is zo sterk, dat geheime diensten er moeite mee hebben om bewijsmateriaal boven water te achterhalen. Apple gebruikt de 256-bits encryptiemethode AES (Advanced Encryption Standard), die wel door meer fabrikanten wordt gebruikt. Maar Apple gaat nog een stap verder. “Ik kan je vanuit het standpunt van het ministerie van justitie vertellen, dat als de data versleuteld is, dat er klaar mee bent”, zegt Ovie Carroll in een artikel van Technology Review.

De beveiliging van iOS is zo sterk, dat geheime diensten er moeite mee hebben om bewijsmateriaal boven water te achterhalen. Apple gebruikt de 256-bits encryptiemethode AES (Advanced Encryption Standard), die wel door meer fabrikanten wordt gebruikt. Maar Apple gaat nog een stap verder. “Ik kan je vanuit het standpunt van het ministerie van justitie vertellen, dat als de data versleuteld is, dat er klaar mee bent”, zegt Ovie Carroll in een artikel van Technology Review.

Carroll is directeur van het cybercrime-lab bij het Amerikaanse ministerie van justitie en hield een presentatie tijdens de DFRWS-conferentie in Washington, een conferentie over computer forensics. Het moet dan wel om de juiste vorm van versleuteling gaan: 256-bits AES-encryptie, zoals Apple gebruikt. Een kopie van de AES-sleutel is bij Apple diep verborgen in het geheugen. Het kan alleen worden gevonden als de persoon die het apparaat in handen heeft de pincode van het apparaat heeft.

Maar zelfs dan is de informatie die je kunt vinden versleuteld. In iOS wordt het geheugen gewist als je tienmaal het verkeerde wachtwoord invoert, waardoor de gewenste informatie wordt gewist en de AES-sleutel opnieuw wordt ingesteld. Dat moet je als gebruiker overigens wel zelf instellen. En dat rechtshandhavers nu niet bij je gegevens kunnen wil niet zeggen dat je criminele data altijd veilig zijn. Wellicht zijn er achterdeurtjes waar Apple en de betrokken instanties liever niet over spreken op een openbare conferentie. Daarnaast is de pincode ook meteen het zwakke punt van de iOS-beveiliging: met een makkelijk te raden pincode (bijvoorbeeld 3333 of 1234) is de informatie zo bereikbaar.

Maar zelfs dan is de informatie die je kunt vinden versleuteld. In iOS wordt het geheugen gewist als je tienmaal het verkeerde wachtwoord invoert, waardoor de gewenste informatie wordt gewist en de AES-sleutel opnieuw wordt ingesteld. Dat moet je als gebruiker overigens wel zelf instellen. En dat rechtshandhavers nu niet bij je gegevens kunnen wil niet zeggen dat je criminele data altijd veilig zijn. Wellicht zijn er achterdeurtjes waar Apple en de betrokken instanties liever niet over spreken op een openbare conferentie. Daarnaast is de pincode ook meteen het zwakke punt van de iOS-beveiliging: met een makkelijk te raden pincode (bijvoorbeeld 3333 of 1234) is de informatie zo bereikbaar.

Toen de iPhone in 2007 op de markt kwam was de encryptie nog niet zo goed geregeld. Het gebeurde regelmatig dat er beveiligingslekken werden ontdekt. Apple moest de beveiliging wel verbeteren, ook om kans te maken in het zakelijke segment. AES is sinds 2001 de Amerikaanse overheidsstandaard voor het versleutelen van topgeheimen. Het algoritme is zo sterk, dat je het met een toekomstige quantumcomputer waarschijnlijk niet eens kunt kraken. De NSA (National Security Agency) gebruikt AES-256 om zeer geheime informatie te beveiligen. In de iPhone en iPad is elke AES-sleutel uniek voor elk apparaat en wordt niet opgeslagen bij Apple of andere partijen. Dat is goed nieuws voor de gebruiker, maar slecht nieuws voor politiediensten die criminelen willen pakken.

De befaamde universiteit MIT zegt erover:

In fact, in its efforts to make its devices more secure, Apple has crossed a significant threshold. Technologies the company has adopted protect Apple customers’ content so well that in many situations it’s impossible for law enforcement to perform forensic examinations of devices seized from criminals. Most significant is the increasing use of encryption, which is beginning to cause problems for law enforcement agencies when they encounter systems with encrypted drives.

Apple gaf onlangs zelf tijdens de Black Hat-conferentie voor het eerst een presentatie over iOS-beveiliging. Maar die presentatie bevatte geen nieuwe informatie.

Meer info: Technology Review

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Hoe zit dat met Android!!! Haha.

Ik zou het ook heel lastig vinden om bewijsmateriaal boven water te achterhalen, onder water gaat het een stuk makkelijker 😉

@fgeer: Tja, daar is Android natuurlijk te slecht voor… 😉

Wat Android hiermee te maken heeft, is me een raadsel. Je zou ook – als je zo nodig andere besturingssystemen erbij wilt halen – naar het BB OS kunnen kijken. Dat mag in sommige landen niet gebruikt worden, omdat het zo goed beveiligd is…

Ehm, maar dan mag je geen icloud backup hebben. Die is niet encrypted.

Bovendien kan men tegenwoordig toch een image trekken

van een iphone/ipad, dan kun je dus een ongelimiteerd aantal maal proberen in te loggen.

Hoe zit het met bovenstaande zaken?

Ben ik het dus totaal niet mee eens! Als je een iPhone jailbreakt kun je de pincode in CLEARTEKST gewoon zien en daarna dus invoeren. Dat is nog altijd in een .plist opgeslagen…

Het lijkt er dus op dat je beter je info op je iphone kan zetten dan bij de ING bank bijv die vorige week ook weer eens gehacked was waarbij 400+ aan accounts over de toonbank gingen naar de verkeerde persoon HAHAHA

Kijk hier hou ik nou van he hahaha nu voel ik me pas echt veilig net dat de overheid mij telefoon door zoekt heerlijk en hoe zit dit bij android ? Hahahaahah

Geheime dienst heeft moeite en kan het niet kraken, vervolgens weet een reguurder die bij zijn ouders woont een jailbraik te maken.

Al met al is hier wel toestemming en toegang nodig tot het device.

Leuk weetje: AES (ook Rijndael genoemd) werd ontwikkeld door twee Belgen aan de K.U. Leuven, Vincent Rijmen en Joan Daemen.

Leuk, maar ik ben inderdaad wel benieuwd hoe zich dit verhoud tot andere mobiele besturingssystemen: Andriod en Blackberry OS.

@Thomas: Je kunt wel een image trekken, maar de AES-encryptie zit er dan nog steeds op. En volgens dit artikel is dat dus vrijwel onmogelijk te kraken met de huidige techniek.

geheime dienst heeft sowieso toegang tot je toestel via een geheime backdoor, anders krijgt de fabrikant geen toestemming het toestel op de markt te brengen. of dacht je dat het alleen naar in india was….

@Thomas: @Jeroen: Volgens mij haal je een beetje dingen door elkaar. ING zelf was niet gehackt, maar de computers van gebruikers. Dat is dan ook waarom er ook gebruikersgegevens van andere banken onderschept waren en je als bank zijnde daar moeilijker tegen kan weren.

En google (android) is totaal niet beveiligd.

“Ik kan je vanuit het standpunt van het ministerie van justitie vertellen, dat als de data versleuteld is, dat er klaar mee bent”, zegt…..????

Het geval van ING was inderdaad deze maal niet de schuld van de bank! Echter vele banken outsourcen hun Ict en daarmee de kennis. Op papier moet het werken maar in praktijk is het nooit beter! Managers hebben controle en goede ict’rs lopen weg 😉 moraal veiligheid = kennis!!

We moeten ons geen illusies maken. Authoriteiten hebben hun achterpoortjes in deze encryptie-software. Security-experts weten dat.

Vraag Anonymous maar eens in je iPhone te komen 😉

@dads: Ik vind je aanname wel erg voorbarig zeg. Ik woon tevens dus ook niet echt bepaald bij m’n ouders. Misschien moet je mij eens opzoeken op het forum, ik ben echt wel bekend met dit soort dingen.

Een vriend van me wist zijn eigen toegangscode niet meer, en die heb ik ‘m toch echt even zo kunnen geven.

Natuurlijk moet je toegang hebben tot het apparaat, maar er wordt in het bericht ook niet anders gesuggereerd.

De encryptie mag dan wel krachtig genoeg blijken. Zodra je beveiligde documenten in een App via de document preview met een andere App opent (Open met ….) dan wordt het beveiligingsattribuut niet door de andere App overgenomen en onbeveiligd in de Documents/Inbox map van die App gezet. En jij maar denken dat je document dan veilig (lees versleuteld) is opgeslagen. Niet dus want na het openen via “Open met …” is er een niet beveiligde kopie van dat document opgeslagen op je iDevice. Even je iDevice aan iTunes hangen of iExplorer gebruiken en voilà.

Tja de geheime diens zal echt niet gaan zeggen dat ze tools hebben om die telefoon te kraken. Dus ik neem hun bewering vooralsnog met een korreltje zout.

Overigens heeft android ook encrytie hoor.

Ik heb je aanbeveling opgevolgd en je opgezocht op het forum. Volgens je post-geschiedenis dateert je laatste post van 2010. Volgens je profiel gebruik je geen jailbreak.

Ga ergens anders trollen.

@leers:

Dat gaat niet zozeer om het BB OS, als wel om de versleuteling van de BBM service.

@Bram: Als je een image trekt en dat vervolgens mount als een virtual device kun je net zolang wachtwoorden proberen als je wilt.

Of 10 van die machines en 10x tegelijk testen.

Zeker bij gebruik van een pin van 4 cijfers…

Als je dan een echt, sterk, wachtwoord gebruikt, gaat het alsnog erg lang duren.

NB: Waarom krijg ik follow up mails als ik dat vinkje NIET heb aangezet!

@Blizz: Ik heb niet echt meer iets te zoeken op het forum, maar dat wil niet zeggen dat ik er geen verstand van heb. Die titel kan ik ook niet kiezen, die is door iPhoneclub aan mij toegewezen. Repo master heeft alles met repositories en cydia te maken. Dat het als iFoneguide niet veel meer doet, doet daar geen afbreuk aan.

Ook iets leuks: http://howsecureismypassword.net/

Kijk is hoe veilig je wachtwoord is

Beste, iphoneclub lezers

1 : Kan de geheime dienst mijn iphone kraken?

Ja dat kunnen ze, niet door even de wachtwoord intoetsen nee hoor. hun pakken je hele moederbord en hebben hun methodes ( die nog steeds een geheim is ). Dat doen ze alleen als er echt maar dan bedoel ik echt wat aan de hand is. ze doen niet voor de plezier even een telefoon beveiliging eraf halen.

Bron : een hele geheime mannetje met zwarte pak