Kwetsbaarheid in Apple-websites gaf onderzoeker toegang tot Apple-accounts

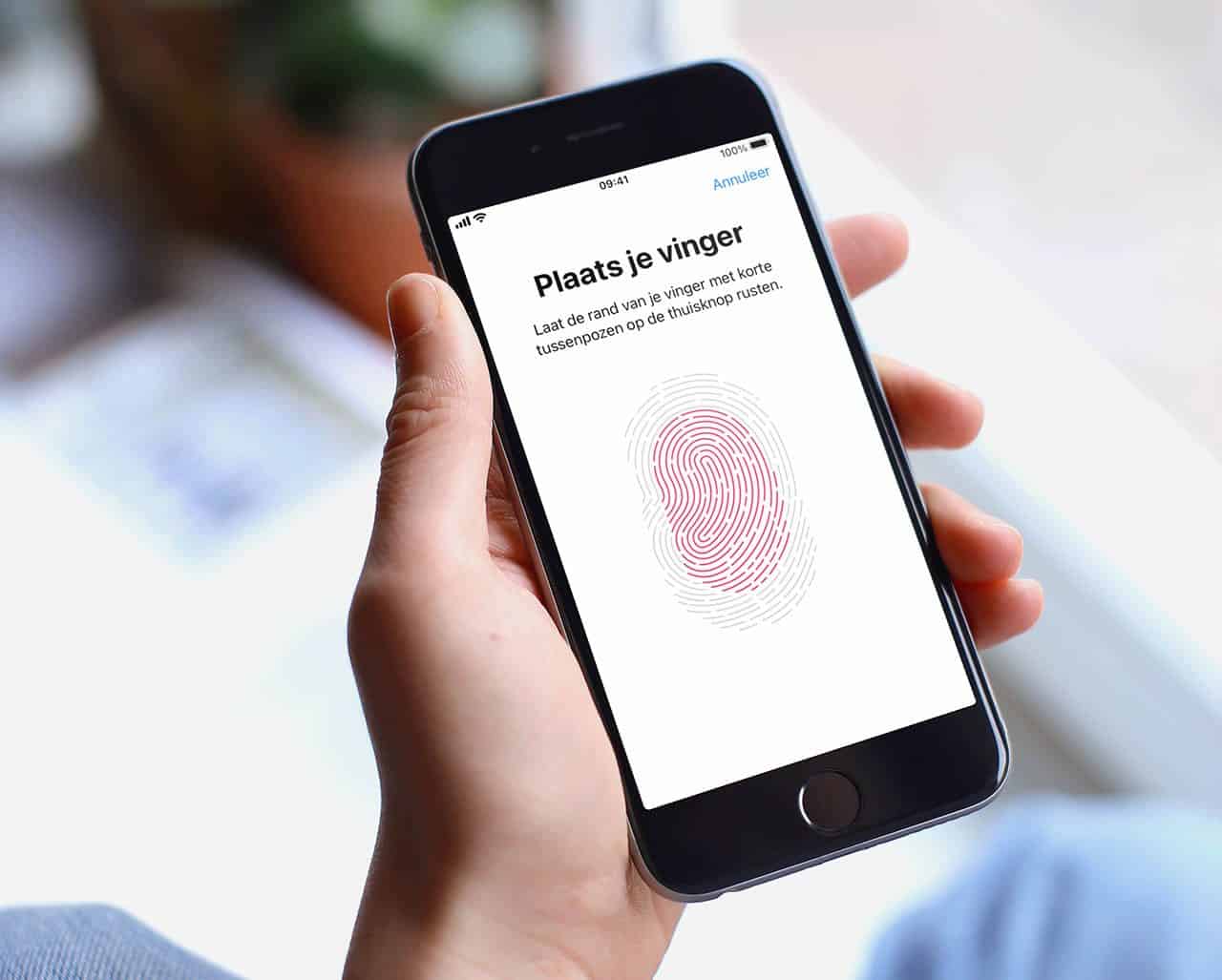

Apple heeft het inloggen op haar eigen websites de afgelopen jaren eenvoudiger gemaakt. In plaats van dat je daar je Apple ID en wachtwoord moet invullen, log je steeds vaker in met Touch ID of Face ID. Dit werkt bijvoorbeeld met je MacBook of je iPhone. De Nederlandse beveiligingsonderzoeker Thijs Alkemade ontdekte een lek in deze websites, omdat de authenticatie op een andere manier verloopt dan normaal het geval is. Daardoor kon een hacker toegang krijgen tot jouw account. Hoewel het vrij ingewikkeld is om misbruik te maken van het lek, heeft Apple het inmiddels wel gedicht.

Lek in Apple-websites met inloggen via Touch ID

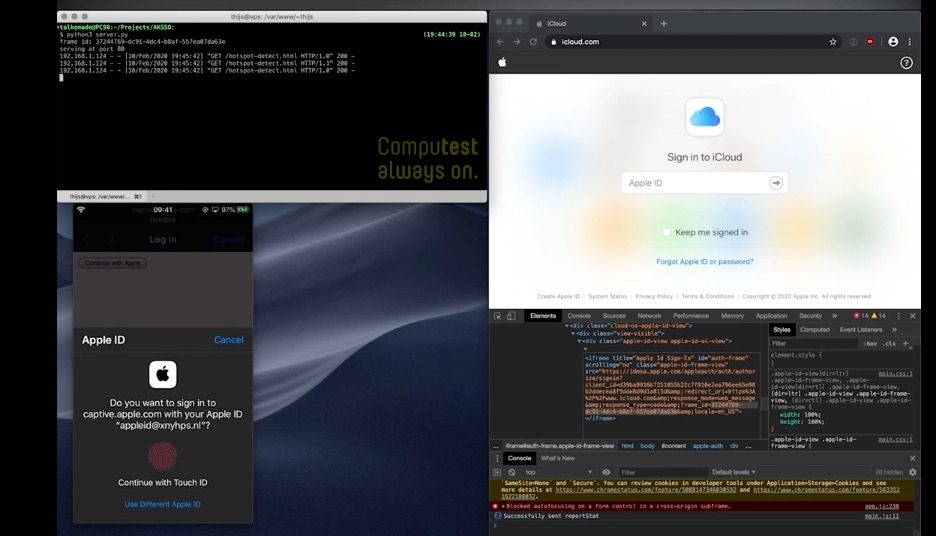

Het gaat specifiek om websites als iCloud.com en AppleID.apple.com. Inloggen op deze websites gaat op basis van OAuth2, een middel waarmee je kan inloggen op websites. Maar zodra je dit met biometrische gegevens zoals Touch ID doet, wordt de verificatie op een andere manier uitgevoerd dan normaal. Een hacker kan daardoor inloggen op het account van een gebruiker, zonder dat er een Apple ID of wachtwoord nodig is.

De uitvoering van het lek is nogal technisch. Normaal gesproken wordt bij het openen van een Apple-website een zogenaamde client-id (zeg maar een identificatienummer van de gebruiker) geverifieerd met een redirect, om te controleren of er rechtmatig ingelogd mag worden op de website. Bij bijvoorbeeld Touch ID wordt er gebruikgemaakt van een ander proces, waarbij de client-id niet geverifieerd wordt. Deze manier gebruikt een zogenaamde whitelist van Apple-domeinen, waardoor je bij het inloggen automatisch doorgelaten wordt. Bij het gebruik van bijvoorbeeld Touch ID vraag een Apple-domein niet om tweefactorauthenticatie.

In deze video toont de onderzoeker hoe dit in de praktijk gaat. Er waren meerdere manieren om misbruik te maken van dit lek. Eén van die manieren is als je verbinding maakt via een openbaar netwerk in bijvoorbeeld een hotel of luchthaven. Je accepteert dan eerst de voorwaarden. Een aanvaller kan een Touch ID-melding in beeld tonen en door dit te accepteren geef je de hacker als het ware toestemming om in te loggen op de Apple-websites. Bovendien moet de aanvaller JavaScript op het domein uitvoeren of een subdomein overnemen.

Nu Apple het lek gedicht heeft, is het niet meer mogelijk om misbruik te maken van deze kwetsbaarheid. De onderzoeker meldde het lek eerder dit jaar aan Apple. Na de fix controleert de server of het client-id daadwerkelijk geverifieerd kan worden om in te loggen, zoals het normaal gesproken ook bij OAuth2 gaat.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Deze transparante AirPods kun je niet kopen (11-04)

- Opinie: Aankomende WWDC-keynote wordt belangrijkste Apple-presentatie in jaren (en dit is waarom) (13-03)

- Het einde van de vijftig tinten spacegrijs: overzicht van een van Apple's meestgebruikte kleur (06-03)

- ELEGNT is Apple's robotlamp met menselijke gedragstrekjes (07-02)

- Matter-organisatie belooft beterschap en focust in 2025 op bugfixes bij smart home-standaard (23-01)

Touch ID

Lees alles over Touch ID, de vingerafdrukscanner van de iPhone, iPad en Mac. Hiermee kun je je toestel ontgrendelen, apps ontgrendelen, Apple Pay gebruiken en andere activiteiten goedkeuren. Op veel iPhones is Touch ID vervangen door Face ID, maar de vingerafdrukscanner is nog steeds belangrijk als een manier om veilig in te loggen. Je vindt de Touch ID-sensor nu nog op de iPhone SE, alle iPads (behalve de iPad Pro) en op de Mac, zowel op MacBooks als op desktop-Macs in combinatie met het Magic Keyboard met Touch ID-sensor.

En valt dit dan onder het bounty bug programma?