Mac-gebruikers kwetsbaar voor HP Faxploit-hack

HP heeft onlangs enkele beveiligingsupdates uitgebracht voor allerlei printermodellen, maar de Mac-versie daarvan laat nog op zich wachten. Tientallen printers kunnen daardoor (nog) niet geüpdatet worden en zijn kwetsbaar voor aanvallen. Dat meldt beveiligingsbedrijf Intego. Bij HP vind je een lijst van getroffen modellen.

Faxploit

Onderzoekers lieten tijdens de jaarlijkse Defcon hackersconferentie zien dat je een netwerk kan binnendringen via een fax. Daarvoor hoeft alleen een malafide fax te worden verstuurd. Vervolgens is het mogelijk om het achterliggende netwerk aan te vallen. Het probleem doet zich voor bij diverse multifunctionele en alles-in-een printers van HP die over een faxfunctie beschikken. het gaat in totaal om 150 HP printermodellen, waarvan het grootste deel al is gepatcht. Voor 38 modellen is er dus nog geen Mac-update. Er zijn nog wel updates in de maak, maar onduidelijk is wanneer ze worden uitgebracht en voor welke modellen. Meestal brengt HP alleen Windows EXE-bestanden uit. Daardoor doet zich de bijzondere situatie voor dat je in dit geval veiliger uit bent als Windows-gebruiker dan als Mac- of Linux-gebruiker.

Wie toch een update wil uitvoeren zal een Windows-machine moeten aansluiten of via Boot Camp moeten werken, maar daarvoor heb je een Windows-licentie nodig. Je zou ook een virtual machine kunnen gebruiken, bijvoorbeeld via VMware Fusion, Parallels Desktop of Oracle VirtualBox. Gebruik je de fax niet meer, dan kun je natuurlijk ook de stekker eruit trekken of zorgen dat deze alleen verbinding maakt met het interne netwerk. Zeker als je thuisgebruiker bent en de fax alleen gebruikt om iets te versturen (en niet constant bereikbaar hoeft te zijn per fax) is het beter om de fax los te koppelen.

Nu denk je misschien dat er nauwelijks nog faxberichten worden verstuurd. Maar in de gezondheidszorg, juridische wereld, bij overheidsdiensten en in onroerend goed wordt nog vaak een faxmachine gebruikt om formulieren door te sturen. Er zouden wereldwijd nog honderden miljoenen faxen in bedrijf zijn. Juist die genoemde bedrijfstakken zijn een interessant doelwit om te hacken, omdat ze vaak met vertrouwelijke gegevens omgaan.

Hoe werkt het dan?

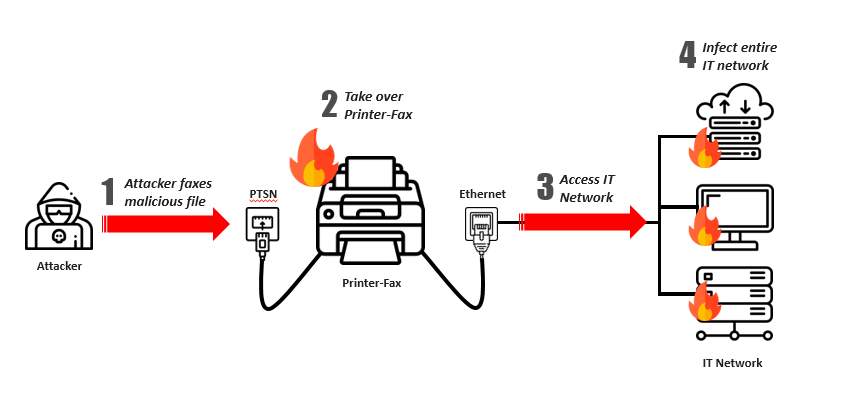

Hoe kun je via een fax nou toegang krijgen tot iemands netwerk? In het technische document van Checkpoint staan alle details, dus lees dat vooral even aandachtig door als je de hack tot op de bodem wilt begrijpen. Voor alle andere lezers maakt onderstaand plaatje al veel duidelijk.

Hedendaagse all-in-one printers zijn niet alleen aangesloten op het telefoonnetwerk (PSTN), maar ook via Ethernet, Wi-Fi of Bluetooth op het netwerk. Een aanvaller stuurt een kwaadaardig faxbericht naar het apparaat. Lukt het om daarmee controle over de printer te krijgen, dan wordt het mogelijk om de rest van het netwerk verder binnen te dringen. Dat bleek te lukken. Volgens Checkpoint zijn er meerdere kwetsbaarheden in all-in-one printers die de ‘Faxploit’ mogelijk maken.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Apple brengt tweede beta van macOS Sequoia 15.5 voor ontwikkelaars uit (en eerste voor publieke testers) (14-04)

- Apple zet automatische updates vanzelf aan in iOS 18.4 en macOS Sequoia 15.4 (03-04)

- Apple brengt macOS Sequoia 15.4 uit: dit is er nieuw op je Mac (31-03)

- Apple ontwikkelt MacBook Pro met M5-chip: wordt later dit jaar nog verwacht (31-03)

- Vooruitblik: dit zijn onze 10 verwachtingen van de WWDC 2025 (26-03)

Net een update gedaan met Safari via de web interface van een HP 6950.

We maken gebruik Vd fax via de fritz!box en ga uitzoeken of deze er ook gevoelig voor is

Vorige week toevallig via de ENVY 120 printer een SW update uitgevoerd.

Volgens mij is faxen niet zo algemeen meer als 10 jaar terug en gebruiken niet veel mensen deze communicatie nog.