Ernstige High Sierra-bug geeft iedereen admin-rechten: update nu te downloaden

Er is een ernstige bug in macOS High Sierra ontdekt, waardoor iedereen op admin-niveau toegang kan krijgen tot een Mac. Er vindt geen beveiligingscontrole plaats en je hoeft zelfs geen wachtwoord in te vullen. Gelukkig is er inmiddels een oplossing.

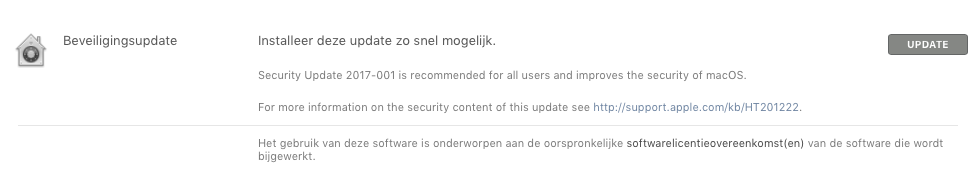

Update 29 november 17:15: Dat was snel! Apple heeft een update van macOS High Sierra uitgebracht om dit probleem te verhelpen. Goed om te weten, is dat je na het updaten niet hoeft te herstarten. Mensen die de beta van macOS 10.13.2 al geïnstalleerd hebben blijven nog wel kwetsbaar.

Apple heeft in een reactie laten weten:

We greatly regret this error and we apologize to all Mac users, both for releasing with this vulnerability and for the concern it has caused. Our customers deserve better. We are auditing our development processes to help prevent this from happening again.

Verder gaf Apple de volgende aanvullende verklaring:

Security is a top priority for every Apple product, and regrettably we stumbled with this release of macOS.

When our security engineers became aware of the issue Tuesday afternoon, we immediately began working on an update that closes the security hole. This morning, as of 8:00 a.m., the update is available for download, and starting later today it will be automatically installed on all systems running the latest version (10.13.1) of macOS High Sierra.

We greatly regret this error and we apologize to all Mac users, both for releasing with this vulnerability and for the concern it has caused. Our customers deserve better. We are auditing our development processes to help prevent this from happening again.

The files changed by the supplemental update to fix the root access bug pic.twitter.com/2aDY1Hpn9O

— Guilherme Rambo (@_inside) November 29, 2017

Hieronder volgt ons oorspronkelijke artikel:

High Sierra-bug geeft iedereen admin-rechten

De bug werd ontdekt door ontwikkelaar Lemi Ergin en houdt in dat je met de gebruikersnaam ‘root’ en geen wachtwoord kunt inloggen. Daarbij krijg je admin-rechten. Ook krijg je toegang tot het inlogscherm van een vergrendelde Mac.

De fout is als volgt te verifiëren:

- Ga naar de Systeemvoorkeuren van de Mac.

- Ga naar Gebruikers en groepen.

- Klik op het hangslot om aanpassingen te doen.

- Type ‘root’ als gebruikersnaam.

- Ga met de cursor in het wachtwoordveld staan, maar vul niets in.

- Klik op Ontgrendel.

Je krijgt nu volledige toegang tot een admin-account. Vervolgens kun je deze truc ook toepassen op het inlogscherm. Je geeft daarbij aan dat je met een ander account wilt inloggen, kiest ‘root’ als gebruikersnaam en vult opnieuw geen wachtwoord in. Vervolgens kun je alles op de Mac doorbladeren, persoonlijke bestanden wijzigen en bekijken. Ook kun je FileVault uitschakelen.

Om in te breken op jouw computer zal iemand wel fysieke toegang moeten hebben.

Deze versies zijn getroffen

De bug is aanwezig in huidige versies van macOS High Sierra, namelijk 10.13.1 en de nieuwe beta’s van macOS 10.13.2. Onduidelijk is hoe de bug langs de controles van Apple is geglipt, maar één ding is zeker: Apple zal deze flater op korte termijn oplossen. Update 17:15 uur: dit is inmiddels gebeurd.

Zo los je het op

Ben je bang dat iemand stiekem op jouw Mac gaat zitten kijken? Dan is er een simpele oplossing: zorg dat je een zelfgekozen rootwachtwoord hebt ingesteld. Bij veel gebruikers zal dat niet het geval zijn. Ook kun je gasttoegang op de Mac blokkeren.

Zo wijzig je je rootwachtwoord:

- Ga naar Systeemvoorkeuren > Gebruikers en groepen.

- Klik op het hangslot en log in met je normale accountgegevens.

- Kies Inlogopties.

- Kies bij Netwerkaccountserver de optie Verbind.

- Klik op Open Adreslijsthulpprogramma.

- Klik nogmaals op het hangslot en voer je accountgegevens in.

- Kijk in de menubalk onder Wijzig. Is deze optie Schakel rootgebruiker in grijs, dan heb je nog geen rootgebruiker en ben je kwetsbaar.

- Klik weer op het hangslot en log in met je normale accountgegevens.

- Kies nu de optie Schakel rootgebruiker in en kies een sterk, uniek wachtwoord.

- Sla je nieuwe rootwachtwoord op in een wachtwoordbeheerder zoals 1Password of je eigen, favoriete wachtwoordprogramma.

Je kunt ook gasttoegang op je Mac uitschakelen. Dat gaat een stuk gemakkelijker:

- Ga naar Systeemvoorkeuren > Gebruikers en groepen.

- Verwijder het vinkje bij Sta toe dat gasten op deze computer inloggen.

Belangrijk om te weten: zodra je een NVRAM of PRAM-reset hebt uitgevoerd zul je de gasttoegang wel weer handmatig moeten uitschakelen.

Ziezo, nu ben je weer veilig!

- 2017 - 29 november: Apple heeft de update uitgebracht! Het artikel is daarom bijgewerkt.

- 2017 - 29 november: Reactie Apple aan het bericht toegevoegd.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Apple brengt derde beta van macOS Sequoia 15.5 voor ontwikkelaars en tweede publieke beta uit (22-04)

- Apple zet automatische updates vanzelf aan in iOS 18.4 en macOS Sequoia 15.4 (03-04)

- Apple brengt macOS Sequoia 15.4 uit: dit is er nieuw op je Mac (31-03)

- Apple ontwikkelt MacBook Pro met M5-chip: wordt later dit jaar nog verwacht (31-03)

- Vooruitblik: dit zijn onze 10 verwachtingen van de WWDC 2025 (26-03)

macOS High Sierra

Lees alles over macOS High Sierra, de belangrijke update van macOS voor je Mac en MacBook in 2017. Deze update is inmiddels opgevolgd door macOS Mojave en nieuwere versies.

Apple gaat lekker de laatste tijd met macOS, eerst die wachtwoordhint-bug en nu dit!

net geprobeerd, werkt niet op mijn MacBook Pro 2017

Edit: sorry toch wel..

Tim Cook: ‘At Apple, we believe privacy is a fundamental human right’

Snel oplossen zou ‘k zo zeggen, wie weet wat easy achterpoortjes zijn er nog allemaal :-/

Dit is best een grote fout. Wordt Apple slordig met de software? Na dit soort berichten ben ik blij dat ik nog El Capitan draai, nog nooit zo’n stabiel OS gehad.. 🙂

alweer een bug/foutje ….

gaat lekker bij apple software :S

Bij mij werkt het niet. Ik denk als je al een root paswoord hebt, dat dan deze genomen wordt. Heb je root niet ingesteld dan werkt het volgens mij.

Artikel is dus verkeerd: Kijk in de menubalk en kies Wijzig rootwachtwoord. Is deze optie grijs en heb je alleen de optie Schakel rootgebruiker in, dan heb je nog geen rootgebruiker en hoef je niets te doen. Dit klopt niet, dan hoef je net wel iets te doen! Zie engelse tekst.

@Ken: Je hebt gelijk. Het stappenplan is nu aangepast met de correcte informatie.

Dit werkt inderdaad als je nooit je root password hebt aangepast. Een normale mac gebruiker weet waarschijnlijk niet eens dat de user root bestaat dus valt het Apple wel kwalijk te nemen dat ze je niet verplichten om een wachtwoord te zetten.

De filosofie van Apple is om de gebruiker niet lastig te vallen met deze details en dat het gewoon zou moeten werken. Dit is dan wel een beetje jammer.

Dus tip voor de gevorderde gebruiker is om altijd het root password aan te passen. Desnoods met de terminal app met het commando ‘su -‘ en dan ‘passwd’.

Deze gebruiker vond de bug 2 weken geleden en dacht dat het een feature was (onderste reactie)

Geinig inderdaad. Vraag is of die user het ook gemeld heeft via de beta feedback programma.

Het blijkt maar weer dat al die public beta programma’s niet voldoende opleveren qua bug killing. En dit gewoon al in 2 versies zat van high sierra.

@Jean-Paul Horn: volgens mij klopt het nog niet. Hoe kan je een item nu aanklikken als hij grijs/inactief is?

@Farl: Die twee stappen stonden in de verkeerde volgorde.

Dit is geen bug meer dit is een regelrechte blunder van de eerste orde. Complete mac is volledig onbeveiligd.

@iculture

Over de 10.13 veiligheidsbug: als je een PRAM reset doet op de Mac dan moet je daarna altijd weer in Systeemvoorkeuren/iCloud ‘Find my Mac’ aanzetten en in Gebruikers en groepen Gasttoegang uitzetten. (laatste wordt nl. weer enabled met een PRAM reset)

Dit heeft natuurlijk niets met stabiliteit te maken. High Sierra is verder gewoon stabiel. Wel slordige fout, daar ben ik het roerend mee eens.

sudo passwd root

dit is wel een heel makkelijke bug… ook even getest bij zaken als sleutelhanger (bij bv airport regels moet je user en passw opgeven) je krijgt zo inzicht in het wachtwoord.

@Jeroen Jansen: Ik vind het ook redelijk onverstandig om door een Twitter de hele wereld te vertellen dat je op eenvoudige manier kan inbreken op elke Mac met macOS High Sierra. Verder onbegrijpelijk hoe dit door alle uitgebreide Beta testen is gekomen. Volgens artikelen hebben duizenden ontwikkelaars en nog veel meer eindgebruikers deze fout niet gevonden. Wat mij betreft ik had nog nooit van een user root gehoord, maar via de duidelijke opgave hoe ik moet aanpassen is het geregeld. Dank hiervoor.

Wat ik begrijp is dat het misbruik alleen kan plaatsvinden als iemand fysiek toegang heeft tot je Mac?

Dan valt ’t mij alleszins mee…

Duur betalen voor een Touch Bar met Fingerprint Login en dan kan je er zó in. Ik ben benieuwd of dit muisje nog een staartje heeft…

Ik heb een MBP 2016 en bij mij kan ik er niet in. Als ik “root” zonder ww intyp schudt alleen het venster heen en weer, zonder dat ik ooit een rotogebruiker heb aangemaakt. Betekent dit dat mijn computer ‘veilig’ is?

Ja. Betekent dat je een root wachtwoord hebt ingesteld

Als bedrijf zet je daar toch 499 mensen op gefixt in 1 uur??

(Red.) Het artikel is nu bijgewerkt met de informatie dat de beveiligingsupdate nu beschikbaar is in de mac App Store.

Update is beschikbaar.

Thx voor het pushbericht dat de update beschikbaar is 👍

…fix beschikbaar!! as we speak!!…

Kun je die forceren? Echt met 3 iPads 4 iPhones en 3 MacBooks in huis allemaal op appleseed beta is er geen pijl op te trekken wie wanneer zijn update krijgt.

@Jeroen: Dit gaat niet over iOS maar macos, daarbij krijg je op alle devices tegelijk de update.

Of er moet een grote release zijn dat de update servers druk zijn.

Dus je MacBook opstarten app store openen en gewoon updates klikken, dan gaat die op updates controleren.

Ik heb vanavond 10.13.2 geïnstalleerd, en daarna pas het artikel gezien, is daarmee nu ook de patch geïnstalleerd? (dus is het ook in 10.13.2 gestopt?)

Ik krijg namelijk geen melding dat ik die security patch moet installeren als ik nu bij de updates kijk.

@Chris: Als je de update alsnog krijgt zit ‘ie niet in 10.13.2. Dus alsnog installeren s.v.p.

@Chris: Beta 5 zou ook de fix moeten bevatten volgens diverse berichten op o.a. Twitter.

@Jean-Paul, Hij weigert de installatie. waarschijnlijk omdat het 10.13.2 bèta (17C83a) is.

Heel begrijpelijk juist dat dit er in de bèta’s niet uitkomt, sommige fouten zijn zo onwaarschijnlijk dat niemand erop gaat testen. Dit is er zo één, niet eens meer een beginnersfout te noemen.

Root-toegang is zo basaal voor hacks op op Unix gebaseerde systemen dat professionele testers er waarschijnlijk geen moment rekening mee hebben gehouden dat een bedrijf als Apple zo’n kapitale blunder juist daarin zou maken, en mensen zonder Unix kennis hebben (net als jij) meestal geen idee dat er zoiets is als een standaard aanwezige root gebruiker.

Mag toch hopen dat dit echt gevolgen gaat hebben voor de schuldigen, als je al ziet wat met Scott Forstall is gebeurd om uitsluitend formele verantwoordelijkheid voor bugs in één enkele, overbodige en inmiddels dan ook volkomen terecht verwijderbare, app dan kan het volledig ondermijnen van de beveiliging van (zoveel installaties van) een heel OS natuurlijk onmogelijk onbestraft blijven als ze na dit debâcle nog maar een greintje geloofwaardigheid willen overhouden…

Het delen via twitter, hoewel slim noch sociaal, is wel een beetje inherent aan het medium: vooral gebruikt door mensen die lijden aan informatiediarree en daardoor niets kunnen binnenhouden 😖

Goeie tip, gasttoegang ooit uitgezet en nooit meer naar omgekeken. Stond nu dus weer aan 😖

Nog al zo’n blunder, die de beveiliging ondermijnt op een manier waar geen normaal denkend mens rekening mee houdt…

@Wout2morrow: helemaal mee eens. Dit moet gevolgen hebben voor iemand. Maar aan de andere kant snap ik best hoor dat iemand het op Twitter smijt. Het stond al ruim twee weken (!) op Apple’s eigen forum. En het is niet de eerste keer dat Apple totaal niet reageert op ernstige veiligheidsfouten tot iemand (dreigt) het op internet te gooien. En als je geen moderator naar je eigen forums laat kijken… het is sowieso bizar wat daar soms aan onderwerpen voorbij komt waar kennelijk geen engineer of moderator naar kijkt. Nooit zie je daar een inhoudelijke reactie van Apple zelf.

@Wout2morrow: Zonder weg te zakken in een verhandeling over testmethodiek. Apple heeft blijkbaar in macOS High Sierra aanpassingen doorgevoerd in de toegangscontrole(s). Dit deel zou dan zeker getest moeten worden om te bewijzen dat de niet te wijzigen functionaliteit nog gelijk is. In ieder geval zou in de testset het ‘root’-geval opgenomen moeten zijn. Waarschijnlijk zal Apple naast de programmering ook de testmethodiek nog eens precies moeten bekijken,

Beveiligingsupdate 2017-001 is uit die deze bug oplost.

Ik zie geen update maar draai macOS 10.13.2 Developer Beta versie 5 die net uitkwam voor dit nieuws. Ik neem aan dat deze update er niet in zit en mijn MacBooks alle drie niet veilig zijn ivm de beta software. En ook geen update vinden omdat die scant op gangbare macOS?

@Kees: ‘Het root geval’ bestaat al sinds het absolute begin in Unix-achtige besturingssystemen. Daarin is ook niets veranderd, maar op een of andere bizarre manier is het iemand gelukt daarvoor het wachtwoord te veranderen in ‘leeg’ op een manier die mee heeft kunnen liften met de update, tot zelfs in de final release versie daarvan aan toe.

Dat is op zich al bijzonder bij wat in de kern zuiver een software-update zou moeten zijn, maar valt technisch nog wel te verklaren uit bv een installatiescriptje oid.

Maar los van degeen die dat is gelukt legt dit ook een heel groot probleem bloot in oa Apple’s QA en release-management dat dit überhaupt dit stadium heeft bereikt. Het werk van iemand die die mogelijkheid heeft en kennelijk niet zelf de consequenties heeft doorzien had op meerdere momenten gecontroleerd moeten worden door verschillende andere in het proces betrokkenen binnen Apple.

Dat zo’n kapitale fout er ergens in is geslopen is één ding, het blijft mensenwerk, maar dat die onopgemerkt het hele traject tot in de final release is doorgeglipt laat zien dat kwaliteit bij Apple structureel niet goed geborgd is.

Vind persoonlijk overigens sowieso dat het absoluut ongewenst is dat een software update überhaupt bestaande instellingen verandert, laat staan instellingen die betrekking hebben op systeemtoegang (in dit geval root én gast gebruikers)