Meer kans op SSH-aanval bij gehackte iPhones

We wisten natuurlijk al dat het installeren van OpenSSH op een gejailbreakte iPhone risico’s met zich meebrengt.

We wisten natuurlijk al dat het installeren van OpenSSH op een gejailbreakte iPhone risico’s met zich meebrengt. De risico’s zijn met de komst van PwnageTool 2.0 echter wel iets groter geworden. Voorheen moest je OpenSSH handmatig en dus volledig bewust installeren via Installer; tegenwoordig installeert Cydia OpenSSH standaard op elke iPhone en levert er ook nog een instructie bij hoe je verbinding via Wi-Fi moet maken. OpenSSH wordt als Featured App aanbevolen in de pakketlijst van Cydia en veel gebruikers zullen dit ook willen installeren, omdat het momenteel nog de enige manier is om zaken op de iPhone zelf te wijzigen.

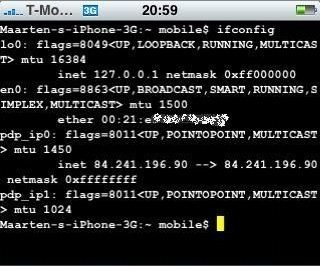

De website Security.nl waarschuwt gebruikers voor de risico’s, met name de kans om vanaf internet te worden aangevallen omdat de reeks IP-nummers van toestellen met T-Mobile-abonnement makkelijk te achterhalen is (publieke IP-reeks). Cydia waarschuwt niet dat het ook via GPRS en HSDPA mogelijk is om toegang te krijgen tot de iPhone, zo beweert een zekere Maarten Oosterink op de website. Oosterink blijkt na enig zoeken security-consultant bij Capgemini.

Oosterink ziet zelfs visioenen van mobiele botnetten opdoemen. Nu is het natuurlijk makkelijk om te zeggen dat het al lang bekend was om met OpenSSH in te loggen, maar de doorsnee gebruiker die even z’n iPhone door de buurjongen heeft laten unlocken zal er niet meteen bij stilstaan.

Wil je SSH uitschakelen in firmware 2.0, dan is dat nu alleen nog mogelijk via de commandline. Meer informatie daarover vind je in dit forumtopic: SSH aan/uitzetten in 2.0. Voor iPhone 1.0 met de 1.1.x firmware kun je OpenSSH eenvoudig in- en uitschakelen via BossPrefs.

Via: Security.nl

Dankjewel, tipgever Chris!

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Ik zette SSH vroeger altijd uit via bossprefs wanneer ik het niet gebruikte. Sinds de 2.0 update staat SSH constant aan omdat het nog niet uit te zetten is. Of weet iemand een manier om het uit te zetten?

@kdhoe: Goede vraag en toegevoegd aan het nieuwsbericht.

@kdhoe: Als je Cydia opent en in de FAQ kijkt zie je dat het volgens de ontwikkelaar (Saurik) van Cydia geen bal uitmaakt op SSH aan staat of niet, tenminste qua batterijverbruik.

Over de veiligheid rept hij met geen woord, behalve dan dat het sterk aan te raden is dat je het wachtwoord wijzigt.

Ik zou zelf ook het liefst zien dat je het uit kunt zetten.

Waarom niet gewoon externe logins op ssh disablen?

ik heb cydia niet geinstaleerd omdat cydia …… is. maar dan heb ik dus ook geen openSSH?

Je kunt eenvoudig terminal installeren via cydia:

vervolgens intikken:

su

alpine

passwd (vul hier een ander nieuw wachtwoord voor root in)

en inbreken gaat niet meer 🙂

@arb Bedankt. Ik heb het paswoord veranderd. ik heb het gedaan met Putty, veel simpeler dan de terminal op de iphone 🙂

Simpel, installeer die Cydia niet…

Ik heb sinds kort mijn iPhone geupdate van FW 1.1.4 naar 2.0. Hierbij kreeg ik Cydia erbij. Voor mij nog een totaal onbekend programma. Kan iemand mij vertellen wat dat SSH inhoud, wat je er mee kan etc. En als ik Cydia verwijder ben ik dan ook van het SSH probleem af? Alvast bedankt voor de reactie.

Met SSH kan je via je pc je iPhone benaderen. Dit kan grafisch via WinSCP. Je krijgt dan alle mappen en bestanden te zien zoals met je verkenner in Windows. Je kan bestanden wijzigen, kopieren, toevoegen, verwijderen etc. Niet echt interessant voor een computerleek.

PS. Ik heb SSH apart moeten installeren via Cydia. Bij mij werd deze niet automatisch geinstalleerd. Ik heb de custom firmware van Michael gebruikt.

Je kan ook gewoon je ssh password veranderen vanaf je mac via terminal. Door het volgende:

Open terminal en typ:

ssh root@xxx.xxx.xxx.xxx

vervang de xxx.xxx.xxx.xxx door je ip adres van je iphone en druk op enter.

de eerste keer dat je dit doet kan het ff duren voordat ie verbinding maakt. vervolgens moet je een password ingeven, dit is ‘alpine’ (standaard)

vervolgens typ je:

passwd

en druk op enter. hij zal dan vragen naar een nieuw password, en vervolgens retype new password. klaar is kees.

Of je kan voorlopig OpenSSH toch gewoon even uninstallen als je dit toch nog niet (veel) gebruikt… :-S Of zie ik iets over het hoofd?

Ik ben net even bezig geweest om in mijn iPhone 3G te komen.

Ik heb deze gejailbreakd en openSSH stond aan, al wel had ik (met passwd) het wachtwoord veranderd.

Het commando -> cat /etc/passwd < — gaf het volgende aan:

nobody:*:-2:-2:Unprivileged User:/var/empty:/usr/bin/false

root:*:0:0:System Administrator:/var/root:/bin/sh

mobile:*:501:501:Mobile User:/var/mobile:/bin/sh

daemon:*:1:1:System Services:/var/root:/usr/bin/false

_securityd:*:64:64:securityd:/var/empty:/usr/bin/false

_mdnsresponder:*:65:65:mDNSResponder:/var/empty:/usr/bin/false

_sshd:*:75:75:sshd Privilege separation:/var/empty:/usr/bin/false

_unknown:*:99:99:Unknown User:/var/empty:/usr/bin/false

Hierboven is te lezen dat zowel de gebruiker root als de gebruiker mobile rechten hebben tot de shell. Het wachtwoord voor beide accounts was ‘alpine’.

Ik stel dan ook voor dat iedereen beide accounts aanpast (wachtwoord) of openSSH totaal uitzet.

Succes!

Dat OpenSSH aan staat en dat het root password alpine is is inderdaad geen nieuws. Wat wel relevant is, is dat T-mobile publiek bereikbare IP adressen uitdeelt in Nederland. Daardoor is je telefoon dus vanaf internet bereikbaar via SSH. Het root password veranderen is dan een goed idee, maar er is ook nog een user met de naam mobile. Bij 1.x heeft deze user het password dottie, bij de 2.0 versie is dit (nog) niet bekend.

Zie ook mijn (engelse) blog entry: http://www.oosterink.net/2008/07/possibilities-for-iphone-zombie-network.html

EDIT: het is overigens niet juist dat Cydia automagisch OpenSSH installeert. Het staat echter wel bij de featured apps en het zou me niet verbazen als veel mensen het achteloos een keer proberen en laten draaien..

@Rinke: niet eens geprobeerd, of het password voor mobile ook alpine was, kun je nagaan. Goed speurwerk.

@Maarten: Raar want op mijn phone is dit wachtwoord ook gewoon alpine. Ook kwam ik ergens tegen, dat het ook dottie kon zijn.

Even getest met user mobile. Dit wachtwoord is inderdaad ook alpine.

@Rinke en Maarten: en hoe wijzigen we dan het passwd voor user mobile met bijv terminal?? voor root is al gelukt maar welke commands gebruik je voor mobile?

thanks!!

@S a n d e R:

Log in met SSH en doe dit

# passwd mobile

Ook het wachtwoord voor mobile kun je op de zelfde manier wijzigen als ik hierboven heb gezegd, alleen moet je su weglaten. Dit moet je wel in terminal op de iphone doen omdat die standaard met mobile inlogt nu.

@McHenk: ik heb net 2 dagen een mac , hoe kom ik open teriminal ?

Groetjes!

@Jessy: Rechtsboven in je balk zie je een vergrootglas (spotlight), wanneer je hier ’terminal’ intikt komt deze al snel naar voren. Het enigste wat dan nog rest is deze aan te klikken, succes!

Het deel over de automatische installatie van OpenSSH is een misvatting en dit is als zodanig verwerkt in het artikel. Toegevoegd is dat het bij de ip-adressen van T-Mobile om een publieke reeks gaat.

Een alternatief voor het aanpassen van het root/mobile password, is het disablen van password authenticatie, en het enablen van key-based authenticatie. Dit zorgt ervoor dat je alleen kan inloggen met een uniek gegenereerde key. Die bewaar je vervolgens goed op je desktop.

De ssh onder OSX ondersteunt dit standaard, en putty onder windows kan dit ook aan.

Vervolgens heb je niet meer het (potentiele) probleem met applicaties die raar gaan doen – zoals in 1.1.3/1.1.4 in een aantal gevallen Springboard continue ging crashen/restarten.

Geen absolute noodzaak, eventueel wel wat veiliger en transparanter.

Een goede uitleg staat hier: [ur]https://help.ubuntu.com/community/PortableDevices/iPhone[/url]. Bijkomend voordeel is dat je je password niet meer in hoeft te tikken wanneer je naar je iphone ssh-ed.

Alternatief is het instellen van ssh key-based authenticatie. 1.1.3 en 1.1.4 hadden in een aantal gevallen problemen met het veranderen van de passwords (continu herstarten van Springboard, waardoor je iphone onbruikbaar werd, tot je dit corrigeerde).

Op het moment dat je key-based ssh authenticatie doet, dan heb je hier geen last van, aangezien er voor de applicaties niets is veranderd. Bijkomend voordeel is dat je je password niet meer hoeft in te tikken bij het opzetten van een ssh sessie.

Een goede uitleg staat hier:[url]https://help.ubuntu.com/community/PortableDevices/iPhone[/url]. Kijk bij ‘Passwordless Access’, en negeer de rest.

Nu maar hopen dat er gewoon snel een goede app komt waardoor je dit blijkbaar onveilige gebeuren van ssh , niet meer nodig hebt , om zaken aan te passen op je phone zoals Bossprefs dat was.

Ik zou ook graag een appje zien waarmee ik de geluiden van meldingen ook aan kan passen en niet alleen me ringtone, als ik een sms krijg wil ik graag ook een hard geluidje hebben, nu hoor ik het nooit als ik er 1 krijg , lol.

bossprefs is inmiddels brschikbaar in cydia dus probleem opgelost!!

Op een ‘normale’ Linux-achtige zou ik een extra gebruiker toevoegen (/etc/passwd aanpassen) en die als enige via SSH toelaten (AllowUsers in sshd_config aanpassen). Is dat op een iPhone ook een optie?

Bonus 1: root logins via SSH uitschakelen (“PermitRootLogin no” in sshd_config)

Bonus 2: public/private key pairs als enige vorm van authenticatie toestaan (“PasswordAuthentication no”), zie verder bv. http://the.earth.li/~sgtatham/putty/0.60/htmldoc/Chapter8.html

Wat ik een stuk erger vind is dat je heel veel neit meer kan aanpassen via ssh. Apps houden op met werken bijvoorbeeld, muziek toevoegen aan tap tap revenge wil ook niet, etc.

Oei oei oei .. das niet zo best !

ach zo’n vieze rat heeft nu ook in mijn iphone gezeten:S

hoe zet je je wallpaper weer goed..

passwd is iig aan gepast in ssh..