Sinds de mededeling dat de unlock van de iPhone 4 onverwacht vertraging op heeft gelopen heeft het iPhone Dev Team niet stil gezeten. Doordat de hackers dieper in de baseband (modemfirmware) van de iPhone 4 hebben moeten duiken om de problemen met de afhankelijkheid van de simkaart te verhelpen, zijn ze nieuwe informatie tegengekomen over de NCK. De per toestel unieke NCK-code wordt normaliter gebruikt om een iPhone via iTunes op de reguliere wijze te unlocken, maar zou mogelijk ook te brute forcen zijn.

Sinds de mededeling dat de unlock van de iPhone 4 onverwacht vertraging op heeft gelopen heeft het iPhone Dev Team niet stil gezeten. Doordat de hackers dieper in de baseband (modemfirmware) van de iPhone 4 hebben moeten duiken om de problemen met de afhankelijkheid van de simkaart te verhelpen, zijn ze nieuwe informatie tegengekomen over de NCK. De per toestel unieke NCK-code wordt normaliter gebruikt om een iPhone via iTunes op de reguliere wijze te unlocken, maar zou mogelijk ook te brute forcen zijn.

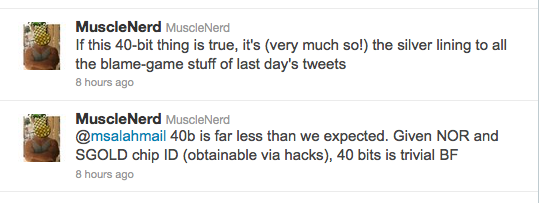

Uit de verkenningen van de hackers is nu gebleken dat het in essentie om een 40-bit code gaat, die daardoor veel eenvoudiger te brute forcen zou moeten zijn dan tot nu toe werd aangenomen. Naast de NCK zijn ook de NOR en de SGOD chip ID vereist, maar beiden zouden via bestaande hacks zijn te achterhalen.

Uit de verkenningen van de hackers is nu gebleken dat het in essentie om een 40-bit code gaat, die daardoor veel eenvoudiger te brute forcen zou moeten zijn dan tot nu toe werd aangenomen. Naast de NCK zijn ook de NOR en de SGOD chip ID vereist, maar beiden zouden via bestaande hacks zijn te achterhalen.

Het brute forcen van een code houdt simpelweg in dat alle mogelijke opties worden geprobeerd, totdat de juiste combinatie is gevonden. Een 40-bit code zou door gebruikers op hun eigen computer binnen afzienbare tijd te brute forcen moeten zijn. Momenteel gaat het nog steeds om een hypothetische aanval, maar de broncode van een eerdere poging om de aanval te concretiseren zou mogelijk hergebruikt kunnen worden. Mocht het de hackers lukken om een unlock te baseren op het brute forcen van de NCK, dan zou dit tot hetzelfde resultaat leiden als bij een reguliere unlock (namelijk een “factory unlocked” iPhone).

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

wow als dat zo is dan is het super goed nieuws, nooit meer wachten met updaten (teminste voor de unlock, wel voor jailbreak)

Als jullie hier over weten, dan weet Apple het vaak dus ook.. Ik denk dat Apple bij de iPhone 5 dus een ingewikkeldere code op zetten (128bit?? Stukje lastiger te kraken met een brute force aanval xD)

Dit is wel heel cool dan zit je gewoon volledig op simlock vrij. Gelukkig heb je dat op NL iPhone’s niet meer nodig. Wel als je hem uit USA haalt natuurlijk!

Mag ik hier dan uit concluderen dat als dit lukt, de iPhone permanent simlock-vrij wordt? Ook als je de iPhone op een later moment upgrade naar een nieuwere firmware, of zal het net zoals Ultrasn0w gaan werken?

Sterker nog, als de NCK ge-bruteforced kan worden, zijn alle momenteel in de iPhone/iPad modellen gebruikte baseband-chips waarschijnlijk hacked for life!

Afgezien daarvan, als het inderdaad lukt de NCK te achterhalen dan is een ge-unlockte iPhone update-proof!

Nou: ze doen maar, maar voor de iPhone 4 kan Apple dit niet terug draaien lijkt mij. Dus als ze dit lukt, dan is theoretisch elke iPhone 4 hardwarematig te unlocken. Net zoals die schimmige belwinkeltjes doen met simpele nokiaatjes.

@Leon Verhelst: Ja!

peter: Zeer nice, niet dat ik er persoonlijk veel aan heb (m’n iPhone 3GS is al bijna een jaar gratis unlocked), maar m’n complimenten voor de hacker(s) als het op die manier lukt!@

dit houd in unlocked voor altijd

Denk het niet, het unlock deelte is dan gehackt, maar de houd niet in dat andere componente updaten waarop de jailbreak gebaseerd is

Op zich vind ik het echt ”dom” om het maar zo te zeggen, dat deze ”hackers” hier volgens velen super lang mee bezig houden er nu pas achter komen dat een van de belangrijkste onderdelen slechts een 40 bit beveiliging heeft.

Ondaks dat toch respect voor de mensen die zich hier mee bezig houden

@Maarten: als ze nu de NCK zouden kunnen gebruiken dan kunnen ze de kwetsbare AT-commando’s bewaren en uitwerken voor de iPhone 5.

@miicker: klopt – maar de unlock is dan niet meer afhankelijk van een jailbreak.

@miicker: ze zijn er nu achter gekomen dat de NOR en de SGOD chip ID deel uit maken van de NCK en dan blijft er 40 bit over.

dat zal wel zo zijn omdat 4.3 uit is en aangezien 4.3 1 dag uit is zijn ze er vrij vlug achter..

je kan toch via tmobile gratis unlocken ?

Wow ik was in mineur door het eerdere nieuws (ik wacht al sinds 15 sept 021004) maar dit is dan weer mooi 🙂 iemand enig idee (zal wel niet) wat voor tijd dit kan kosten? :p

Zou wel mooi zijn als je iphone ineens factory unlocked kan zijn 🙂

Alleen als je een T-Mobile lock hebt, voor andere, zoals AT&T, werkt dit niet.

Netjes hoor, vroeg me altijd al af waarom ze dit niet eerder probeerde. Gelukkig hebben we hier in nederland geen last meer van. Aan de andere kant denk ik dat dit pure diefstal is, je houdt in feite de apple servers voor de gek voor een service waar eigenlijk voor betaalt wordt. De jailbreak was op mijn oude 3g altijd onmisbaar puur voor de unlock, merk nu met de 4 dat ik helemaal niet meer happig erop ben:) maar goed, we zullen zien wat de reactie van apple is. Ik hoop in iedergeval dat iedereen die momenteel met een te luxe ipod worden beloond voor al hun geduld!

Weet iemand een site waar ik mijn iphone 4 kan unlocken gewoon van af de provider het is een france orange waar ik gewoon voor betaal dan??

@filoor: gewoon bellen: je kan de iphone na 3 maanden gratis simlock vrij maken.

Ik heb hem ook uit frankrijk bij orange. Maar kan echt niets vinden hoe ik hun kan bereiken om mijn simlock eraf te laten halen.

overigens zit ik dan al snel met een tweede probleem: mijn franse taal.

Help!!!!

Ik heb ook een iphone 4 uit frankrijk, heb het wel kunnen activeren met SAM en nu heb ik de gevey sim gekocht.

Het hele verhaaltje nagelopen maar wil toch niet lukken met unlocken.

Is er intussen al meer nieuws over die brute force?