Onderzoekers: ‘Lokale iTunes-backups iOS 10 sneller te kraken’

Onderzoekers van het Russische Elcomsoft zeggen een kwetsbaarheid te hebben ontdekt in de manier waarop iOS 10 met lokale back-ups in iTunes omgaat. Lokale back-ups zouden bepaalde veiligheidscontroles omzeilen, met als gevolg dat wachtwoorden voor deze offline back-ups sneller te achterhalen zijn dan bij iOS 9 het geval is.

‘Brute force-aanval’ op iOS 10 back-ups

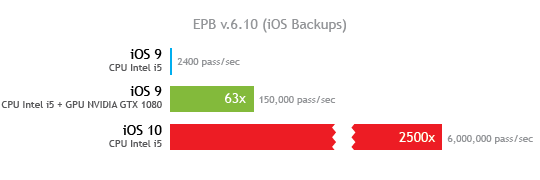

Volgens de onderzoekers, die het nieuws verpakten in een promotie voor hun nieuwe softwaretool, kun je met een zogeheten brute force-aanval tot wel 2500 keer sneller toegang krijgen tot de back-up dan bij iOS 9. In zo’n aanval worden er verschillende wachtwoorden uitgeprobeerd totdat het werkende wachtwoord is gevonden. Dit is een beproefde techniek, die te voorkomen is door een maximum te stellen aan het aantal foutieve inlogpogingen. Concreet komt het er volgens de onderzoekers op neer dat je in iOS 10 zes miljoen wachtwoorden per seconde kan uitproberen. Daarmee zou je in zes minuten toegang krijgen tot een back-up die is beveiligd met een wachtwoord dat bestaat uit zes kleine letters. Een wachtwoord van zeven karakters op iOS 9 breken zou zes dagen duren.

Daarvoor moet iemand met kwade bedoelingen overigens wel toegang hebben tot je computer. Op afstand kun je deze aanval niet uitvoeren. Het is niet duidelijk of Elcomsoft de kwetsbaarheid aan Apple heeft gemeld, zoals gebruikelijk is bij het ontdekken van beveiligingslekken. Het bedrijf verkoopt software om back-ups van iPhones en iPads te kunnen ontsleutelen, dus het heeft wel een duidelijk commercieel belang. Ook is niet duidelijk van welke kwetsbaarheid hier misbruik wordt gemaakt. Volgens beveiligingsonderzoeker Per Thorsheim zou het iets te maken kunnen hebben met een ander hashing algoritme dat Apple hiervoor gebruikt.

Elecomsoft beweert dat de beveiliging sinds iOS 8 al flink is verbeterd, waardoor ‘logical acquisition’ de enige overgebleven methode is om wachtwoorden te achterhalen. Hierbij wordt een volledige kopie van de software op het iOS-apparaat gemaakt, waarna met speciale tools voor wachtwoordanalyse wordt gekeken of de back-up gekraakt kan worden.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Gerucht: 'iOS 19 brengt uitgebreide ondersteuning voor externe schermen naar deze iPhones' (24-04)

- Gerucht: 'iPadOS 19 krijgt Mac-achtige menubalk en vernieuwde Stage Manager' (24-04)

- Derde beta van iOS 18.5 en iPadOS 18.5 voor ontwikkelaars en tweede publieke beta nu uit (22-04)

- Apple brengt iOS 18.4.1 en meer uit: meerdere problemen opgelost (waaronder een CarPlay-bug) (16-04)

- Gerucht: 'iPadOS 19 wordt meer als macOS dankzij deze drie verbeteringen' (14-04)

Hoe zit dat dan met een wachtwoordcombinatie van 12 cijfers, letters en tekens zoals in mijn geval. Vooralsnog zit ik dan vrij safe denk ik, mocht iemand fysiek toegang hebben tot mijn mac. Maar ja daar zit weer een andere code op. 😅

Mijn Mac is beveiligd met een wachtwoord en de opslag is via FileVault versleutelt dus ik denk dat mijn backup wel veilig is.

‘Sneller te kraken via brute force’ klinkt me toch een beetje in de oren als een opzettelijke knieval voor partijen die over (voldoende geschikte apparatuur voor) brute force beschikken, zeker icm het gegeven van de vereiste fysieke toegang tot de apparatuur. die voor zulke instanties iha geen probleem is. In Jip-en-Janneke taal ook wel “een achterdeurtje” genoemd. Of is dat erg paranoïde gedacht?? 🤔