De hacker pod2g van het Chronic Dev Team schakelt de hulp in van de iOS gemeenschap bij de zoektocht naar kwetsbaarheden die gebruikt kunnen worden om iOS 5.1 untethered te jailbreaken. Eerder bracht het team de Chronic Dev Crash Reporter uit waarmee crash-rapportages automatisch verzameld konden worden, waarmee in totaal meer dan 10 miljoen crash-rapportages werden verzameld. De verzamelde gegevens bleken echter niet genoeg: het team moet ook weten hoe de crashes gereproduceerd kunnen worden.

De hacker pod2g van het Chronic Dev Team schakelt de hulp in van de iOS gemeenschap bij de zoektocht naar kwetsbaarheden die gebruikt kunnen worden om iOS 5.1 untethered te jailbreaken. Eerder bracht het team de Chronic Dev Crash Reporter uit waarmee crash-rapportages automatisch verzameld konden worden, waarmee in totaal meer dan 10 miljoen crash-rapportages werden verzameld. De verzamelde gegevens bleken echter niet genoeg: het team moet ook weten hoe de crashes gereproduceerd kunnen worden.

In een recente blogpost legt pod2g nogmaals uit wat er allemaal nodig is om tegenwoordig een jailbreak te produceren. Ten eerste is er een code injection vector nodig, dat wil zeggen een eerste aangrijppunt voor een jailbreak die tot gevolg heeft dat er arbitraire code kan worden uitgevoerd. Vervolgens is een privilege escalation vulnerability nodig om aan de sandbox van Apple te ontsnappen. De kernel van iOS moet ook op kernel-niveau worden gepatcht om ongesigneerde code toe te staan, waarvoor een kernel vulnerability noodzakelijk is. Tot slot is er een untethering vulnerability nodig, aangezien een iPhone na een reboot geen ongesigneerde code zal toestaan. Er moet daarom een code injection vector gevonden worden in de services of applicaties die standaard door iOS worden opgestart.

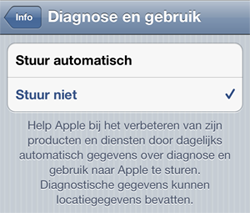

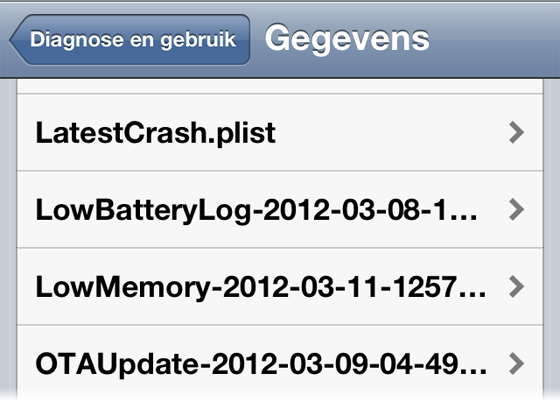

Om een jailbreak van iOS 5.1 te realiseren heeft het team daarom hulp nodig om crashes in standaard applicaties (zoals Safari en Mail) of de kernel op te sporen die herhaald kunnen worden. Een crash van de kernel is eenvoudig te herkennen, aangezien het een reboot van het toestel tot gevolg heeft. Het Chronic Dev Team is specifiek op zoek naar crashes die herhaalbaar zijn waarbij de Exception Type van één van de volgende drie typen zijn: SIGILL, SIGBUS of SIGSEGV. Je kunt specifieke crash-rapportages bekijken via de optie Diagnose en gebruik in het via het menu Instellingen, Algemeen, Info, Diagnose en gebruik. Bugs in de grafische interface van iOS zijn voor dit doeleinde niet interessant, een herhaaldelijke crash als gevolg van het bezoeken van een bepaalde URL of het openen van een bepaald PDF-bestand wél.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Tjonge. Op een dag zal jailbreak exploit vinden nagenoeg niet meer mogelijk zijn / haalbaar zijn, krijg ik het gevoel.,,.

Denk dat het altijd wel mogelijk zal zijn.. Enige vraag is of het qua tijd en opbrengst nog interessant zal zijn..

Als je echt zo graag een jailbreak wil, haal dan gewoon een iphone 3g ofzo dan heb je er altijd één…

Zolang de telco’s naast de beperkte databundels ook nog eens extra betaald willen worden voor tethering zullen er ook jailbrakes zijn.

Jailbreaken zal altijd mogelijk zijn zolang Apple blijft innoveren.. Nieuwe software met meer mogelijkheden is weer een kans op fouten.

Daarnaast gaat niet alleen Apple vooruit maar ook hackers verzinnen nieuwe en betere manieren om de fouten op te brengen. Of het kwa tijd rendabel is is hier niet eens sprake van omdat deze hackers het voor de lol doen.

@Jasper: deze hackers doen t voor de lol? Zeker nog niet nagedacht over alle donaties aan Cydia en de betaalde apps in de Cydia appstore?

Ze zullen er zeker aan verdienen, door apps te verkopen of donaties. Maar de essentie is dat ze het doen voor de lol, ook als het niks zou opbrengen zouden ze het blijven doen! (Het gros iig)

Ai toch wel vaak een crash door lowmemory 🙁

Hoe zit het eigenlijk met Kakaotalk? Daar zou toch al een kwetsbaarheid in zitten die bruikbaar was?

@iNick: dat was een hoax om te kijken of apple het aandurfde om een app met een grote gebruikersgroep stil te leggen en het te onderzoeken. Is al een bericht over geweest paar dagen terug.

Hoe kan je die crashbestanden mailen ? Kan je die bestanden ergens vinden via iFile ofzo ?

@Falex: Ah, dat verklaart een hoop! Vond het al een merkwaardig bericht toen… Thanx!

Een succevolle exploit heeft volgens mij altijd wel een poosje geduurd. Pod2G is volgens mij ook niet heel lang bezig met zoeken. De crashreporter is dan ook een erg handige tool maar dr zullen wel miljoenen rapporten gestuurd worden om door te nemen. Blijft een flinke klus denk ik?

@iNick: deze bedoel ik 🙂

@Falex: Ja had hem intussen zelf ook even opgezocht 😉 Dus Kakaotalk is intussen weer van m’n iPhone verdwenen! 😉

Thanx!

Artikel zojuist ontkracht door Pod2g zelf hij komt op zijn verzoek terug:

“Bugs in de grafische interface van iOS zijn voor dit doeleinde niet interessant, een herhaaldelijke crash als gevolg van het bezoeken van een bepaalde URL of het openen van een bepaald PDF-bestand wél.”

Er is 1 website die op mijn ipad vrijwel altijd crasht. Dat is http://sigaarsnor.blogspot.com/ zijn ze daar naar op zoek? Probeer maar, zowel ipad 1 als 2 gaat lukt het nooit de hele pagins te laden.

Een tweet van pod2g:

Pod2g heeft in zijn tweets aangegeven dat hij geen crash reportages meer wil dat het niet helpend is

Het is veel simpeler mensen !

Er komt hoogst waarschijnlijk eerder een untethered eerder op de a5 idevices omdat wlm chrashed als een gek op een A5 device met IOS 5.1.

Groetjes,