Transmission voor Mac opnieuw getroffen door malware

De BitTorrent-app Transmission voor de Mac is opnieuw besmet door malware. Het gaat deze keer om de OSX/Keydnap-malware, die wachtwoorden en andere inloggegevens uit de sleutelhanger steelt. De malware was actief op 28 en 29 augustus in versie 2.92 van Transmission voor OS X.

Transmission besmet met Keydnap malware

Inmiddels is er geen gevaar meer voor gebruikers, want de makers van Transmission hebben de software meteen vervangen door een niet-besmette versie. Ze hebben echter nog niet gereageerd op de besmetting, maar hebben wel de website offline gehaald. Heb je Transmission in de periode rond 28 of 29 augustus geïnstalleerd op je Mac, dan loop je dus kans op besmetting. Andere gebruikers hoeven zich geen zorgen te maken.

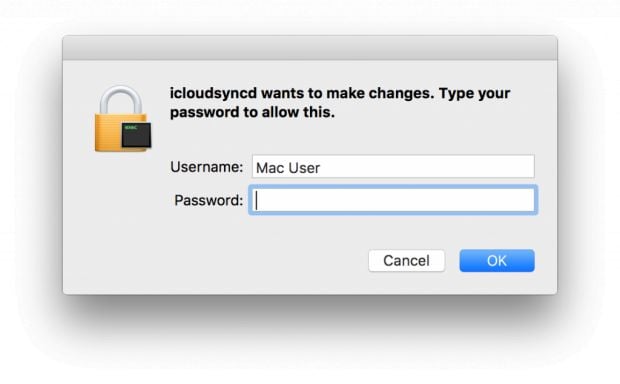

Transmission bevatte de Keydnap-malware, die begin juli werd ontdekt door beveiligingsbedrijf ESET. Zij waren het ook die de makers van Transmission op de hoogte stelden. Keydnap probeert wachtwoorden te stelen uit de sleutelhanger en fungeert ook als backdoor voor andere malware. De aanvallers hebben toegang gekregen tot de webserver van Transmission en daarbij de originele app vervangen door een besmette versie.

Afgelopen maart bleek dat Transmission 2.90 was besmet met de malware KeRanger. Zo’n 6.500 mensen werden daardoor besmet. KeRanger maakte geschiedenis omdat het de eerste ransomware voor de Mac was. Uiteindelijk viel de schade mee. Of dat bij Keydnap ook het geval is, is nog moeilijk te zeggen. De makers van t+Transmission beloofden uitleg te geven, maar hebben dat tot op heden nog niet gedaan.

Volgens onafhankelijke onderzoekers van de website We Live Security verspreidt OSX/Keydnap zich op een soortgelijke manier als KeRanger, namelijk door een kwaadaardig blok code aan de hoofdfuncties van de app te plakken. Ook gebruikten ze een legitieme manier om de code te signeren, met een certificaat van Apple. Daardoor kon de malware door de netten van Apple’s Gatekeeper glippen. Volgens de onderzoekers werd de software op 28 augustus gesigneerd en heeft het alleen op 29 augustus op de website van Transmission gestaan.

Gebruik je nog een oude versie van Transmission, dan kun je veilig naar versie 2.92 updaten.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Apple brengt vierde beta van macOS Sequoia 15.5 voor ontwikkelaars uit (en derde voor tester) (28-04)

- Apple zet automatische updates vanzelf aan in iOS 18.4 en macOS Sequoia 15.4 (03-04)

- Apple brengt macOS Sequoia 15.4 uit: dit is er nieuw op je Mac (31-03)

- Apple ontwikkelt MacBook Pro met M5-chip: wordt later dit jaar nog verwacht (31-03)

- Vooruitblik: dit zijn onze 10 verwachtingen van de WWDC 2025 (26-03)

Website is weer online…

Ik ben die dagen actief geweest op Transmission, wat moet ik doen??

Wat gaat er nu gebeuren?

@Tjesse: Hier staat een lijst met dingen die je kan doen om te controleren: http://transmissionbt.com/keydnap_removal/

Wat dacht je van het artikel wat zorgvuldiger lezen?