Onderzoeker beschrijft achterdeurtjes in iOS

![]() Beveiligingsonderzoeker Jonathan Zdziarski heeft op de Hope X conferentie uitgelegd welke mogelijke achterdeurtjes er standaard in iOS aanwezig zijn. Volgens Zdziarski gaat het om functionaliteit die niet aanwezig zou moeten zijn op de iPhones, iPods touch en iPads van consumenten en kan de functionaliteit vooral benut worden door opsporings- en inlichtingendiensten. Apple heeft nog niet officieel op de bevindingen gereageerd. De onderzoeker raadt bezorgde gebruikers aan de beveiliging van hun toestel te verhogen met behulp van de gratis Apple Configurator.

Beveiligingsonderzoeker Jonathan Zdziarski heeft op de Hope X conferentie uitgelegd welke mogelijke achterdeurtjes er standaard in iOS aanwezig zijn. Volgens Zdziarski gaat het om functionaliteit die niet aanwezig zou moeten zijn op de iPhones, iPods touch en iPads van consumenten en kan de functionaliteit vooral benut worden door opsporings- en inlichtingendiensten. Apple heeft nog niet officieel op de bevindingen gereageerd. De onderzoeker raadt bezorgde gebruikers aan de beveiliging van hun toestel te verhogen met behulp van de gratis Apple Configurator.

Update: Apple heeft gereageerd op de beweringen van deze beveiligingsonderzoeker. Ze melden dat er nooit met overheden is samengewerkt om producten minder veilig te maken en dat ze ook niet bewust zwakheden hebben ingebouwd. Ook heeft Apple een uitleg geplaatst waarvoor de diagnostische achterdeurjes bedoeld zijn.

Standaard forensische functies op iOS

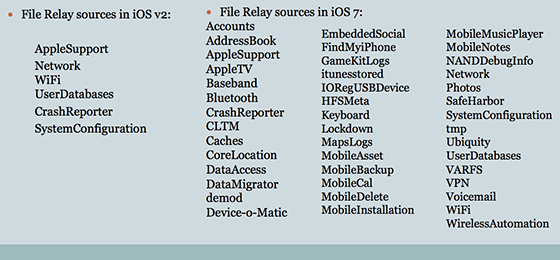

Het onderzoek van Zdziarski richt zich op een aantal ongedocumenteerde forensische functies die standaard deel uitmaken van iOS. Een in het oog springend voorbeeld is com.apple.pcapd, waarmee een volledige packet capture gemaakt kan worden van het dataverkeer van een gebruiker. De functionaliteit zou via WiFi kunnen worden ingeschakeld en geeft geen visuele indicatie dat deze actief is. Een ander prominent voorbeeld is com.apple.mobile.file_relay, waarmee grote hoeveelheden rauwe data uit een steeds groter aantal bronnen kan worden verzameld en waarmee Apple’s backup encryptie omzeild wordt. Het versleutelen van data door gebruik te maken van een toegangscode is dan ook niet voldoende om alle gevoelige gegevens te beschermen.

Het onderzoek van Zdziarski richt zich op een aantal ongedocumenteerde forensische functies die standaard deel uitmaken van iOS. Een in het oog springend voorbeeld is com.apple.pcapd, waarmee een volledige packet capture gemaakt kan worden van het dataverkeer van een gebruiker. De functionaliteit zou via WiFi kunnen worden ingeschakeld en geeft geen visuele indicatie dat deze actief is. Een ander prominent voorbeeld is com.apple.mobile.file_relay, waarmee grote hoeveelheden rauwe data uit een steeds groter aantal bronnen kan worden verzameld en waarmee Apple’s backup encryptie omzeild wordt. Het versleutelen van data door gebruik te maken van een toegangscode is dan ook niet voldoende om alle gevoelige gegevens te beschermen.

Mogelijk misbruik van vertrouwensrelaties

Als je een iDevice met een computer verbindt en ervoor kiest deze te vertrouwen, dan wordt deze vertrouwensrelatie vastgelegd in de vorm van pairing records op de betrokken computer.  Voor zakelijke doeleinden is het echter mogelijk gemaakt om vertrouwensrelaties tussen toestellen toe te staan zonder dat de gebruiker daarmee in hoeft te stemmen. Hoewel deze functionaliteit nuttig kan zijn als een werknemer bijvoorbeeld op slechte voet een bedrijf verlaat, brengt dit ook voor niet-zakelijke gebruikers risico’s met zich mee. Zdziarski raadt gebruikers daarom aan om een pair lock uit te voeren, waarmee voorkomen kan worden dat een toestel ongewenst vertrouwensrelaties aan kan gaan met andere computers. Je kunt dit doen met behulp van de gratis Apple Configurator op een Mac. Onder het kopje Restrictions vind je diverse opties die je al dan niet kunt toestaan, waaronder “Allow pairing with non-Configurator hosts“.

Voor zakelijke doeleinden is het echter mogelijk gemaakt om vertrouwensrelaties tussen toestellen toe te staan zonder dat de gebruiker daarmee in hoeft te stemmen. Hoewel deze functionaliteit nuttig kan zijn als een werknemer bijvoorbeeld op slechte voet een bedrijf verlaat, brengt dit ook voor niet-zakelijke gebruikers risico’s met zich mee. Zdziarski raadt gebruikers daarom aan om een pair lock uit te voeren, waarmee voorkomen kan worden dat een toestel ongewenst vertrouwensrelaties aan kan gaan met andere computers. Je kunt dit doen met behulp van de gratis Apple Configurator op een Mac. Onder het kopje Restrictions vind je diverse opties die je al dan niet kunt toestaan, waaronder “Allow pairing with non-Configurator hosts“.

Het doel van de ongedocumenteerde functies

Pogingen om de ongedocumenteerde forensische functies te koppelen aan Apple software zoals iTunes en Xcode bleken tevergeefs. De rauwe data die met deze functies kan worden bemachtigd zou volgens Zdziarski ook niet geschikt zijn om weer terug op een toestel te plaatsen, bijvoorbeeld in de Genius Bar. Aangezien de functionaliteit ook beschikbaar is zonder dat gebruik wordt gemaakt van de ontwikkelaarsmodus en deze grotendeels ongedocumenteerd is, acht Zdziarski de kans klein dat de functionaliteit op ontwikkelaars is gericht. Omdat het veelal om persoonlijke informatie gaat veronderstelt Zdziarski bovendien dat het ook niet om debugfunctionaliteit kan gaan. Deze omissies in de beveiliging van persoonlijke informatie wordt door Zdziarski dan ook als verdacht bestempeld. Zijn e-mails over dit onderwerp aan Steve Jobs en meer recent Tim Cook bleven echter onbeantwoord.

Meer informatie is te vinden in de slides van de presentatie “Identifying Back Doors, Attack Points, and Surveillance Mechanisms in iOS Devices”. Achtergrondinformatie over de spionageactiviteiten van inlichtingendiensten op het internet in het algemeen en de iPhone meer specifiek is te vinden in ons Dossier Spionage.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Bedankt voor dit zeer interessante artikel!

Ook mijn dank voor dit artikel. De link naar de Apple Configurator geeft in de NL store bij mij een foutmelding.

Top artikel!

De Apple Configurator werkt prima op mijn mac.

En wat voor achterdeurtjes zitten er allemaal in het Apple Configurator programma?

Ik mag niet hopen dat mensen dat er blind op zetten omdat deze meneer verteld dat het zo goed is!

Mc Donalds zegt ook dat hun burgers van goede kwaliteit zijn…..

@Ashley: Op de windows doet het niet?

Cook, Schiller enz. zijn dus leugenaars van de eerste orde.

Zoals OSXnews stelt:

Tijd om com.apple.pcapd en com.apple.mobile.file_relay te modden want ik wil mijn privacy terug.

Voorlopig zet ik gewoon de OS5 varianten erop.

Opzicht iets dat duidelijk was, maar toch een zeer informatief en goed geschreven artikel. Ik vind het verontrustend, en dit zal alleen maar erger gaan worden. Je kan jezelf ook niet beschermen hiervoor.

Werk niet op Windows..

‘SafeHarbor’ in het lijstje.. Priceless!

Ik ben toch heel nieuwsgierig in welke modus deze gebruikt wordt: ‘compliancy with’ of ‘evasion of’ ..