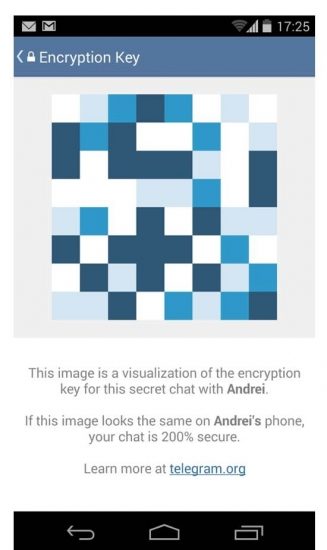

Volgens twee beveiligingsonderzoekers zit er een zwakke plek in de berichtenapp Telegram, die te maken heeft met de visuele fingerprint (zie afbeelding hieronder). Die is nodig om te zorgen dat er end-to-end encryptie van de uitgewisselde berichten plaatsvindt.

Volgens twee beveiligingsonderzoekers zit er een zwakke plek in de berichtenapp Telegram, die te maken heeft met de visuele fingerprint (zie afbeelding hieronder). Die is nodig om te zorgen dat er end-to-end encryptie van de uitgewisselde berichten plaatsvindt.

Beveiliging Telegram

Standaard zijn de berichten in Telegram niet end-to-end versleuteld. Wil je dat wel, dan zul je de visuele fingerprints moeten vergelijken, die je kunt afleiden uit de gedeelde geheime sleutel. Maar omdat je vaak berichten uitwisselt met mensen die op wat grotere afstand zitten, is dat visueel vergelijken een probleem. Je kunt niet naar elkaar toe lopen en de plaatjes op beide toestellen naast elkaar houden. Wat gebruikers in dat geval vaak doen, is het uitwisselen van een screenshot van de fingerprint. Maar bij het versturen weet je nog niet of de conversatie versleuteld is. En daar zit nou net het probleem: via een man-in-the-middle-aanval zou een kwaadwillende het plaatje kunnen onderscheppen.

Je zou de afbeelding dan via een ander kanaal moeten versturen, bijvoorbeeld MMS. Ook dat is niet 100% veilig. Als een aanvaller echt kwaad wil en er wat geld voor over heeft, zou hij een nepversie van de visuele fingerprint kunnen maken. Dat loont bijvoorbeeld de moeite als er een mooie buit te halen valt: naaktfoto’s van bekende mensen of vertrouwelijke gesprekken tussen politici, bijvoorbeeld. Je hebt dan wel een supercomputer of een botnet tot je beschikking hebben. Volgens Telegram is dat niet haalbaar omdat het kraken van de beveiliging zoveel rekenkracht vereist dat je een biljoen dollars en 50 miljard kWh aan elektriciteit kwijt bent. Niemand wil zoveel moeite doen om alleen maar een gesprek te kunnen aftappen.

Je zou de afbeelding dan via een ander kanaal moeten versturen, bijvoorbeeld MMS. Ook dat is niet 100% veilig. Als een aanvaller echt kwaad wil en er wat geld voor over heeft, zou hij een nepversie van de visuele fingerprint kunnen maken. Dat loont bijvoorbeeld de moeite als er een mooie buit te halen valt: naaktfoto’s van bekende mensen of vertrouwelijke gesprekken tussen politici, bijvoorbeeld. Je hebt dan wel een supercomputer of een botnet tot je beschikking hebben. Volgens Telegram is dat niet haalbaar omdat het kraken van de beveiliging zoveel rekenkracht vereist dat je een biljoen dollars en 50 miljard kWh aan elektriciteit kwijt bent. Niemand wil zoveel moeite doen om alleen maar een gesprek te kunnen aftappen.

Uiteindelijk loop je als gewone gebruiker van Telegram niet direct gevaar, zoals je eerder ook kon lezen in ons artikel: Beveilig je iPhone: de 4 grootste gevaren waar je jezelf tegen kunt wapenen. De kans dat een aanvaller het specifiek op jou als doorsnee Nederlander of Belg heeft gemunt, is niet zo groot, zeker als er veel rekenkracht of grote sommen geld aan te pas komen.

Beveiligingsonderzoekers Rad en Rizzo geven ook kritiek op Telegram omdat ze SMS gebruiken voor authenticatie van gebruikers. SMS is namelijk af te tappen of om te leiden. Je zou zelfs een hack bij providers kunnen opzetten om alle Telegram-SMS’jes te onderscheppen of te vervalsen. De oplossing ligt ook voor de hand: alle berichten die je uitwisselt zouden standaard end-to-end encryptie moeten hebben. En de authenticatie moet per chat plaatsvinden, met publieke sleutels voor encryptie zoals bijvoorbeeld Threema en TextSecure doen. De beveiligingsonderzoekers zouden ook het liefst zien dat je Telegram anoniem kunt gebruiken, zonder de plicht om je telefoonnummer en adresboek te koppelen aan de dienst.

Britse premier wil end-to-end encryptie verbieden

Een interessante ontwikkeling vindt momenteel plaats in het Verenigd Koninkrijk: premier David Cameron wil berichtendiensten die met end-to-endencryptie werken verbieden. Het gaat daarbij om Teelgram en WhatsApp. Hij wil hiermee de binnenlandse veiligheid verscherpen. De uitspraak lijkt een rechtstreekse reactie op de aanslagen vorig week in Parijs. Volgens de premier moeten geheime diensten altijd toegang tot berichten hebben. Door versleuteling is dat niet mogelijk, zelfs niet met een bevelschrift. WhatsApp biedt sinds november standaard ingeschakelde ondersteuning voor end-to-end encryptie. Bij Telegram moet je het nog wel zelf inschakelen, zoals eerder in dit artikel al bleek.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Wel erg ver gezocht dit denk ik zo.

Idd vergezocht. Hoe verhoudt zich dit tot whatsapp?

@Sergio: ga jij de hacker vertellen dat het ver gezocht is? 🙂

Telegram blijkt ook in andere opzichten helaas hun claims niet helemaal waar te kunnen maken. Ik zie regelmatig wel blogposts van versleutelingsexperts die Telegram op allerlei terreinen blootstellen, o.a. hier:

http://unhandledexpression.com/2013/12/17/telegram-stand-back-we-know-maths/

http://www.cryptofails.com/post/70546720222/telegrams-cryptanalysis-contest

Het nieuws over Cameron vind ik veel zorgwekkender. Overtrokken reactie en zooo voorspelbaar.

Deze opmerkingen komen met de regelmaat van de klok terug. Of je krijgt Teeven’s decryptiebevel, ook zo’n zorgwekkend idee, dat nu trouwens bij de raad van staten ligt voor advies. Wanneer jij de encryptie-sleutel niet kunt of wil overhandigen, dan kun je een gevangenisstraf van 3 jaar oplopen.

Waarom moet je hem versturen? Je kunt kijken of hij het zelfde is maar meer kan je er niet mee… Snap het niet helemaal.

(Red.) Deze reactie is door een moderator verwijderd omdat deze niet aan onze reactierichtlijnen voldoet. Antwoorden op deze reactie zijn mogelijk ook verwijderd.

Vergezocht artikel inderdaad.

@KALLT: Op die cryptofails blog heeft Telegram uitgebreid gereageerd en blijft uiteindelijk overeind dat de mening van de blogger niet overeenkomt met die van Telegram. Weinig feitelijke problemen. Wat wél een feit is dat whatsapp en vele andere apps veel minder veilig zijn dan Telegram secret chats. Zie EFF

Het was ook een oud artikel, ik wil niet beweren dat het allemaal klopt wat er wordt gesteld. Ik wilde alleen het punt maken dat Telegram regelmatig wordt bekritiseerd op juist dit terrein.

Bij de EFF mogen bovendien ook nog kritische noten worden geplaatst. Zij doen amper verslag van de toetsingscriteria en nemen de technische aspecten nauwelijks onder de loep. De kritiek tegenover o.a. Telegram kun je daarmee niet weerleggen. Het zal zeker in verhouding tot andere diensten beter zijn, maar helaas neemt dat de aanvallen op Telegram niet weg.

Gewoon de app Threema gebruiken. Werkt perfect en vooral geen “gezeur”. Kost alleen iets maar dan maak je wel gebruik van de Zwitserse servers